1.

I SISTEMI DI IDENTIFICAZIONE A RADIO FREQUENZA.

1.1

COMPONENTI DI UN SISTEMA RFID.

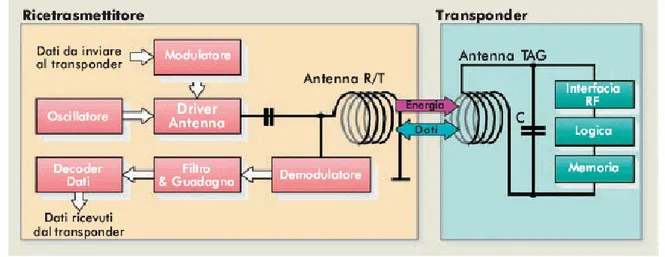

Un sistema di Identificazione a Radio Frequenza (RFID) è costituito da un lettore (ricetrasmettitore) e da uno o più transponder, comunemente chiamati tag, in grado di comunicare tra loro mediante un segnale modulato a radio frequenza.

Figura 1-1: Sistema di identificazione a radio frequenza (RFID)

Il lettore, a seconda del design e della tecnologia utilizzata, può essere un dispositivo di sola lettura o lettura/scrittura. Il lettore contiene tipicamente al suo interno un modulo a radio frequenza, che funziona da trasmettitore e da ricevitore, una unità di controllo e un elemento di accoppiamento, cioè un’antenna, che permette l’accoppiamento elettromagnetico con il tag. Il tag è posizionato all’interno dell’oggetto che si vuole identificare; è costituito da un microchip e da un elemento di accoppiamento, cioè un’antenna, che permette l’accoppiamento elettromagnetico con il lettore.

Normalmente il tag non è dotato di un’alimentazione propria, in tal caso quando l’oggetto è posizionato all’interno della zona di interrogazione del lettore, e solo allora, il tag si attiva, è il caso questo di un tag totalmente passivo. La potenza necessaria all’attivazione

del tag è infatti completamente fornita attraverso l’accoppiamento elettromagnetico fra lettore e tag.

Molti lettori sono inoltre dotati di una interfaccia addizionale (RS 232, RS 485) per poter inviare i dati ricevuti ad un altro sistema (ad esempio un PC o un sistema di controllo robotizzato).

1.2

CLASSIFICAZIONE DEI SISTEMI RFID.

Analizziamo le caratteristiche dei sistemi di identificazione a radio frequenza in modo da poter procedere ad una classificazione organica, sono infatti presenti sul mercato prodotti, che rientrano in questa categoria di sistemi, molto diversi fra loro.

Una caratteristica molto importante per i sistemi RFID è l’alimentazione del tag. Un tag passivo non ha una alimentazione propria, tutta la potenza richiesta per le operazioni del tag è erogata dal campo (elettrico/magnetico) del lettore. Un tag semi-passivo incorpora una batteria, che fornisce la potenza necessaria per le operazioni del microchip. Un tag attivo, caratterizzato da una alimentazione propria, è dotato al contrario degli altri due casi di un trasmettitore proprio.

Una caratteristica altrettanto importante per i sistemi RFID è la frequenza operativa cioè la frequenza a cui trasmette il lettore. Un sistema RFID può operare in un ampio range di frequenze che va da 135KHz fino a 5,8GHz. Le diverse frequenze di trasmissione sono raggruppate in tre gruppi: LF (low frequency, 30-300KHz), HF (high frequency) /RF(radio frequency) (3-30MHz), UHF (ultra high frequency, 300MHz-3GHz)/microonde (>3GHz). La frequenza di trasmissione del tag è in teoria diversa dalla frequenza di trasmissione del lettore, anche se in molti casi le due frequenze coincidono.

Una ulteriore suddivisione dei sistemi RFID può essere fatta in base ad i campi elettrico, magnetico ed elettromagnetico utilizzati per l’accoppiamento fisico fra lettore e tag, si prevede cioè la differenziazione fra accoppiamento vicino (0-1cm), accoppiamento a distanza (0-1m) e lungo raggio (>1m).

I sistemi RFID a piccolo raggio sono i sistemi ad accoppiamento vicino (close coupling system), sono caratterizzati da un raggio di azione inferiore ad 1cm, quindi durante il trasferimento dei dati il tag deve essere a stretto contatto con il lettore, quasi appoggiati l’uno all’altro. Sistemi di questo tipo sono in genere accoppiati usando sia il campo elettrico che il

campo magnetico e teoricamente possono operare con frequenze dalla continua fino a 30MHz. L’accoppiamento vicino facilita l’approvvigionamento di una maggiore quantità di potenza. Questi sistemi sono utilizzati essenzialmente in applicazioni che richiedono una certa sicurezza nel trasferimento dei dati ma che non necessitano di un ampio range. Ne sono un esempio i sistemi di chiusura elettronica delle porte o le smart card senza contatto con funzioni di pagamento.

I sistemi con raggio di azione inferiore ad 1m sono i sistemi ad accoppiamento a distanza (remote coupled system). Quasi tutti i sistemi considerati (circa il 90% dei sistemi acquistati) sono ad accoppiamento induttivo (magnetico) e solo pochi sistemi sono ad accoppiamento capacitivo (elettrico). C’è sul mercato un enorme numero di questi sistemi. Esistono dunque degli standard che specificano le caratteristiche tecniche di lettore e tag per le applicazioni standard come smart card senza contatto, identificazione degli animali o automazione industriale. La categoria include proximity coupling (ISO 14443, smart card senza contatto) e vicinity coupling systems (ISO 15693, smart label e smart card senza contatto). Le frequenze di trasmissione utilizzate sono 135KHz o 13,56MHz.

I sistemi con raggio di azione superiore ad 1m sono i sistemi a lungo raggio (long range system). Tutti i sistemi a lungo raggio utilizzano frequenze di trasmissione nella banda UHF e nella banda delle microonde. Questi sistemi sono anche noti come sistemi backscatter a causa del principio fisico su cui si basa il proprio funzionamento. Nella banda delle microonde ci sono sistemi a lungo raggio che utilizzano una interfaccia acustica. Questi sistemi operano alle frequenze UHF di 868MHz in Europa e 915MHz negli USA ed alla frequenza delle microonde di 2,5GHz e 5,8GHz. Tipicamente nel range di 3m si realizzano tag backscatter passivi mentre per range superiori, fino ai 15m, si realizzano tag backscatter semi-passivi, in cui la batteria serve esclusivamente per il mantenimento dei dati immagazzinati in memoria mentre per il trasferimento dei dati si sfrutta il campo elettromagnetico emesso dal lettore.

I sistemi RFID si possono classificare anche in base alle funzioni del tag di lettura e scrittura dei dati in memoria e alle dimensioni della memoria stessa. Si ottiene uno spettro di variabili i cui estremi sono i sistemi low-end e i sistemi high-end.

L’estremo inferiore dei sistemi low-end è rappresentato dai sistemi EAS (Electronic Article Surveillance System), che rivelano la presenza di un tag nella zona di interrogazione del lettore usando semplici effetti fisici.

Nella classe dei sistemi low-end rientrano i tag di sola lettura. Nei sistemi semplici i dati sono incorporati in fase di realizzazione del chip quindi non possono essere alterati (tipicamente si tratta di un numero seriale). Se un tag di questo tipo è posizionato all’interno

della zona di campo HF generato dal lettore, inizia a trasmettere continuamente il proprio numero seriale, la trasmissione dell’informazione è infatti unidirezionale, dal tag al lettore. È necessario però che nella zona di interrogazione del lettore ci sia un solo e unico tag in caso contrario più tag che trasmettono simultaneamente possono dar luogo ad una collisione di dati, il lettore cioè non è in grado di distinguere i diversi tag. I tag di sola lettura sono utilizzabili in tutte le applicazioni in cui è sufficiente un unico numero da leggere, questa semplice funzione permette di minimizzare l’area del chip ottenendo un basso consumo di energia e un basso costo di realizzazione. I sistemi di sola lettura possono operare a tutte le frequenze permesse per i sistemi RFID, si possono raggiungere infatti frequenze molto elevate grazie al basso consumo di potenza del microchip. I sistemi di sola lettura sono usati laddove è richiesto un numero minimo di dati o per rimpiazzare le funzionalità dei codici a barre, ad esempio nel controllo del flusso di prodotti, nell’identificazione di pallets, containers e bombole di gas (ISO 18000), ma anche per l’identificazione degli animali (ISO 11785).

Nella classe dei sistemi mid-range rientrano tutti i sistemi in cui il lettore ha anche la possibilità di scrivere dati nel tag, categoria questa che riunisce una enorme varietà di sistemi. Le dimensioni della memoria vanno da pochi bytes a 100Kbyte per memorie EEPROM, nel caso di tag passivi, e memorie SRAM, nel caso di tag con batteria di supporto. In generale i tag supportano procedure di anticollisione, quindi due o più tag pur trovandosi nella zona di interrogazione del lettore nello stesso tempo non interferiscono l’uno con l’altro ed ognuno di essi può essere indirizzato selettivamente dal lettore. Questi sistemi possono operare a tutte le frequenze disponibili per i sistemi RFID e possono contenere anche procedure crittografiche, per l’autenticazione dei dati fra tag e lettore.

Nella classe dei sistemi high-end rientrano i sistemi con un microprocessore, che supporta algoritmi di autenticazione e crittografia dei dati trasmessi. L’estremo superiore dei sistemi high-end è occupato dai sistemi smart card ad interfaccia doppia con coprocessore crittografico. L’enorme riduzione dei tempi di calcolo, grazie all’uso del coprocessore, ne permette l’utilizzo in applicazioni che impongono elevati requisiti di sicurezza dei dati trasmessi, come nel caso di dati bancari o nel caso dei biglietti per il trasporto pubblico. I sistemi high-end operano quasi esclusivamente alla frequenza di 13,56MHz. La trasmissione dei dati fra tag e lettore è descritta nello standard ISO 14443.

1.3

CRITERI DI SELEZIONE DI UN SISTEMA RFID.

I parametri tecnici dei sistemi RFID sono ottimizzati per alcuni campi di applicazione quali ticketing, identificazione degli animali, automazione industriale e controllo degli accessi.

I sistemi con frequenze più basse sono principalmente usati quando è prevista la penetrazione degli oggetti (Schürmann, 1994). Ne sono un esempio i sistemi di identificazione degli animali, in cui il tag è inserito direttamente nell’omaso dell’animale stesso, le informazioni possono essere prelevate da un lettore con frequenza operativa inferiore a 135KHz.

I sistemi a microonde hanno invece un raggio di azione notevolmente più grande, ma il campo elettromagnetico generato dal lettore non fornisce energia sufficiente alle operazioni del tag quindi è necessaria una batteria di supporto.

È importante considerare i campi di interferenza elettromagnetica, generati ad esempio da motori molto potenti, che possono essere presenti nelle linee di produzione industriale. In tali casi conviene utilizzare sistemi a microonde, caratterizzati inoltre da una elevata dimensione della memoria e da una elevate resistenza alle temperature elevate (Bachthaler, 1997).

Il raggio di azione del tag dipende dalla conoscenza accurata della posizione del tag, dalla distanza minima fra due tag durante il trasferimento dei dati e dalla velocità con cui il tag attraversa la zona di interrogazione del lettore.

Nel caso dei biglietti per il trasporto pubblico la velocità con cui si attraversa la zona di interrogazione del lettore è molto bassa, la mano del passeggero avvicina il biglietto con il tag al lettore, la distanza minima è la distanza fra due passeggeri che entrano nel veicolo. Per questo tipo di sistemi il raggio di azione ottimale è dell’ordine della decina di centimetri.

Nell’identificazione dei veicoli invece il raggio di azione è dovuto alla massima velocità del veicolo, che contiene il tag, rispetto al lettore nella zona di interrogazione del lettore.

Alcune applicazioni dei sistemi RFID impongono particolari requisiti di sicurezza, quali identificazione e crittografia dei dati. Nel caso in cui l’accesso al sistema è limitato a pochi elementi, la probabilità di falsificazione dei dati è molto bassa quindi si può usare un sistema di sicurezza low-end. Nel caso in cui l’accesso al sistema è consentito su larga scala, come nel caso dei biglietti per il trasporto pubblico, la probabilità di falsificazione è molto elevata, è necessario utilizzare tag high-end con procedure di identificazione e crittografia dei dati.

Per immagazzinare i dati nel tag il sistema di memorizzazione attualmente più utilizzato è rappresentato da una memoria realizzata con tecnologia EEPROM (Electrically Erasable Programmable Read-Only Memory), che però ha lo svantaggio di un elevato consumo di potenza durante le operazioni di scrittura e un limitato numero di cicli di scrittura (da 100000 a 1000000). Le memorie di tipo EEPROM hanno una capacità che va da 16 byte a 8 Kbyte e si trovano fondamentalmente nei sistemi ad accoppiamento induttivo. Molto raramente è utilizzata una memoria realizzata con tecnologia FRAM (Ferromagnetic Random Access Memory), che comporta una riduzione dei tempi di lettura e scrittura rispetto alla memoria di tipo EEPROM ma di contro presenta problemi di realizzazione. Particolarmente diffusa invece nei sistemi a microonde è la memoria realizzata con tecnologia SRAM (Static Random Access Memory), caratterizzata da cicli di scrittura molto rapidi; tuttavia per il mantenimento dei dati è richiesta una alimentazione ininterrotta tramite una batteria ausiliaria. Le memorie di tipo SRAM hanno una capacità che va da 256 byte a 64 Kbyte e si trovano prevalentemente nei sistemi a microonde. La capacità di memoria determinerà la grandezza del chip e la classe di prezzo.

I requisiti tecnici non permettono una classificazione chiara per i campi di applicazione, mancando degli standard obbligatori, non è facile quindi capire quali sono le reali possibilità di applicazione di questi sistemi o scegliere il sistema più adatto alle proprie necessità.

1.4

CARATTERISTICHE DI UN TAG.

1.4.1 Alimentazione di un tag.

Il tag è posizionato all’interno dell’oggetto che deve essere identificato dal lettore. I tag possono essere suddivisi, in base alla tensione di alimentazione, in tag passivi, semipassivi e attivi.

Il tag più diffuso ed economico è sicuramente il tag passivo, non contiene cioè al suo interno alcuna batteria, ma solo un microchip ed una antenna, che permette di ricevere e trasmettere i dati, permette inoltre di trasformare l’energia elettromagnetica in energia elettrica per alimentare il sistema di trasmissione. In genere è costituito da una memoria non

volatile contenente un codice unico, o da un microprocessore, che elabora il segnale proveniente dal lettore e ritrasmette i risultati ottenuti. Le dimensioni dei tag passivi possono essere molto piccole, il loro costo quindi è di gran lunga inferiore rispetto agli altri tag.

Il tag di tipo semipassivo contiene invece una sorgente di alimentazione propria, tipicamente una piccola batteria al litio. La batteria permette di alimentare il circuito integrato, ma può servire anche per tenere attiva una memoria RAM statica nella quale si memorizzano tutti i dati relativi al tag. Il tag però non è dotato di trasmettitore integrato quindi per la trasmissione dei dati si utilizza il campo elettromagnetico emesso dal lettore, ciò permette la comunicazione fino a distanze dell’ordine della decina di metri.

Il tag di tipo attivo è anch’esso dotato di una sorgente di alimentazione propria. Anche in questo caso la batteria può tenere attiva una memoria RAM statica nella quale si memorizzano tutti i dati relativi al tag, ma soprattutto permette di alimentare i circuiti di ricetrasmissione. Questi dispositivi infatti sono in grado di trasmettere i dati in maniera autonoma. Il vantaggio nell’utilizzo dell’alimentazione interna consiste nella possibilità di realizzare sistemi che lavorino con frequenze del segnale più elevate e che abbiano un raggio di azione che superi la decina di metri. Sono questi i tag utilizzati per l’identificazione di oggetti in movimento, come le automobili in autostrada la cui distanza di rilevamento può essere elevata e non fissa.

1.4.2 Formato costitutivo di un tag.

Nei sistemi di identificazione a Radio Frequenza rientrano un enorme numero di sistemi molto diversi fra loro, caratterizzati da una grande varietà di forme e dimensioni. Ai sistemi comunemente utilizzati vanno inoltre aggiunti sistemi dedicati, utilizzati per applicazioni specifiche.

Le dimensioni, le forme e i rivestimenti dei ricevitori devono essere adeguati al prodotto che si vuole realizzare ed ai processi produttivi necessari per realizzarlo.

Si pensi ad esempio ad un transponder in vetro, ideale per essere iniettato sotto la cute di un animale. È costituito da un tubo di vetro di appena 12 - 32 mm contenente un microchip e un’antenna realizzata con fili molto sottili di circa 0,03 mm di spessore, i componenti interni sono poi immersi in un leggero adesivo per ottenere un aumento della stabilità meccanica. Un transponder con rivestimento in plastica, facilmente integrabile all’interno di altri prodotti,

presenta una tolleranza maggiore alle vibrazioni meccaniche, si presta quindi ad applicazioni nell’industria automobilistica. Pur avendo pressappoco gli stessi componenti interni di un transponder in vetro, l’antenna più lunga garantisce una distanza di funzionamento maggiore. La forma più comune è rappresentato da un disco stampato che riveste il transponder con diametro che varia da pochi millimetri fino a 10 cm, con un foro centrale che permette il fissaggio tramite una vite. L’uso di particolari resine permette l’aumento della temperatura operativa. Altra forma rappresentativa è data dalle smart card senza contatto in cui la larga area di antenna aumenta il range delle smart card con contatto, si tratta della forma normalmente utilizzata per carte di credito e carte telefoniche. Molto importanti sono anche le smart label in cui l’antenna è applicata ad un foglio di plastica di appena 0,1 mm di spessore. L’etichetta adesiva sottile e flessibile può essere infilata facilmente nei bagagli e nei pacchi, inoltre può essere stampata molto semplicemente ed i dati possono essere collegati ad un codice a barre addizionale.

Passo ulteriore verso la miniaturizzazione è l’integrazione dell’antenna sul chip; l’antenna è infatti depositata direttamente sul chip di silicio e contattata al circuito attraverso delle aperture nella passivazione di layer (Jurisch, 1995, 1998). La passivazione finale garantisce la stabilità meccanica del dispositivo.

Oltre quelli più importanti, appena citati, si trovano una enorme varietà di prodotti realizzati per applicazioni specifiche, come ad esempio i transponder utilizzati per prendere i tempi nelle gare sportive; infatti i transponder possono essere incorporati all’interno di qualunque design richiesto.

Figura 1-2: Forme dei tag

1.5

TRASMISSIONE DEI DATI.

1.5.1 Accoppiamento induttivo.

La maggior parte dei sistemi RFID con tag passivo opera rispettando i principi dell’accoppiamento elettromagnetico fra lettore e transponder.

Il tag è costituito da un microchip, che permette di fare le operazioni, e da una antenna che permette l’accoppiamento con il lettore. L’accoppiamento elettromagnetico infatti permette il trasferimento dal lettore al tag di tutta l’energia necessaria alle operazioni del microchip. Il lettore, grazie alla propria antenna, genera un campo elettromagnetico a frequenza elevata nell’area circostante. Una piccola parte del campo generato dal lettore attraversa l’antenna del tag, che si trova ad una certa distanza dal lettore. Si crea una tensione, ai capi dell’antenna del tag, che rettificata fornirà tutta l’energia necessaria al microchip.

In parallelo al lettore si inserisce un condensatore di valore tale che la frequenza di risonanza del circuito risonante parallelo del circuito ottenuto coincida con la frequenza di trasmissione del lettore. L’antenna del transponder e il condensatore C1 formano un circuito risonante che si sintonizzerà su di una frequenza pari alla frequenza di trasmissione del lettore. A causa della risonanza la tensione sul transponder raggiunge il massimo valore. L’aver inserito il condensatore in parallelo al transponder, quindi il circuito risonante parallelo, inizialmente non cambia molto le cose, ma quando si arriva alla frequenza di risonanza la tensione sul carico aumenta di un fattore dieci, rispetto al caso in cui è presente la sola antenna del transponder; per poi diminuire rapidamente, una volta superata la frequenza di risonanza, scendendo ben al di sotto della tensione nel circuito con la sola antenna del transponder.

L’efficienza della potenza trasmessa dipende dalla frequenza di trasmissione, dal numero di spire, dall’area racchiusa da ogni spira. Se la frequenza aumenta si può diminuire il numero di spire. La tensione sul transponder è proporzionale alla frequenza quindi la diminuzione del numero di spire diminuisce la potenza trasmessa per le frequenze più elevate.

1.5.2 Trasferimento dei dati.

Un’antenna genera un campo magnetico, che si propaga poi nello spazio circostante come campo elettromagnetico. Si distinguono due casi: il campo vicino, nella zona circostante l’antenna, il campo lontano, nella zona in cui ormai la radiazione elettromagnetica è completamente formata lontano dall’antenna.

Il limite di separazione fra la zona di campo vicino e la zona di campo lontano è data dal rapporto λ/2π (Fricke et al., 1979).

Nel caso in cui il transponder è collocato nel campo vicino dell’antenna del lettore, i sistemi ad accoppiamento induttivo si comportano in modo simile ai sistemi accoppiati a trasformatore in cui il primario è l’antenna del lettore, mentre il secondario è l’antenna del tag. Un’onda elettromagnetica, una volta creata, si propaga nello spazio circostante trasportando energia, quindi il tag ricava energia dal campo magnetico generato dal lettore. Cambiando la resistenza di carico si provoca un cambiamento di impedenza, quindi si ottiene una modulazione della tensione. Se il tempo con cui si cambia la resistenza di carico è

controllato dai dati, si possono trasferire dati dal lettore al transponder, tramite una modulazione di ampiezza.

La tensione viene poi rettificata ottenendo la demodulazione di ampiezza del segnale modulato.

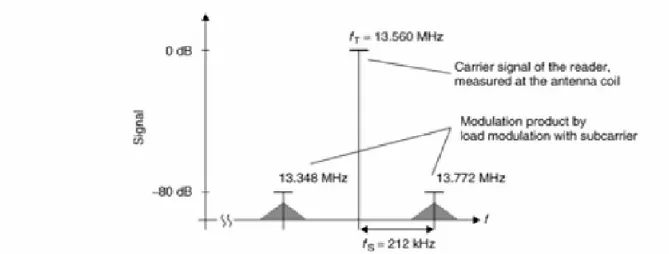

A causa dell’accoppiamento debole fra lettore e tag le variazioni di tensione sull’antenna (del tag), che rappresentano il segnale utile sono più piccole della tensione di uscita dal lettore. Per un sistema a 13,56MHz, data una tensione di antenna di circa 100V si può ottenere un segnale utile di circa 10mV, quindi un rapporto segnale rumore di 80dB.

Per rilevare questa tensione molto piccola si usa una modulazione di ampiezza della tensione dell’antenna con una modulazione laterale. Si creano due linee spettrali a frequenza ± fs intorno alla frequenza di trasmissione del lettore.

Una volta amplificato, il segnale si può demodulare semplicemente con un filtraggio passa banda (BP) di una delle due frequenze laterali.

Figura 1-3:Modulazione

1.5.3 Codifica.

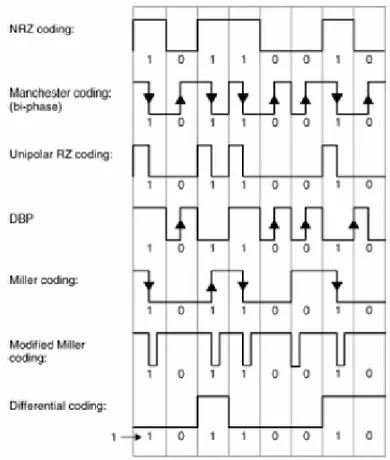

I simboli binari possono essere codificati in vari modi, nei sistemi di identificazione a radio frequenza si usano le seguenti codifiche: NRZ, Manchester, Unipolar RZ, DBP (differential bi-phase), Miller e codifica differenziale.

Figura 1-4:Codifica del segnale nei sistemi RFID

La codifica NRZ è rappresentata da un segnale basso in corrispondenza di uno 0 logico e un segnale alto in corrispondenza di un 1 logico. Questa codifica è utilizzata principalmente nel caso di modulazioni FSK o PSK.

Nella codifica Manchester un 1 logico è rappresentato da una transizione negativa a metà del periodo di durata del bit, uno 0 logico è invece rappresentato da una transizione positiva. Questa codifica è utilizzata spesso nel caso di trasmissione dei dati con modulazione di carico.

La codifica Unipolar RZ è rappresentata da un segnale alto per metà del periodo di durata del bit in corrispondenza di un 1 logico e un segnale basso per tutta la durata del bit in corrispondenza di uno 0 logico.

Nella codifica DBP uno 0 logico è codificato da una transizione al valore alto del segnale a metà del periodo di durata del bit, un 1 logico è codificato dall’assenza di transizione, il livello è invertito all’inizio di ogni periodo di durata del bit.

La codifica Miller è rappresentata da una transizione a metà del periodo di durata del bit in corrispondenza di un 1 logico, uno 0 logico è invece la continuazione del livello nel successivo periodo.

Nella codifica Miller modificata ogni transizione è rimpiazzata da un impulso negativo con durata molto inferiore al periodo di durata del bit. È una codifica molto adatta ai sistemi RFID ad accoppiamento induttivo.

Nella codifica differenziale la trasmissione di un 1 logico cambia il valore del livello del segnale, che rimane invece invariato quando si trasmette uno 0 logico.

Per la scelta della codifica del segnale in sistema RFID si deve valutare se lo spettro del segnale modulato può essere soggetto ad errori durante la trasmissione dell’informazione.

1.5.4 Banda di frequenze utilizzata.

I sistemi RFID generano un’onda elettromagnetica che si propaga nello spazio circostante, quindi legalmente sono classificati come sistemi radio. Le funzioni degli altri servizi radio non devono in nessun modo e per nessun motivo essere distrutte o danneggiate dalle operazioni effettuate dai sistemi di identificazione a radio frequenza. È particolarmente importante assicurare che i sistemi RFID non interferiscano con i vicini sistemi radio televisivi e con i servizi radio mobili (polizia, servizi di sicurezza, industria) i servizi radio della marina e dell’aeronautica e i servizi di telefonia mobile. È necessario occuparsi con cura degli altri servizi radio restringendo significativamente la banda della frequenza operativa disponibile, adatta ai sistemi RFID. Per questa ragione, abitualmente è possibile utilizzare solo una banda di frequenze riservata unicamente ad applicazioni industriali, scientifiche o mediche. Si tratta della banda di frequenze ISM (Industrial-Scientific-Medical), che può essere dunque utilizzata per le applicazioni dei sistemi RFID.

In aggiunta alle frequenze ISM, si può considerare l’intera banda di frequenze al di sotto di 135KHz (in America e in Giappone al di sotto di 400KHz), perché è possibile lavorare all’interno di questa banda con una ampiezza del campo magnetico elevata, particolarmente adatta ai sistemi RFID che operano ad accoppiamento elettromagnetico.

Per i sistemi RFID, in conclusione, è molto importante la banda di frequenze da 0 a 135KHz e le frequenze ISM intorno a 6.78MHz (ancora non disponibile in Germania), 13.56MHz, 27.125MHz, 40.68MHz, 433.92MHz, 869.0MHz, 915.0MHz (non disponibile in Europa), 2.45GHz, 5.8GHz e 24.125GHz.

Nella banda di frequenze al di sotto di 135KHz è permessa la propagazione di servizi radio, in onda lunga, per raggiungere aree il cui raggio supera i 1000Km, con un costo contenuto. In questa banda di frequenze i servizi radio tipici sono aeronautici, per la navigazione in mare, segnali temporali, per le frequenze standard, oltre ai servizi radio militari. In Europa centrale il segnale temporale DCF 77 in Mainflingen trasmette alla frequenza di 77.5KHz, quindi i sistemi RFID che operano a questa frequenza possono causare il malfunzionamento di tutti gli orologi radio controllati posizionati nei pressi del lettore, è per questo che, in genere, per tali sistemi non si utilizzano le frequenze comprese fra 70KHz e 119KHz. I sistemi RFID che lavorano all’interno della banda di frequenze al di sotto di 135KHz sono caratterizzati da un basso consumo di potenza da parte del tag, a causa della bassa frequenza di clock, da un basso costo, e da una elevata potenza disponibile per il tag. Grazie alla possibilità di miniaturizzazione e all’elevato spessore di penetrazione nei materiali non metallici si prestano all’utilizzo nella identificazione degli animali, in particolare nello stomaco dei ruminanti.

La banda di frequenze fra 6.765MHz e 6.795MHz rappresenta le frequenze di trasmissione ad onde corte. La propagazione permette di raggiungere solo poche centinaia di chilometri di giorno, mentre nelle ore notturne è permessa la propagazione transcontinentale. Questa banda di frequenze è utilizzata per un ampia gamma di servizi radio, per esempio per le previsioni del tempo, agenzie di stampa e servizi radio aeronautici. Questa banda di frequenze non è però considerata una frequenza ISM in tutte le nazioni. I sistemi RFID che lavorano all’interno di questa banda di frequenze sono caratterizzati da basso costo e medie velocità.

In particolare la banda di frequenze compresa fra 13.553-13.567MHz è collocata nel mezzo della banda a lunghezza d’onda corta. Le condizioni di propagazione in questa banda di frequenze permettono le connessioni transcontinentali per tutto il giorno. Questa banda di frequenze è utilizzata da un’ampia varietà di servizi radio (Siebel, 1983), per esempio agenzie di stampa e telecomunicazioni (PTP). Questa banda di frequenze si usa nei sistemi RFID per applicazioni high speed/high end e medium speed/low end. Si tratta di una banda di frequenze considerata ovunque come frequenze ISM ed è caratterizzata da una trasmissione dei dati veloce (tipicamente 106Kbits/s). L’elevata frequenza di clock permette di realizzare anche funzioni crittografiche.

Nella banda di frequenze compresa fra 26.565MHz e 27.405MHz è collocata la banda radio CB, cioè la banda che permette la comunicazione fra privati cittadini fino ad una distanza di 30Km. All’incirca nel mezzo di questa banda si trova la banda di frequenze ISM,

fra 26.957MHz e 27.283MHz. I sistemi RFID che lavorano all’interno di questa banda di frequenze sono caratterizzati da una frequenza disponibile per il tag inferiore rispetto ai casi precedenti, ma da una trasmissione dei dati molto veloce (tipicamente 424Kbits/s). È adatta solo per distanze piccole, si utilizza infatti solo per applicazioni particolari. I sistemi RFID, per applicazioni industriali, potrebbero inoltre interferire con apparecchiature HF, che generano un campo di ampiezza molto elevata, che operano alla stessa frequenza e che si trovano nelle vicinanze.

1.5.5 Modulazione.

La modulazione è il processo che permette di modificare in maniera opportuna i parametri, ampiezza, frequenza e fase, di un’onda sinusoidale per codificare e trasmettere l’informazione. L’onda sinusoidale non modulata si chiama portante.

Il processo che permette di ricostruire l’informazione a partire dalla forma d’onda con i parametri modificati è la demodulazione.

Le tecniche utilizzate per la modulazione cambiano al variare dei parametri su cui si interviene, ottenendo la modulazione di ampiezza, di frequenza e di fase.

Nel caso di modulazione di frequenza, la frequenza del segnale modulato varia linearmente con il segnale modulante, mentre nel caso di modulazione di fase è la fase del segnale modulato che varia linearmente con il segnale modulante.

Si tratta tuttavia di tecniche di modulazione poco utilizzate per i sistemi che si stanno considerando, infatti la più utilizzata è senz’altro la modulazione di ampiezza.

Finora è stato considerato come segnale modulante solo un segnale analogico. Le tecniche di modulazione digitali che permettono di variare ampiezza, frequenza o fase della portante fra due possibili valori, corrispondono alla modulazione ASK (Amplitude Shift Keying), FSK (Frequency Shift Keying) e PSK (Phase Shift Keying).

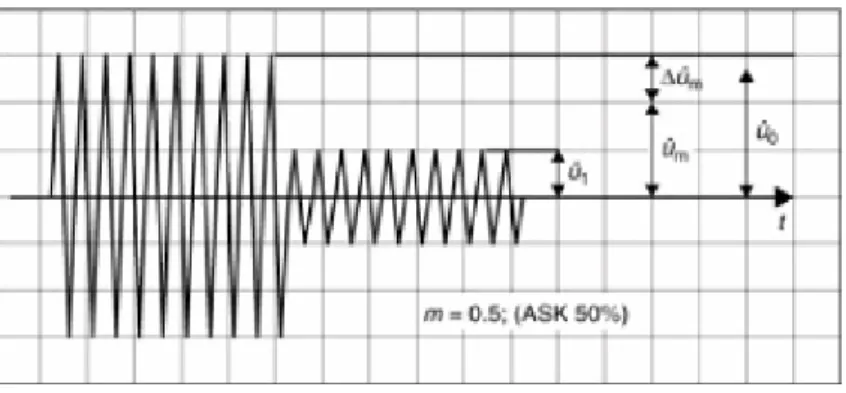

Nella modulazione ASK l’ampiezza dell’oscillazione portante è un segnale binario che varia fra due stati u0 e u1.

Il valor medio delle ampiezze è dato da:

m uˆ = 2 ˆ ˆ u1 uo + (1.1)

L’indice di modulazione m è definito come il rapporto fra la variazione rispetto al valor

medio e il valor medio stesso.

m = m m u u ˆ ˆ ∆ = m m u u u ˆ ˆ ˆ0 − = 1 0 1 0 ˆ ˆ ˆ ˆ u u u u + − (1.2)

Nella figura seguente è rappresentato il caso di modulazione ASK con indice di modulazione m =0,5 (50%).

Figura 1-5: Modulazione ASK con indice di modulazione m=0,5

Nel caso di modulazione ASK al 100% l’ampiezza dell’oscillazione varia fra 0 e 2uˆm. La codifica binaria del segnale consiste in una sequenza di stati 1 e 0 con durata T e

durata di bit τ .

Da un punto di vista matematico il segnale modulato ASK si ottiene modulando il segnale modulante ucode

( )

t , che contiene l’informazione, con l’oscillazione portante uHF( )

t , considerando l’indice di modulazione m , dalla formula:( )

tUASK =

(

m⋅ucode( )

t +1−m)

⋅uHF( )

t (1.3) L’espansione in serie di Fourier del segnale avrà una riga alla frequenza della portante CRf di ampiezza pari a uHF

(

1−m) (

⋅ T−τ)

/T , ma avrà anche altri contributi alle frequenzeT n

fCR ± / di ampiezza pari a uHFmsin

(

nπ⋅τ/T)

. Lo spettro ottenuto è simmetrico rispetto alla frequenza della portante (Mausl, 1985).1.5.6 Verifica dell’integrità dei dati trasmessi.

Nella fase di trasmissione dei dati, a causa delle interferenze, si possono verificare degli errori di trasmissione dell’informazione. Per riconoscere eventuali errori di trasmissione dei dati i metodi più comunemente utilizzati sono parity check, LRC e CRC. Questi metodi consistono nella trasmissione di un codice aggiuntivo al blocco di dati, testati prima e dopo la trasmissione, che permette di determinare la correttezza o meno dei dati trasmessi.

Il metodo sicuramente più semplice è la procedura parity check. Il bit di parità è incorporato all’interno del byte da trasmettere, quindi per ogni byte verranno trasmessi 9 bits.

Nel caso in cui si utilizza una parità pari, il bit di parità è alto se, dei nove bit trasmessi, un numero pari di bit ha valore 1, mentre nel caso in cui si utilizza una parità dispari, il bit di parità è alto se, dei nove bit trasmessi, un numero dispari di bit ha valore 1. La parità dispari può essere interpretata come una verifica orizzontale modulo2 dei dati trasmessi. La semplicità della procedura è tuttavia controbilanciata da una scarsa qualità nel riconoscimento degli errori (Pein, 1996).

La procedura LRC (Longitudinal Redundancy Check) permette un calcolo molto semplice e veloce. Il controllo è garantito da una applicazione ricorsiva degli operatori logici XOR applicati a tutti i byte di dati presenti in un blocco di dati. Il risultato dell’operatore XOR applicato ai primi due byte, sarà l’ingresso della seconda barriera di porte XOR con il terzo byte, e cosi via. Il valore del LRC è attaccato al blocco di dati e trasmesso a seguire. È sufficiente a questo punto un semplice controllo ottenuto generando il LRC del blocco dei dati e del successivo byte corrispondente al LRC trasmesso; qualsiasi risultato di questa operazione che sia diverso da zero indica che si sono verificati degli errori nella trasmissione dell’informazione.

La procedura LRC però non è completamente attendibile perché nel caso in cui sono presenti errori multipli è possibile avere una cancellazione dell’uno e dell’altro errore; la verifica non rileva quindi se i byte sono stati trasmessi correttamente all’interno di un blocco di dati (Rankl and Effing, 1996). La procedura LRC è dunque utilizzata principalmente per un controllo veloce di un blocco di dati molto piccolo (massimo 32 byte).

La procedura CRC (Cyclic Redundancy Check), al contrario della procedura LRC, permette un controllo su di una enorme quantità di dati. Questa procedura rappresenta un metodo altamente attendibile per riconoscere gli errori, sebbene non sia in grado di

correggerli. Il metodo è utilizzato per il riconoscimento degli errori durante il trasferimento dei dati sia per sistemi wire-bound (telefoni) che per interfacce wireless (radio, RFID).

Come suggerisce il nome il calcolo del CRC è una procedura ciclica. Per ottenere il valore del CRC dell’intero blocco dei dati si deve considerare ogni singolo byte che costituisce il blocco. Il valore del CRC è generato dal valore del byte di dati trasmesso, a partire però dal valore del CRC di tutti i byte di dati precedentemente calcolati.

Da un punto di vista matematico, il CRC è ottenuto tramite una divisione polinomiale utilizzando un polinomio chiamato polinomio generatore, in particolare il valore del CRC è il resto ottenuto da questa divisione.

Scendendo in dettaglio, per il calcolo del CRC, si deve prima traslare il byte di dati a sinistra di un numero di posizioni pari al numero di bit del CRC (quattro posizioni per il CRC 4-bit, otto posizioni per il CRC 8-bit, sedici posizioni per il CRC 16-bit). Le posizioni inizialmente libere saranno occupate dal valore iniziale del calcolo del CRC. Il polinomio generatore è ora considerato assieme al byte di dati attraverso ripetute operazioni XOR in accordo con le seguenti regole: ‘il bit di più alto valore del byte di dati è calcolato con l’operatore logico XOR con il polinomio generatore. Gli zeri iniziali del risultato intermedio sono cancellati e rimpiazzati da destra di tante posizioni quante sono il byte di dati o il valore di partenza, allo scopo di eseguire un nuovo XOR con il polinomio generatore. Questa operazione si ripete fino a quattro posizioni, nel caso di CRC 4-bit, ottenendo cosi il resto, quindi il valore del CRC per il byte di dati.’ Per calcolare il valore del CRC per l’intero blocco di dati, il valore del CRC ottenuto dal byte di dati è utilizzato come valore iniziale per il calcolo del CRC del successivo byte di dati.

Quando si trasmette un blocco di dati, il valore del CRC dei dati è calcolato dal trasmettitore, attaccato alla fine del blocco dei dati e trasmesso anch’esso. Il valore del CRC dei dati ricevuti è calcolato dal ricevitore, se si include nel calcolo anche il CRC trasmesso, il risultato deve essere sempre zero. Questa particolare caratteristica dell’algoritmo di calcolo del CRC è sfruttata per rilevare gli errori durante la trasmissione seriale dei dati.

Si tratta di un metodo veramente semplice di analisi e verifica del CRC, è necessario però garantire che per il calcolo del CRC sia il trasmettitore che il ricevitore partano dallo stesso valore iniziale.

Il grande vantaggio del CRC è l’attendibilità nel riconoscimento dell’errore, che è raggiunto in un piccolo numero di operazioni anche nel caso in cui siano presenti errori multipli (Rankl and Effing, 1996). Il CRC 16-bit è adatto per verificare l’integrità dei dati di un blocco di dati al di sopra di 4 Kbyte di lunghezza, al di sopra di questa misura l’efficienza

diminuisce drasticamente. Quando il blocco dei dati trasmesso nel sistema RFID è considerevolmente più piccolo di 4 Kbyte si possono usare il CRC 12-bit e il CRC 8-bit in aggiunta al CRC 16-bit.

Vediamo in maggior dettaglio i polinomi generatori nei vari casi:

CRC-4 4 + x+1 x CRC-8 8 + 4 + 3 + 2 +1 x x x x CRC-16/disk controller 16 + 15 + 2 +1 x x x CRC-16/CCITT 16 + 12 + 5 +1 x x x

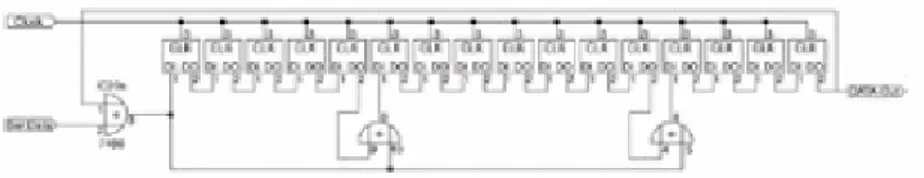

L’algoritmo di calcolo del CRC sviluppato nella forma di circuito hardware è molto semplice da implementare con shift register e porte XOR.

Si consideri ad esempio il calcolo del CRC 16-bit utilizzando uno shift register. Lo shift register di 16 bit è caricato con il valore iniziale di partenza. Il calcolo inizia attraverso una traslazione dei bit di dati, partendo dal più piccolo in valore, all’interno dello shift register uno dopo l’altro. La divisione polinomiale è basata su porte logiche XOR dei bit di CRC. Quando tutti i bit sono stati traslati all’interno del registro, il calcolo è completo e il contenuto del registro di 16 bit contiene il valore desiderato del CRC (Rankl and Effing, 1996).

Nella figura seguente è rappresentato il circuito per la configurazione dello shift register nel calcolo del CRC 16/CCITT.

Figura 1-6: Circuito per la configurazione dello shift register per il calcolo del CRC 16/CCITT

1.5.7 Anticollisioni.

I sistemi RFID spesso coinvolgono una situazione in cui numerosi tag sono presenti nella zone di interrogazione di un singolo lettore nello stesso tempo, per questo tipo di sistemi deve essere previsto un algoritmo di anticollisione. Il meccanismo di anticollisione permette

al lettore di rilevare ed identificare tutti i tag presenti nella zona operativa del lettore e accedere individualmente ad ogni singolo tag. In tale sistema, che è costituito da una ‘control station’, un lettore e un certo numero di partecipanti cioè di tag, si possono differenziare fra due principali forme di comunicazione.

La prima riguarda la trasmissione dei dati dal lettore al tag. I dati trasmessi dal lettore sono ricevuti da tutti i tag contemporaneamente. Questo è comparabile con la ricezione simultanea di centinaia di ricevitori radio di un programma trasmesso da una stazione radio. Questo tipo di comunicazione è conosciuto come broadcast (abramson, n.d.).

La seconda forma di comunicazione riguarda la trasmissione di dati dai molti tag, presenti nella zona di interrogazione del lettore, al lettore stesso, senza però mutua interferenza (collisione). Questa forma di comunicazione è chiamata multi-access.

Ogni canale di comunicazione ha una definita capacità di canale, che è definita dal massimo data rate del canale di comunicazione e dal periodo di tempo disponibile. La capacità di canale disponibile deve essere divisa fra i singoli partecipanti (tag), infatti ognuno di questi dati può essere trasferito dai parecchi tag al singolo lettore.

In un sistema RFID, per esempio, solo la sezione ricevente nel lettore è disponibile a tutti i tag presenti nella zona di interrogazione come un canale comune al trasferimento dei dati al lettore. Il massimo data rate si basa sulla ampiezza di banda effettiva nelle antenne del lettore e del tag.

Il problema del multi-access è stato analizzato a lungo nella tecnologia radio. Gli esempi includono le nuove reti di telefonia mobile e satellitari, dove un numero di partecipanti cerca di accedere al singolo satellite o alla stazione base. Per questa ragione sono state sviluppate numerose procedure, il cui obiettivo è quello di separare tutti i segnali relativi ad ogni singolo partecipante. Esistono fondamentalmente quattro differenti procedure: SDMA (Space Division Multiple Access), FDMA (Frequency Domain Multiple Access), TDMA (Time Domain Multiple Access), CDMA (Code Division Multiple Access), altrimenti nota come spread-spectrum. Tuttavia queste procedure classiche sono basate sull’assunzione che i dati sono trasmessi ininterrottamente da e per i partecipanti (Fliege, 1996), una volta che la capacità di canale è stata divisa rimane divisa finché la comunicazione finisce (cioè per tutta la durata della conversazione telefonica).

I tag RFID, invece, sono caratterizzati da brevi periodi di attività intervallati da pause non di uguale lunghezza. Consideriamo ad esempio il sistema di bigliettazione per il trasporto pubblico, quando la smart card è portata all’interno della zona di interrogazione del lettore, deve essere autenticata, lettura e scrittura devono durare poche decine di millisecondi. A

questo può seguire un lungo periodo in cui nessuna smart card entra nella zona di interrogazione del lettore. Tuttavia questo esempio non deve portare alla conclusione che un sistema multi-access non è necessario per questo tipo di applicazioni. Deve essere presa in considerazione anche la situazione in cui un passeggero ha con sé due o tre smart card dello stesso tipo, che solleva verso il lettore. Una potente procedura multi-access è capace di selezionare la smart card corretta e detrarre il costo del biglietto senza ritardi rilevanti, almeno in questo caso. Si può dunque parlare, in questo caso, di procedura packet access (Fliege, 1996).

La capacità di canale è divisa solamente a condizione che questo è attualmente necessario (cioè durante la selezione di un tag nella zona di interrogazione del lettore).

La realizzazione tecnica di una procedura multi-access in un sistema RFID impedisce che i dati trasmessi (packages) dal tag collidano con un qualunque altro dato ricevuto dal lettore. Nel contesto di un sistema RFID, una procedura tecnica (protocollo di accesso) che facilita il trattamento dell’accesso multiplo senza nessuna interferenza è chiamata sistema di anticollisione.

Per quasi tutti i sistemi RFID un pacchetto di dati trasmesso al lettore da un singolo tag non può essere letto da tutti gli altri tag presenti nella zona di interrogazione del lettore stesso, dunque un tag non può in prima istanza rilevare la presenza degli altri tag nella zona di interrogazione del lettore.

Per ragioni di competitività, i sistemi realizzati non diffondono le procedure anticollisione usate, poco inoltre può essere trovato su questo argomento nella letteratura tecnica, dunque uno studio comprensibile di questo argomento non è, sfortunatamente, possibile a questo punto.

L’acronimo SDMA (space division multiple access) è relativo alle tecniche che utilizzano una certa risorsa (capacità di canale) in aree dello spazio ben separate.

Una opzione è quella di ridurre significativamente la banda di un singolo lettore, ma di compensare mettendo insieme un vasto numero di lettori e di antenne per formare un vettore, che coprirà dunque una vasta area. Questa procedura è stata utilizzata con successo in eventi sportivi su larga scala, per prendere ad esempio il tempo dei maratoneti con tag RFID. In questa applicazione è inserito un certo numero di lettori. Un corridore porta il proprio tag nella zona di interrogazione delle antenne che formano una parte dell’intero layout. Un ampio numero di tag può dunque essere letto simultaneamente come risultato della distribuzione spaziale dei corridori sull’intero layout.

Una opzione futura è quella di utilizzare, come antenna di lettore, una antenna direzionale controllata elettronicamente, il cui raggio direzionale può essere puntato direttamente al tag (adaptive SDMA). Quindi i vari tag possono essere differenziati dalla rispettiva posizione angolare nella zona di interrogazione del lettore.

L’acronimo FDMA (Frequency Domain Multiple Access) è relativo alla tecnica in cui svariati canali di trasmissione con diverse frequenze delle portanti permettono contemporaneamente la comunicazione dei partecipanti.

Nei sistemi RFID ciò può essere realizzato utilizzando tag con frequenza di trasmissione delle armoniche accordabile. La tensione di alimentazione del tag e la trasmissione dei segnali di controllo prende il posto della frequenza ottimale del lettore. Il tag risponde su una delle parecchie frequenze disponibili. Tuttavia una banda di frequenze completamente diversa può essere usata per il trasferimento dei dati da e per il tag.

Una opzione per i sistemi RFID load modulation o backscatter è di utilizzare frequenze della portante indipendenti per la trasmissione dal tag al lettore.

Uno svantaggio della procedura FDMA è l’elevato costo del lettore, a causa del trasmettitore e del ricevitore dedicato, che deve provvedere alla ricezione di ogni singolo canale. Questa procedura anticollisione, però, rimane limitata a poche applicazioni specializzate.

L’acronimo TDMA (Time Domain Multiple Access) è relativo a tecniche in cui l’intera capacità di canale disponibile è divisa fra i partecipanti cronologicamente. Le procedure TDMA sono particolarmente diffuse nei sistemi radio mobili digitali. Nei sistemi RFID, le procedure TDMA sono di gran lunga il più vasto gruppo di procedure anticollisione. Si differenziano fra procedure tag-driven e interrogator-driven.

Le procedure tag-driven sono asincrone, poiché il lettore non fa un controllo sul trasferimento dei dati. È il caso, per esempio, delle procedure ALOHA. Si differenziano inoltre fra procedure ‘switched off’ e ‘non-switched’ a seconda che il tag sia switched off attraverso un segnale proveniente dal lettore dopo un trasferimento dei dati avvenuto con successo. Le procedure tag-driven sono naturalmente molto lente e inflessibili.

Molte applicazioni utilizzano tuttavia procedure che sono controllate dal lettore come master (interrogator-driven). Queste procedure possono essere considerate come sincrone, poiché tutti i tag sono controllati e testati dal lettore simultaneamente. Un singolo tag è prima selezionato fra un certo numero di tag presenti nella zona di interrogazione del lettore usando un certo algoritmo e poi si instaura la comunicazione fra il tag selezionato e il lettore (cioè autenticazione, lettura e scrittura dei dati). Una volta conclusa la relazione di comunicazione

si seleziona il nuovo tag. Poiché solo una relazione di comunicazione è iniziata allo stesso tempo, ma i tag possono operare in rapida successione, le procedure interrogator-driven sono dunque note come procedure time duplex.

Le procedure interrogator-driven sono suddivise in procedure polling e binary search. Tutte queste procedure sono basate su tag che sono identificati attraverso un numero seriale unico.

La procedura polling richiede la conoscenza dei numeri seriali di tutti i tag che sono presenti nell’applicazione. Tutti i numeri seriali sono interrogati dal lettore uno alla volta, finché un tag con il numero seriale identico risponde. Questa procedura tuttavia può essere veramente lenta a seconda del numero di possibili tag, è quindi adatta alle applicazioni in cui nella zona di interrogazione del lettore sono presenti solo pochi tag.

Le procedure binary search sono molto flessibili e quindi sono le più comuni. Nella procedura binary search, un tag è selezionato all’interno di un gruppo causando intenzionalmente una collisione di dati nel numero seriale del tag trasmesso dal lettore a seguito di un comando di richiesta del lettore. Nel caso in cui con questa procedura si verifica una collisione il lettore è in grado di determinare la precisa posizione di bit della collisione.

1.6

APPLICAZIONI.

I possibili campi di applicazione dei sistemi RFID sono molteplici ed in settori molto diversi fra loro. Le sperimentazioni attualmente in corso, infatti, sono tante e tali da far prevedere uno sviluppo rapido dell’intero mercato.

Ticketing

I sistemi di pagamento sono attualmente il più importante campo di applicazione dei sistemi RFID, in particolare delle smart card senza contatto.

Un posto di rilievo è occupato sicuramente dal trasporto pubblico sotto forma di biglietti elettronici ricaricabili per tram, autobus, ferrovie, in cui sono memorizzati i servizi di cui gli utenti si possono avvalere. Punto particolarmente critico per i sistemi di trasporto pubblico è il tempo necessario per l’acquisto e per la verifica del biglietto soprattutto nel caso in cui il biglietto può essere verificato solo a bordo del veicolo ad esempio nel caso di autobus e tram. La velocità di lettura e scrittura è quindi una richiesta importante per i sistemi RFID,

ma a questa vanno aggiunte la facilità di utilizzo, la resistenza al deterioramento e all’usura e soprattutto protezione dalle possibili contraffazioni. I sistemi RFID sono i sistemi migliori per soddisfare a pieno queste richieste sia per quanto riguarda i tempi per effettuare le operazioni sia per la enorme resistenza a pioggia, freddo, sporcizia e polvere di lettore e smart card senza contatto, che ha un tempo di vita medio dell’ordine della decina di anni. Sebbene il costo di acquisto dei sistemi smart card senza contatti è tuttora più alto dei sistemi convenzionali, la sostituzione dei biglietti convenzionali con un moderno sistema elettronico di gestione dei biglietti prevede una moltitudine di benefici per gli utilizzatori e gli operatori delle compagnie del trasporto pubblico.

I passeggeri non dovranno più portare con sé le monete necessarie né conoscere l’esatto ammontare del biglietto, la smart card prepagata infatti deduce esattamente il costo del biglietto, anche nel caso in cui l’utilizzo di diversi tipi di mezzi di trasporto pubblico con costo differenziato per zone, orari e giorni differenti ne rende più complesso il calcolo. Per biglietti mensili o settimanali inoltre il periodo di validità inizierà a partire dalla prima deduzione dalla carta.

Le compagnie di trasporto eliminano cosi i calcoli giornalieri e i costi operativi e di mantenimento dei distributori automatici ottenendo una maggiore sicurezza e un miglioramento del servizio.

Un esempio di applicazione dei sistemi RFID per il trasporto pubblico è rappresentato dal sistema “Bus Card” del trasporto pubblico della città di Seoul in South Korea. Il trasporto pubblico è coperto da 89 compagnie di trasporto individuali per un totale di migliaia di autobus. L’enorme successo dell’iniziativa ha spinto la città all’introduzione di un sistema compatibile anche per la metropolitana.

Il progetto Fahrsmart nel sistema di trasporto pubblico tedesco è stato uno dei primi progetti sulle smart card. L’equipaggiamento del veicolo comprende un lettore per smart card senza contatto, che è collegato ad un computer a bordo. Una volta rientrato nel deposito i dati vengono trasferiti dal computer a bordo al server tramite infrarossi.

L’ATM di Milano sta preparando un sistema di biglietti elettronici dotati di transponder; progetti di questo tipo ci sono in tutte le maggiori città europee ed internazionali. Ad Oslo il progetto pilota coinvolge tutta la rete di treni, metropolitana, autobus e tram, a San Francisco è esteso anche ai traghetti.

Il progetto Europeo ICARO è stato pensato per rispondere contemporaneamente a più richieste quindi non solo come biglietto per il trasporto pubblico ma anche come carta prepagata per macchine distributrici, per compagnie di ristorazione ecc…. Il sistema è testato

ad esempio nella città di Parigi nella linea metropolitana, in cui la grande quantità di viaggiatori causa congestione. La città di Venezia, per la grande quantità di turisti giornalieri, sfrutta il concetto di multifunzionalità del sistema; la smart card può essere utilizzata anche per i musei, gli alberghi e per il parcheggio delle automobili che vengono lasciate fuori città presso il porto. Nella città di Lisbona è sfruttato invece per il sistema di trasporto locale, molto complesso a causa della enorme quantità di compagnie di trasporto pubblico e privato.

In questa stessa categoria rientrano tutti i sistemi di biglietti elettronici quindi anche quelli per piscine, parchi divertimento, impianti sciistici, parcheggi e qualsiasi tipo di carta elettronica prepagata per distributori automatici, fotocopiatrici, carte telefoniche.

Il Federconsorzio Dolomiti Superski costituito dalle centinaia di società che gestiscono gli impianti sciistici, una volta unificati gli impianti di risalita, ha sostituito i milioni di skipass con carte dotate di transponder RFID. È possibile cosi accedere agli impianti di risalita “a mani libere”, senza dover inserire il biglietto in un lettore, né continuare a togliere e mettere i guanti per utilizzare lo skipass. I dati sono disponibili anche all’utente che potrà connettersi al sistema on-line accedendo a numerosi servizi. Il sistema permette ai gestori degli impianti di ricavare numerose informazioni sugli sciatori e sulle loro abitudini quali il numero di presenze e l’esatto itinerario di ciascuno, per poter migliorare il servizio.

Controllo accessi

I sistemi elettronici di controllo degli accessi sono utilizzati per verificare automaticamente l’autorizzazione di ogni singolo individuo ad accedere all’edificio o alle singole stanze, oppure la validità di permessi commerciali e di altro genere. Questi sistemi si possono distinguere in due classi differenti per caratteristiche: online e offline. I sistemi online sono usati nel caso in cui un vasto numero di persone è autorizzato all’accesso, ad esempio accesso ad uffici o permessi commerciali. In questo tipo di sistemi tutti i terminali, per mezzo di una rete, sono connessi al computer centrale che gestisce l’autorizzazione all’accesso. I sistemi offline sono usati nel caso in cui si può accedere a molte stanze individuali a cui ha accesso solo un numero limitato di persone. Ogni terminale ha una lista di identificatori chiave a cui è permesso l’accesso. Il transponder è programmato in una stazione di programmazione centrale. Per esempio, alla reception di un hotel all’arrivo degli ospiti, oltre all’accesso alla stanza deve essere programmata anche la durata di validità e deve essere invalidata una volta partiti gli ospiti.

Un sistema molto particolare dà l’autorizzazione all’accesso degli animali domestici, opera con un transponder inserito nel collare del gatto ed è dotato di un sensore per l’apertura e la chiusura di porte e finestre.

La Campus Card, con transponder integrato, utilizzata a Berlino permette l’accesso al campus degli studenti e degli impiegati.

Le Poste Italiane della regione Emilia Romagna (EPE) hanno dotato i propri impiegati di smart card per l’accesso all’Ufficio Postale di Bologna.

Il comitato organizzatore della Coppa del Mondo di calcio 2006 in Germania ha annunciato che alcune migliaia di biglietti saranno dotati di transponder e quindi nello stadio ci sarà un sistema di controllo di ammissione elettronico.

Identificazione degli animali

I sistemi RFID permettono l’alimentazione automatica, il calcolo del latte prodotto, il controllo delle epidemie e la rintracciabilità dell’origine degli animali inoltre l’identificazione di animali da laboratorio o animali con pedigree speciale, l’automazione dei macelli e il controllo delle migrazioni. I transponder possono essere iniettati sotto cute, nell’omaso, sull’orecchio o sul collare dell’animale.

Nel 2003, il Warrnambool Livestock Exchange in Australia inizia la prima asta di animali completamente implementata tramite sistemi RFID secondo i requisiti di tracciabilità richiesti. Ogni animale è dotato di un transponder con capacità di lettura e scrittura, su cui l’allevatore aggiunge o riscrive i dettagli del singolo animale con informazioni sulla salute, storia, movimenti e informazioni commerciali. Quando gli animali entrano nel sistema di pesatura il lettore identifica i capi e ne traccia tutti i movimenti, registrando parecchie migliaia di capi al giorno, mentre con il sistema precedente si arrivava solo a poche centinaia.

Anche i transponder per le gare dei piccioni rientrano in questa classe di sistemi. Centinaia di piccioni vengono rilasciati contemporaneamente nello stesso luogo molto lontano da casa, sono giudicati in base al tempo impiegato per tornare a casa. Per evitare frodi prima della partenza viene assegnato un numero casuale dei 256 possibili e scritto nel transponder, all’arrivo viene letto elettronicamente il numero segreto casuale e il tempo. Il tempo verrà convalidato solo nel caso in cui i due numeri coincideranno.

Industria automobilistica

L’industria automobilistica sfrutta sistemi RFID per identificare alcuni componenti base della vettura durante la produzione, controllo e manutenzione del parco auto. La parte

sicuramente più importante è rappresentata dall’immobilizzatore per auto,motocicli, barche tramite transponder implementato nella chiave di accensione. Quando è inserita la chiave di accensione per far partire il veicolo, il lettore si attiva e scambia i dati con il transponder per verificarne l’autenticità. La comunicazione deve essere però protetta da appropriate misure di sicurezza.

Sistemi di trasporto

Implementando una migliore tecnologia di controllo dei treni, grazie al sistema ETCS (European Train Control System), si facilita il traffico su rotaie e si migliora la competitività delle ferrovie. Il sistema ETCS comprende quattro componenti: EURO-Cab è un dispositivo che permette a tutti gli elementi la connessione tramite un bus speciale al computer EVC (European Vital Computer) per la guida sicura; EURO-Radio permette il collegamento di tutti i veicoli al centro radio RBC (Radio Block Center); EURO-Loop utilizzato per trasmettere le informazioni e valutare i dati trasmessi; EURO-Balise trasmette al veicolo i dati inerenti alla strada quali ad esempio limite di velocità o località contrassegnate.

Il sistema RFID sarà usato a Bangkok per diminuire il traffico, è infatti la risposta efficace per ottimizzare i tragitti a partire dai dati ottenuti, in tempo reale, dai veicoli e dai tempi di guida.

Sistema simile è usato all’Aeroporto parigino di Charles de Gaulle per gestire il flusso di taxi, prevedendo il probabile tempo di attesa.

È stata presentata dalle società Autostrade & Logistics e Kelyan Smc una piattaforma per la ricezione e smistamento di autovetture, realizzata presso il Porto di Livorno, basata su sistemi RFID.

In Inghilterra, per esempio, alcune amministrazioni pubbliche stanno sperimentando nuove targhe elettroniche, dotate di transponder, che consentono di identificare le auto in tempo reale e in modo certo.

Trenitalia utilizza sistemi RFID per gestire i processi di manutenzione del materiale rotabile. Il sistema mostra immediatamente all’operatore l’ordine di manutenzione e le informazioni necessarie per l’intervento e sincronizza le attività svolte, riducendo gli errori di trascrizione e migliorando le condizioni di lavoro, è il caso ad esempio dei motori dei locomotori.

KLM Royal Dutch ha la gestione del parco veicoli dell’aeroporto Schiphol di Amsterdam e adotta un sistema che permette una gestione migliore dei veicoli e delle risorse

umane. Il sistema è basato su di un dispositivo RFID e una unità di telemisura a distanza integrate insieme.

Compagnie aeree ed Aeroporti

Nell’Aeroporto di Francoforte i sistemi RFID sono utilizzati per la manutenzione periodica degli impianti di condizionamento e ventilazione. I computer palmari leggono le informazioni relative alla manutenzione dalle etichette collocate sui coperchi degli apparati di ventilazione, eseguendo i rapporti e l’archiviazione.

Compagnie aeree ed Aeroporti hanno combinato le loro forze per incrementare i servizi offerti, con conseguente vantaggio in termini di competitività, tramite sistemi RFID.

Nel Jacksonville Airport in Florida si usano per gestire solo una parte dei bagagli dei passeggeri, conservando ancora il sistema di codici a barre, migliorando la sicurezza e la soddisfazione del cliente. L’etichetta, attaccata al bagaglio, permette di identificare e tracciare tutti i movimenti del bagaglio stesso evitando errori che ne determinano la perdita.

Nel McCarran International Airport di Las Vegas tutti i bagagli sono gestiti tramite sistemi RFID, condizionati dal fatto che la maggior parte dei passeggeri inizia o finisce il viaggio nell’aeroporto stesso e solo pochi passeggeri proseguono il viaggio.

Sono molti gli aeroporti che puntano sulla nuova tecnologia, che permette un aumento della sicurezza e della soddisfazione del cliente, come per esempio nel Hong Kong International Airport, uno degli aeroporti più trafficati al mondo.

Fra le compagnie aeree, molto attente al problema a causa delle decine di milioni di bagagli gestiti all’anno, sicuramente la più attiva è la Delta Air Lines. La compagnia, molto attenta al controllo della qualità, cerca di minimizzare la perdita dei bagagli. Il progetto dimostra una maggiore accuratezza ed efficacia infatti, mentre i bagagli con i codici a barre vengono letti correttamente nel 80-85% dei casi, i bagagli con i sistemi RFID vengono letti correttamente nel 96,7-99,8% dei casi. Il limite inferiore è dovuto al fatto che il trasporto non sempre accurato dei bagagli può far staccare le etichette, ciò potrebbe far pensare di inserire le etichette all’interno del bagaglio, senza creare ulteriori problemi. Si otterrebbe inoltre una netta diminuzione dei bagagli persi.

Tutte le carte della compagnia aerea Lufthansa, nuove smart cards senza contatto, sostituiranno sia boarding pass che biglietto cartaceo e velocizzeranno, tramite appositi terminali, tutte le operazioni per i passeggeri.

I maggiori costruttori di aerei, Boeing ed Airbus, utilizzano sistemi RFID per il tracciamento delle parti di aereo; questi sistemi non interferiscono con le operazioni di bordo e resistono alle temperature elevate e alle vibrazioni estreme.

Finanza e Sicurezza

Anche in campo finanziario si inizia a pensare all’utilizzo delle smart cards senza contatto in sostituzione delle smart cards finora utilizzate, seppure con molta diffidenza da parte delle banche per i rischi legati alla sicurezza; MasterCard e Visa portano avanti questo progetto in collaborazione. Sarà possibile ad esempio, una volta fatta la spesa, addebitare automaticamente il costo della spesa nel carrello direttamente sulla carta di credito.

Logistica

La Xerox, azienda leader nella produzione di macchine fotocopiatrici, usa un sistema RFID per eliminare gli errori di spedizione, che causerebbero un ulteriore trasporto e un costo aggiuntivo. Il transponder attaccato ad ogni pacco, permette il controllo automatico del contenuto del veicolo che effettua il trasporto.

La Otto, compagnia tedesca nota a livello mondiale nelle vendite per corrispondenza, etichetta i prodotti uno per uno per monitorarli lungo tutto il percorso che li porta al cliente finale e all’occorrenza localizzare il punto preciso in cui può essersi smarrito uno degli oggetti trasportati.

Anche aziende come la Federal Express usa sistemi RFID sui veicoli aziendali per monitorare i prodotti trasportati.

In America sullo stesso sistema si basa persino lo smistamento automatico della posta, per velocizzare le consegne postali, evitando smarrimenti e tenendo sotto controllo la posta sospetta.

Gli enti militari, invece, si servono di sistemi RFID per individuare la posizione di attrezzature e truppe.

Anche i containers per il trasporto internazionale possono essere trattati con i sistemi RFID, il transponder infatti può contenere non solo il codice identificativo ma anche informazioni su altezza e lunghezza del container, tipo di contenuto, peso lordo e netto ecc…. Il transponder attivo è dotato di una batteria con tempo di vita medio di circa 10–15 anni, pari a quella del container stesso. L’informazione è rilevata dal lettore fino ad una distanza di 13m.

Ci deve essere però collaborazione fra i diversi settori coinvolti nello sviluppo di alcuni progetti pilota a livello internazionale infatti alcuni porti come Hong Kong e Singapore stanno procedendo alla completa automazione del carico e dello scarico dei containers dalle navi.

Si possono usare sistemi RFID per il monitoraggio in tempo reale dei veicoli che trasportano merci pericolose, individuando il veicolo, la natura, lo stato e la quantità del carico trasportato. Il centro di servizio nazionale supervisiona il funzionamento del sistema , provvede ad archiviazione e gestione dei dati provenienti dai veicoli coordinando i centri di controllo locali.

Gas e prodotti chimici sono sostanze potenzialmente pericolose quindi devono essere trasportati in contenitori di alta qualità, che devono avere informazioni riguardanti il contenuto, il volume, ed anche informazioni specifiche quali ad esempio la massima pressione di riempimento del gas ecc…. I transponder usati devono resistere all’umidità, agli impatti, alle vibrazioni, alla sporcizia, ma anche alle radiazioni e agli acidi e devono comunque prevedere meccanismi di protezione.

Si possono identificare anche contenitori di pneumatici, di bevande o il caso molto particolare dei contenitori di immondizia. La misura automatica dei rifiuti prodotti infatti permette il calcolo dei costi per ogni singolo gruppo familiare. Il transponder è inserito nel bidone dei rifiuti mentre il lettore è installato nel veicolo per la raccolta dei rifiuti. Quando il bidone è inserito nel veicolo il lettore legge le informazioni dal transponder e calcola altezza peso e volume a seconda delle preferenze della comunità. Numero di codice dati e tempo verranno poi elaborati nel centro operativo alla fine della raccolta.

Questo sistema è in uso in molte città tedesche, fra cui Brema Colonia e Dresda, e molte comunità.

Anticontraffazione

Nell’identificazione degli oggetti rientra l’identificazione dei beni di lusso, il transponder implementato ne impedisce la contraffazione grazie alle procedure di sicurezza molto efficaci; si pensi a quadri, gioielli, barche solo per fare qualche esempio.

La Safilo, azienda leader nella produzione di occhiali, sta sviluppando un progetto pilota per dotare i propri prodotti di sistemi RFID. Il progetto potrà migliorare la gestione interna del processo produttivo e assicurerà in più un servizio di garanzia e anticontraffazione post vendita. Il transponder conterrà tutte le informazioni necessarie alla restituzione in caso di perdita o di ritrovamento dopo un furto ma potrà anche contenere altre informazioni relative alle caratteristiche delle lenti e alla vista del proprietario.