CAPITOLO 2

Monitoraggio Telemetrico: Bluetooth

2.1 Introduzione

L’applicazione di tecnologie wireless è in forte crescita anche in ambito medicale. La necessità di efficienza e funzionalità richiede una continua innovazione tecnologica; indubbiamente sistemi di interconnessione senza fili introducono benefici notevoli. La miniaturizzazione dei componenti elettronici, i continui progressi della microelettronica e la riduzione dei prezzi ha permesso lo sviluppo di sistemi di comunicazione molto più raffinati e sicuri. La trasmissione di notevoli quantità di dati è oggi possibile anche senza l’ausilio di cablaggi.

Dopo un’analisi delle principali tecnologie wireless, verrà descritto un possibile impiego di interconnessione tra gli accelerometri e il computer.

2.2 Tecnologie di Connessione Wireless

In questi ultimi anni i sistemi di connessione senza fili hanno avuto una così rapida evoluzione nel campo della comunicazione dati e voce, da contrapporsi con forza alle soluzioni cablate. L’inconveniente maggiore è legato proprio alla natura del canale di trasmissione, difficilmente modellabile vista l’aleatorietà temporale e spaziale dello stesso ed alla presenza di diverse interferenze che degradano rapidamente il segnale. Lo sviluppo delle tecnologie wireless tiene conto di questi problemi avendo, quindi, cura di garantire sia il minor numero di interferenti con il segnale trasmesso che il minor consumo di potenza. Esistono due famiglie di soluzioni di connessione senza fili: trasmissione via infrarosso (IR) o via radiofrequenza (RF). Da notare innanzitutto che le onde a spettro infrarosso sono assorbite dagli oggetti, come la luce visibile, mentre le onde radio possono propagare anche attraverso ostacoli. Nell’ambito di quest’ultima si

Capitolo 2

sono imposte due tecnologie, grazie alla loro robustezza nei confronti delle interferenze, basate sulla tecnica spread spectrum:

1. La tecnica Direct Sequence Spread Spectrum (DSSS) prevede la trasmissione del segnale moltiplicato per una sequenza binaria nota a velocità maggiore (chip sequence), rendendolo simile ad un rumore a bassa potenza, ma a larga banda. Il ricevitore, che conosce la chip sequence, può recuperare l’informazione contenuta nel segnale trasmesso.

2. La tecnica Frequency Hopping Spread Spectrum (FHSS), invece, trasmette il segnale in slot temporali cui è associata di volta in volta una portante a frequenza diversa secondo una sequenza di salto (hopping sequence) nota al ricevitore.

Queste tecniche permettono di ottenere un segnale a bassa densità spettrale di potenza, essendo distribuito su un ampia banda di frequenza, che minimizza la possibilità di interferire con altri segnali, presenti nella medesima area. Un altro vantaggio importante è legato alla ridondanza del messaggio (siccome esso è presente su più frequenze) che rende il sistema altamente resistente al rumore e alle interferenze.

Attualmente gli standard più diffusi sono: 1. IEEE 802.11x

2. HomeRF 3. IrDA 4. Bluetooth

Queste tecnologie non sono in realtà concorrenti tra loro, perché presentano profonde differenze: lo standard IEEE 802.11 nasce per integrarsi perfettamente con LAN Ethernet preesistenti (IEEE 802.3) mentre le altre sono tecnologie alternative e a loro volta con caratteristiche diverse.

2.2.1 IEEE 802.11x

IEEE 802.11x, dove la “x” indica che esistono più versioni di questo standard, è uno standard per la realizzazione per la realizzazione di una Wireless Local Area Network (WLAN). Le WLAN sono sistemi di comunicazione nati per estendere, su una tratta

Capitolo 2

radio, le reti LAN tradizionali. La possibilità di accesso radio alla rete, offre grande flessibilità rispetto alla LAN, dal momento che la struttura di cablaggio non può essere modificata facilmente in caso di cambiamento delle esigenze di lavoro.

Una rete WLAN si compone di due dispositivi di base:

• WLAN card: più comunemente nota come scheda di rete, garantisce una comunicazione dati trasparente tra sistema operativo e la rete;

• Access Point: la sua funzione è quella di gestire traffico dati tra la rete fissa e un gruppo di dispositivi wireless. Un access point ha un’area di copertura che va dai 50 e 200 metri epuò gestire tra i 15 e i 250 utenti.

Una WLAN può essere configurata in due modi:

• Peer-to-peer: quando non esiste alcun dispositivo di rete fissa (server) cui connettersi, due o più dispositivi equipaggiati con schede di rete wireless, possono facilmente istaurare una rete locale “al volo”;

• Client/server: questo modo consente a più dispositivi di rete di appoggiarsi ad un Access Point che agisce da ponte tra loro e la rete cablata.

Alla luce dei nuovi servizi a banda larga lo standard si è evoluto fino ad arrivare al sistema oggi più utilizzato e comunemente conosciuto come il Wi-Fi (da Wireless Fidelity), IEEE 802.11b che garantisce un bit-rate di 11 Mbps, grazie alla tecnica di modulazione Complementary Code Key (CCK), mantenendo la piena compatibilità con le versioni precedenti. Essa opera nella banda ISM (Industrial Scientific and Medical) a 2,4 GHz. IEEE 802.11a invece lavora a frequenze centrate sui 5,8 GHz e può arrivare a velocità di 54 Mbps.

2.2.2 HomeRF

L’Home RF working group (HRFWG) è un’associazione di oltre cento aziende produttrici di computer e dispositivi di telecomunicazione, che ha sviluppato una specifica per la comunicazione voce e dati all’interno di ambienti domestici

Capitolo 2

chiamata Shared Wireless Access Protocol (SWAP). L’obbiettivo di SWAP è quello di consentire la commercializzazione di dispositivi mobili a basso costo in grado di condividere risorse locali (telefoni, PC) e remote (tipicamente una connessione a Internet). Il protocollo SWAP è stato studiato per ottimizzare la comunicazione di sistemi Wireless LAN, predisposto allo scambio dati con Internet e compatibilità piena con la rete telefonica tradizionale. Il sistema opera nella banda ISM a 2,4 GHz e adotta trasmissioni Spread Spectrum in modalità Frequency Hopping.

2.2.3 IrDA

IrDA è uno standard definito dal consorzio IrDA (Infrared Data Association) per il protocollo di trasferimento dati mediante una radiazione infrarossa. Le sue specifiche includono gli standard necessari per la realizzazione dei dispositivi di trasmissione e i protocolli che essi devono usare per comunicare.

Notebook, PDA, cellulari GSM ed alcuni tipi di videocamere rappresentano solo alcuni esempi di apparecchi che hanno adottato questa tecnologia.

I dispositivi IrDA comunicano utilizzando dei LED (Light Emission Diode) alla lunghezza d’onda di 875nm.

La trasmissione di un singolo bit avviene modulando un singolo impulso con durata minore del tempo di bit effettivo.

Inizialmente la specifica indicava una velocità di trasmissione tra i 2,4 e 115,2Kbps. Oggi, grazie all’uso di una modulazione che permette di codificare 2 bit all’interno di un unico impulso si raggiungono bit rate di 4 Mbps.

2.2.4 Bluetooth

Nato nel 1998 come consorzio di cinque multinazionali (Ericsson, Intel, Motorola, Nokia e Toshiba), Bluetooth è il nome di un sistema di comunicazioni senza fili di dati e voce in ambienti limitati. Da allora ad oggi ben più di duemila imprese si sono aggiunte al consorzio per sviluppare sistemi hardware e software compatibili con le specifiche. Comunicazioni radio a corto raggio, bassa potenza, facilità d’uso e abbattimento dei

Capitolo 2

costi di cablaggio, rappresentano solo alcuni vantaggi del sistema. Bluetooth lavora alla frequenza di 2,4 GHz nella banda ISM con tecnologia di trasmissione Frequency Hopping (FHSS). Presenta due differenti tipologie di trasmissione: la prima, su canale di trasmissione asincrono, supporta una velocità di trasferimento dati complessiva di 723,2 Kbps asimmetrico, mentre la seconda, su canale sincrono, una data rate simmetrico di 432,6 Kbps.

Per comunicare tra loro, due o più Bluetooth Device (BD) devono formare una piconet, cioè una LAN radio con un numero massimo di otto componenti. Di queste solo uno può concorrere al ruolo di Master, mentre tutti gli altri saranno slave.

2.2.5 Scelta della Tecnologia

La scelta della tecnologia wireless da utilizzare è determinata dalle specifiche del progetto che vogliamo realizzare.

La tecnologia IrDA presenta tre inconvenienti principali:

• Range di comunicazione limitato (tipicamente nei dispositivi portatili, come palmari, notebook, telefoni cellulari è di 1-2 metri) a parità di potenza rispetto alle tecnologie RF (infatti la distanza di trasmissione dipende dalla corrente applicata al LED).

• Link ottico; siccome la trasmissione avviene tramite l’uso di radiazioni prossime allo spettro del visibile tra le interfacce non vi devono essere ostacoli.

• Il collegamento è limitato a soli due dispositivi per volta.

Lo standard 802.11b è veloce, si integra alla rete Ethernet, copre una vasta area, di fatto adatta ad essere utilizzata come “prolungamento” di una pre-esistente rete cablata per allacciarsi ad una Intranet, quindi non appropriata alla specifica implementazione dove l’obbiettivo è collegare sensori e computer, indipendentemente “dal resto del mondo”. HomeRF ha prestazioni e portata accettabili, anche oltre alle reali esigenze; potrebbe essere idonea alle nostre esigenze, senonché, il gruppo che sosteneva lo sviluppo e la sua implementazione si è sciolto all'inizio del 2003. Un annuncio del consorzio specifica infatti che dal primo gennaio 2003 l'HomeRF Working Group non sviluppa, promuove o sostiene più prodotti HomeRF.

Capitolo 2

Ecco quindi che il bluetooth, tecnologia in rapida ascesa, dopo lunghi anni di studi e sviluppi, è la soluzione più adatta.

In sintesi, i punti di forza del bluetooth sono:

• basso costo: i prezzi dei moduli calano costantemente; la tendenza è di arrivare entro il 2003 ad un costo di cinque dollari per modulo, perordinativi di grandi quantità (dell’ordine delle migliaia);

• bassa potenza: con una potenza di trasmissione irrisoria (2,5mW) si può comunicare a distanze apprezzabili intorno ai dieci metri;

• sicurezza: la tecnologia bluetooth è dotata di sistemi di crittografia e autenticazione;

• affidabilità e robustezza: sono presenti meccanismi di ritrasmissione e di controllo di errore sufficienti a garantire prestazioni accettabili anche in condizioni avverse, in presenza di interferenze;

• buon numero di dispositivi collegabili: una rete bluetooth può essere formata da 8 dispositivi, ma stabilendo una scatternet è possibile aggiungerne altri; • reperibilità delle infomazioni: con l’aumento della penetrazione nel mercato

della tecnologia, crescono le informazioni e i kit per lo sviluppo, le implementazioni disponibili grazie alla natura “royalty free”, libera da concessioni, dello standard.

2.3 Bluetooth: Generalità

Il bluetooth definisce oltre alla tecnologia di trasmissione radio, anche una serie di standard e protocolli in modo da rendere la comunicazione robusta, sicura e assicurare la funzionalità tra dispositivi di diversi produttori.

Il nome di questa tecnologia deriva da Harald Blatand “Bluetooth”, Re della Danimarca agli inizi del X secolo. Mentre i popoli nordici erano in guerra, egli riuscì a unificare la Danimarca e parte della Norvegia. Harald fu ucciso dal figlio nel 986 a.C durante una battaglia. Anche se non riuscì a unificare tutte le nazioni nordiche, il suo nome è diventato sinonimo di una tecnologia senza fili orientata alla comunicazione mobile.

Capitolo 2

Tale tecnologia è stata sviluppata per soddisfare determinati requisiti basilari: • Il sistema deve funzionare globalmente (in tutto il mondo).

• Il sistema deve supportare la connessione tra pari (peer-to-peer). • La connessione deve supportare sia il traffico vocale che di dati. • Il sistema deve essere a basso costo e quindi alla portata di tutti.

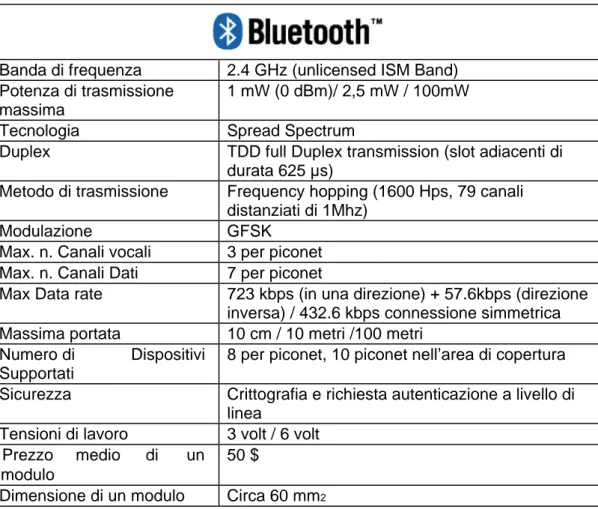

Si possono riepilogare con una tabella le principali caratteristiche della tecnologia Bluetooth che rendono possibile soddisfare ai requisiti sopra citati.

Banda di frequenza 2.4 GHz (unlicensed ISM Band) Potenza di trasmissione

massima

1 mW (0 dBm)/ 2,5 mW / 100mW Tecnologia Spread Spectrum

Duplex TDD full Duplex transmission (slot adiacenti di durata 625 µs)

Metodo di trasmissione Frequency hopping (1600 Hps, 79 canali distanziati di 1Mhz)

Modulazione GFSK

Max. n. Canali vocali 3 per piconet Max. n. Canali Dati 7 per piconet

Max Data rate 723 kbps (in una direzione) + 57.6kbps (direzione inversa) / 432.6 kbps connessione simmetrica Massima portata 10 cm / 10 metri /100 metri

Numero di Supportati

Dispositivi 8 per piconet, 10 piconet nell’area di copertura Sicurezza Crittografia e richiesta autenticazione a livello di

linea

Tensioni di lavoro 3 volt / 6 volt Prezzo medio di un 50 $

modulo

Dimensione di un modulo Circa 60 mm2

Tabella 2.1 Principali caratteristiche del Bluetooth

La tecnologia Bluetooth mette in comunicazione dispositivi elettronici, anche diversi tra loro, quali computer, stampanti, scanner, fotocamere digitali, all’interno di uno spazio “personale”; questo standard di comunicazione, infatti, permette di creare una rete a corto raggio, in sostituzione ai cavi, definita come Personal Area Network.

Capitolo 2

Queste piccole reti wireless sono generalmente chiamati piconet o picoreti. Una piconet è costituita da due o più periferiche che condividono un canale di comunicazione utilizzando Bluetooth , fino ad un massimo di otto dispositivi.

Figura 2.1 Esempio di piconet.

I dispositivi dotati di questa tecnologia comunicano tra loro creando e riconfigurando dinamicamente (la configurazione cambia infatti automaticamente quando si inserisce o si elimina un dispositivo) delle reti ad hoc, composte da un massimo di otto nodi. Più picoreti possono a loro volta interconnettersi, aumentando le possibilità di espansione dando luogo a delle scatternet. Ciò permette, ad esempio, di sincronizzare i dati di un Pc portatile e un computer palmare (Pda) semplicemente avvicinando i due apparecchi, oppure di passare automaticamente al vivavoce quando si entra in auto parlando al cellulare. Tutto questo è possibile grazie al "Service Discovery Protocol" (SDP) che permette ad un dispositivo Bluetooth di determinare quali sono i servizi che gli altri

Capitolo 2

apparecchi presenti nella picorete mettono a disposizione. Il dispositivo che implementa tale protocollo può fungere sia da server, ossia può essere interrogato da un altro dispositivo e rispondere con i propri servizi, sia da client, interrogando gli altri dispositivi. Ogni apparecchio dispone delle informazioni relative ai servizi di cui è capace e dei protocolli supportati; altri apparati potranno fare uso di queste informazioni per determinare le possibilità di interazione con i nodi della picorete.Questo è necessario perché, naturalmente, una stampante bluetooth non offrirà le stesse possibilità di un Pda o di un auricolare, pertanto occorre che ogni nodo conosca le funzioni e le possibilità di ogni altro nodo della rete. Per fare un esempio concreto, se un telefonino Bluetooth vuole trasferire un messaggio di testo a un Pda, potrà interrogare quest’ultimo per sapere se è dotato di funzionalità e-mail, o se è in grado di ricevere un testo in altro modo.

Il protocollo SDP consente di determinare le tipologie di servizi presenti e disponibili nella picorete sia in una modalità server sia client. Nella modalità server consentirà ad un dispositivo di interrogarlo sui servizi e protocolli supportati, quindi renderli disponibili, nella modalità client consentirà l'interrogazione dei dispositivi connessi alla picorete per avere informazioni.

Riassumendo, la tecnologia Bluetooth può essere usata: 1 per la creazione di reti ad hoc

2 per collegare e scambiare dati con periferiche, in sostituzione al tradizionale cavo;

3 come punto di accesso per comunicazione dati (ad esempio connettersi a internet) e voce (collegarsi ad una rete telefonica).

2.4 Le Specifiche Bluetooth

Per arrivare alla realizzazione dei primi dispositivi wireless bluetooth sono stati necessari diversi anni di ricerca. Nel 1994 Ericsson Mobile Comunications inizia ad esaminare alternative al collegamento, attraverso cavi, tra accessori e telefoni cellulari.

Capitolo 2

Questo studio produsse una prima specifica per la tecnologia wireless sviluppata dal Bluetooth SIG fondato nel Febbraio del 1998 e formato da grandi aziende quali Ericsson, Intel, IBM, Toshiba, Nokia. Nel dicembre 1998 si aggiunsero altri importanti gruppi: Microsoft, Lucent, 3COM, Motorola.

Le specifiche 0.5 erano consultabili solo dai membri associati del SIG, poi progressivamente con l’uscita delle nuove versioni aumentava la visibilità. Oggi le specifiche Bluetooth arrivate alla versione 1.1, sono aperte a tutti; possono liberamente essere scaricate da Internet. Comunque nonostante l’uso sia “royalty free” per produrre dispositivi che facciano uso di tale specifiche è necessario unirsi al SIG (tramite opportuno accordo). Attualmente sono più di duemila le aziende che hanno aderito al SIG.

Le specifiche definiscono le funzionalità essenziali per permettere a dispositivi di diversi produttori di comunicare. Esse forniscono precise descrizioni riguardanti i seguenti aspetti della tecnologia:

• I protocolli per l’interoperabilità • Host Controller Interface

• Servizi di supporto, di trasporto per protocolli di più alto livello • Profili

• Qualification • Test del prodotto

Le specifiche sono suddivise in due documenti: core e profiles.

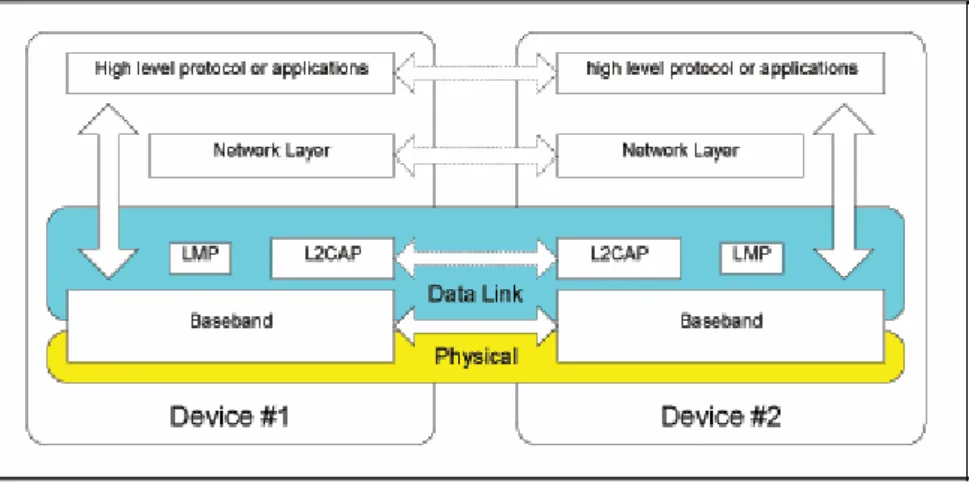

2.4.1 Lo stack protocollare

Le specifiche Bluetooth non definiscono solo la struttura radio, ma coprono tutti i livelli di un sistema di telecomunicazione. Infatti le core specification descrivono uno stack protocollare simile al modello più generale di comunicazione a strati Open System Interconnection (OSI).

Capitolo 2

Lo stack comprende sia specifici protocolli Bluetooth, come LMP e L2CAP, che protocolli che permettono l’uso dei dispositivi Bluetooth con applicazioni già esistenti. In definitiva i protocolli si possono raggruppare in due categorie:

• Trasport protocols: sono i protocolli specifici Bluetooth essenziali per la comunicazione tra due o più dispositivi

• Middleware protocols: comprendono protocolli sviluppati per il Bluetooth e non; abilitano determinati servizi in base all’applicazione che si vuole usare per trasmissione dati.

Figura 2.2 Lo Stack Protocollare

2.4.2 Radio

Il livello Bluetooth radio è il più basso livello dello stack. Esso definisce le caratteristiche tecniche del ricetrasmettitore operante a una frequenza di 2,4 GHz nella banda ISM. Tale banda riconosciuta praticamente in tutto il mondo è libera da licenze, “license free”.

Capitolo 2

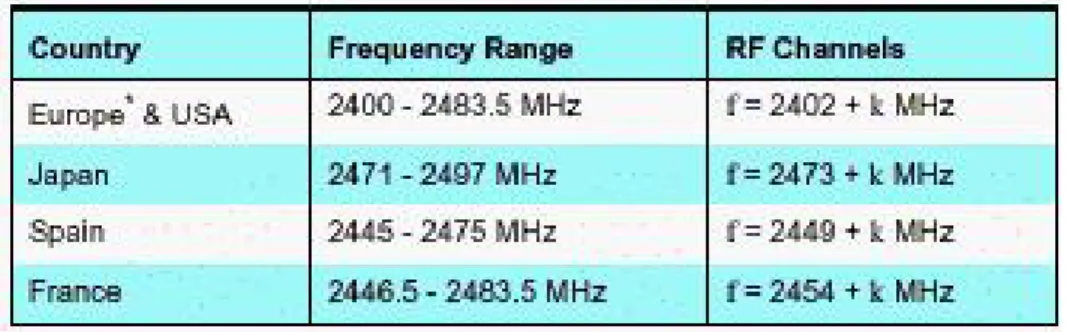

La tecnologia Bluetooth adotta il Frequency Hopping Spread Spectrum (FHSS) compiendo 1600 hps (salti di frequenza al secondo) tra i 79 possibili canalispaziati di 1MHz l’uno dall’altro. I canali possono essere individuati secondo l’espressione:

2, 402 , 0, 1, 2,..., 78

f = + k MHz k =

In alcuni paesi, come la Francia, il range di frequenza è ridotto; in questi casi le specifiche prevedono una sequenza di 23 salti, anziché 79. La tabella riassume le bande di frequenza e i relativi canali per i diversi paesi.

Tabella 2.2 Frequenze Bluetooth

La modulazione utilizzata è la Gaussian Frequency Shift Keying (GFSK), dove un uno binario è rappresentato da una variazione di frequenza positiva e un zero binario da una variazione di frequenza negativa. Il periodo di simbolo è di 6

10− s che equivale ad una velocità di trasmissione di circa 1 Mb/s.

Ogni dispositivo è classificato in una delle tre classi di potenza:

• Classe 1: dispositivi con ampia portata (fino a 100 metri) con una potenza massima di trasmissione di 20 dBm (100 mW),

• Classe 2: dispositivi per distanza ordinarie (10 metri) con potenza massima di trasmissione di 4dBm (2,5 mW),

• Classe 3: dispositivi a corto raggio (10 cm) con potenza di trasmissione di 0 dBm (1 mW).

Capitolo 2

2.4.3 Baseband

Il baseband rappresenta il livello fisico. Esso gestisce i canali e i links tra i dispositivi oltre ad altri servizi quali correzione degli errori, selezione dei salti, Bluetooth security. Questo protocollo funge da link controller (assieme al Link Manager Protocol); implementa infatti routine per stabilire connessioni e per il controllo della potenza. Il Baseband gestisce link sincroni e asincroni ed inoltre si occupa dell’interrogazione e della connessione (inquiry e paging) tra dispositivi Bluetooth disponibili nell’area.

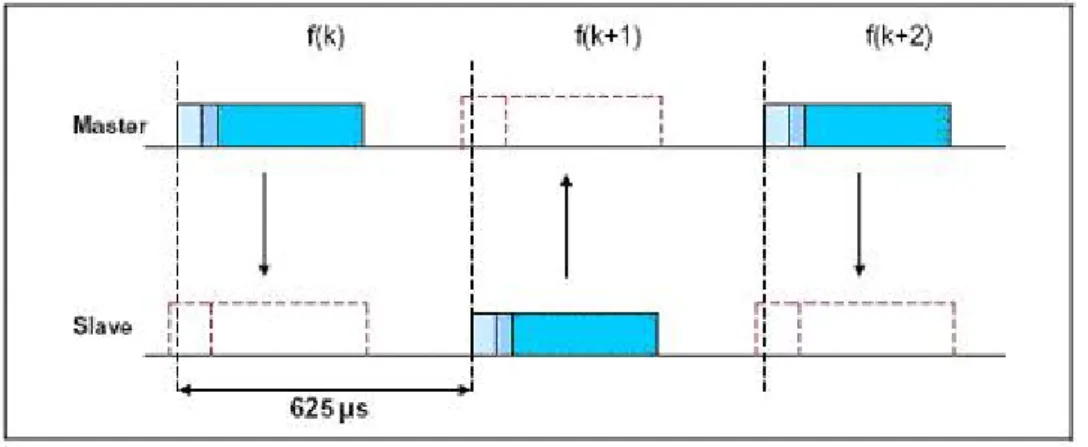

I canali Bluetooth usano lo schema Frequency Hopping Time Division Duplex (FH/TDD). Il canale è diviso in slot consecutivi, contenenti un solo pacchetto di dati per slot, il quale dura 625 µs. Sulla stessa frequenza, slot consecutivi sono usati per la trasmissione e la ricezione.

Due o più unità Bluetooth che condividono lo stesso canale formano una piconet. Per ogni piconet è prevista una sola unità master che detta la sequenza di salto a tutte le unità slave. Il master stabilisce anche la fase del sistema dal suo clock.

Figura 2.3 Frequency Hopping Time Division Duplex

La figura 2.3 rappresenta lo schema TDD, dove Master e Slave trasmettono alternativamente. Il Master trasmette solo negli slot numericamente pari e lo slave (o gli slave) negli slot dispari, e il master è in ascolto.

Capitolo 2

Il baseband supporta due tipi di link (connessioni): SCO (Syncronous Connection-Oriented) e ACL (Asyncronous Connection-Less) link. Il link SCO è un collegamento simmetrico punto-punto tra un master e un singolo slave nella piconet. Il master mantiene il collegamento riservando slot a intervalli regolari.

L’SCO è generalmente usato per trasmissioni audio in modalità sincrona e supporta velocità di trasmissione di 64 kB/s. Pacchetti SCO non vengono mai ritrasmessi.

Il collegamento ACL è usato per trasmissioni asincrone di dati tra master e tutti gli slaves che partecipano alla piconet (point-to-multipoint link). Negli slot non riservati per pacchetti SCO il master può stabilire una (sola) connessione ACL per ogni slaves. Pacchetti ACL possono essere ritrasmessi.

Per stabilire una connessione sono necessari due parametri:

• Un unico indirizzo IEEE di 48 bit assegnato a ciascun modulo dalla casa produttrice (BT_ADDR),

• Un clock, il cui valore è codificato in un campo lungo 28 bit, che assume il valore alto di tensione ogni 312,5 µs, cioè metà del tempo di permanenza su una frequenza.

Tutti i dati sul canale della piconet sono trasferiti tramite pacchetti. Sono definiti 13 tipi di pacchettiper il livello Baseband.

Figura 2.4 Formato pacchetti Bluetooth

Ogni pacchetto è costituito da tre parti fondamentali:

• Access Code (72 bit): è utilizzato per distinguere le trasmissione nelle diverse piconet e come sincronismo. Ci sono tre tipi di Access Code: Channel Access Code (CAC) che identifica univocamente una piconet, Device Access Code (DAC) usato per il paging (richiesta e risposta di connessione), Inquiry Access Code (IAC).

Capitolo 2

• t): contiene informazioni per la comprensione del pacchetto, quali numerazione dei pacchetti, controllo di flusso, indirizzo dello slave e error

•

Ci sono diverse tipologie di pacchetti a seconda del tipo di traffico:

ante le el tempo durante la

¾

trasmissione.

baseband. Viene utilizzato durante la creazione

¾

Il bluetoo di

nzionamento della connessione:

sincronizzato su una piconet in uno stato di

n modalità hold

•

affico del master e si ri-sincronizza e controlla se ci sono messaggi broadcast.

Header (54bi

check.

Payload (0-2745 bit): può contenere campi “voice” o “data” o entrambi.

¾ Pacchetto ID costituito dal solo campo access code, usato dur ricerche inquiry e per ottenere una sincronizzazione n

fase di page.

Pacchetto POLL formato dai campi access code e header utilizzato per accettare una

¾ Pacchetto NULL: ha la stessa struttura del pacchetto POLL ed è usato comecontrollo di flusso

¾ Pacchetto FHS (Frequency Hop Syncronization): sono presenti tutti i campitipici del pacchetto

di unapiconet.

Pacchetti ACL, SCO: hanno la stessa struttura del pacchetto FHS.

th supporta tecniche di power saving ed esistono quattro modi fu

• Active: la connessione è attiva e il dispositivo condivide il canale della piconet • Sniff: il dispositivo è

“powersaving”; il ciclo di attività del dispositivo slave è ridotta.

• Hold: altra modalità power-saving. Il master può mettere il dispositivo in modalità hold oppure l’unità slave può chiedere di essere posto i

per un intervallo di tempo preimpostato.

Park: il dispositivo è ancora sincronizzato, ma non partecipa nel traffico dati. Il dispositivo occasionalmente ascolta il tr

Capitolo 2

All’inte

disposi ndo luogo a una scatternet. In questo

aso il dispositivo che collega due piconet potrà essere contemporaneamente, e in modo dipendente, master di una rete e slave dell’altra, come si vede in figura 4.5(c). Da

Figura 1.5 Piconet con un singolo slave (a), multi-slave (b) e scatternet (c)

.4.4 LMP (Link Manager Protocol)

Il Link Manager Protocol (LMP) è un protocollo responsabile delle transazioni tra i

dispositivi d taggio delle

roprietà del link esistente tra due dispositivi e l’autenticazione di questi ultimi per to.

rno di una stessa area possono essere presenti più piconet e uno stesso tivo può partecipare a diverse piconet da

c in

notare però che aumentando il numero delle piconet scende drasticamente il rendimento del sistema FH (Frequency Hopping) aumentando la probabilità di sovrapposizioni. La simulazione di una scatternet di 10 piconet mostra una riduzione del throughtput di circa il 10% secondo la legge sperimentale:

N-1 TH = (1 - 1/79)

Dove TH è il throughput e N è il numero di piconet.

2

i una piconet. Tra i suoi compiti principali troviamo il set p

Capitolo 2

igura 2.6 Posizione del Link Manager.

Come evidenziato dalla figura 21 il protocollo link manager si basa sull'interfaccia fornita dal link control (LC), parte integrante del protocollo baseband, che a sua volta sfrutta l'interfaccia fornita dal sistema di trasm

manager protocol non è responsabile della correzione dell'errore o della ritrasmissione

o ha bisogno di conoscere le funzionalità di questo ultimo, come

i e livelli alti dello stack. Permette di accedere al aseband controller e al link manager, allo stato dell’hardware e ai registri di controllo.

F

issione radio RF. Per questo il link

dei pacchetti in caso di errore. L’autenticazione dei due dispositivi Bluetooth agli estremi di un link avviene per mezzo di un meccanismo di challenge-response definito da questo protocollo.

Tra i compiti del Link Manager Protocol troviamo l’apprendimento delle funzionalità offerte dal LMP all’altro estremo del link e la verifica periodica della raggiungibilità dell’altro dispositivo per mezzo di operazioni di polling. Un dispositivo per poter comunicare con un altr

il supporto dei link SCO e la dimensione massima dei pacchetti accettati in input. I messaggi del Link Manager hanno priorità superiore a qualunque dato utente da trasferire. Questo comporta, che se il Link Manager ha bisogno di inviare un messaggio, questo non sarà ritardato da traffico L2CAP, anche se può essere ritardato da ritrasmissioni di pacchetti baseband.

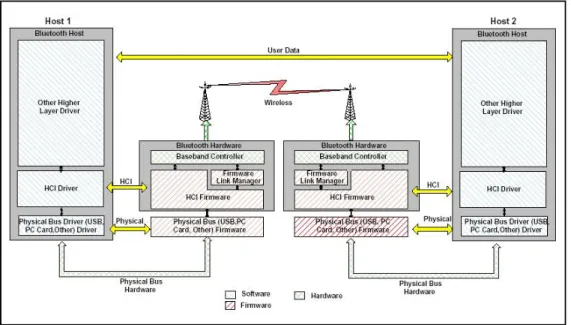

2.4.5 HCI (Host Control Interface)

L’HCI è un’interfaccia tra livelli bass B

Capitolo 2

Tramite i comandi HCI è possibile istruire il baseband a creare una connessione con un

lock,etc.).

Figura 2.7 Schematizzazione dei livelli bassi di un sistema Bluetooth

L’HCI è funzionalmente diviso in tre parti:

• HCI Firmware: si trova nell’Host Controller (è l’hardware Bluetooth). L’HCI

firmwar re ai comandi

baseband, link manager, ai registri di stato, di controllo e degli eventi. Host are necessario per l’interpretazione dei

•

i macchina equivalente.

altro dispositivo, a modificare le regole della connessione, a cambiare modalità o richiedere determinate informazioni che identificano un dispositivo (indirizzi, c

e implementa i comandi HCI che permettono di accede

Controller include perciò l’hardw comandi HCI.

HCI Driver: si trova nell’Host, entità software. L’Host manda, in modo asincrono, comandi HCI e riceve eventi HCI che elabora identificando che genere di informazione ha ricevuto. L’Host si può trovare ad esempio su un pc o su una qualsias

Capitolo 2

•

ispositivo Bluetooth (Host Controller ed eventuale ulteriore hardware) tramite cavo, UART che da la possibilità di usare il Bluetooth HCI su interfaccia seriale tra due UART sullo

2.4.6 ntrol and Adaptation Protocol)

Il proto dal pro

Figura 2.8 L2CAP

2CAP supporta importanti funzionalità:

• Ha capacità di multiplexing di diversi canali, cioè L2CAP riesce a distinguere a quale protocollo superiore si riferiscono i pacchetti.

Host Controller Transport Layer: è l’entità fisica che collega l’Host con l’Host Controller. Nella specifica Bluetooth sono definiti tre tipi di collegamenti: USB e RS232 che permettono la connessione esterna del d

stesso PCB. L’Host riceve gli eventi HCI indipendentemente dal tipo di Host Controller Transport Layer.

L’ Host Controller Transport Layer permette lo scambio di specifici comandi (da Host a Host Controller), eventi (da Host Controller a Host), pacchetti ACL e SCO.

L2CAP (Logical Link Co

collo Logical Link Control and Adaption lavora sfruttando l'interfaccia fornita tocollo Baseband e risiede, come evidenzia la figura 23, a livello data link.

Capitolo 2

Figura 2.9 Esempio di Multiplexing per il protocollo L2CAP

• L2CAP fornisce funzioni di frammentazione e riassemblaggio dei pacchetti. Infatti il protocollo Baseband richiede che i pacchetti ricevuti non abbiano una dimensione superiore a 341 bytes. Da qui i pacchetti inviati, se necessario,

vanno prima . Allo stesso modo

anche i pacchetti ricevuti, se frammentati, vanno prima riassemblati e poi

• •

ne di group del protocollo L2CAP permette di sta

2.4.7

Il proto un disp attribut

frammentati e poi passati allo strato inferiore

trasmessi agli strati superiori.

Permette di scambiare informazioni riguardo alla Qualità del Servizio (QoS). Implementa “group abstraction”: molti protocolli includono il concetto di gruppi di indirizzi. Il protocollo Baseband, per esempio, supporta il concetto di piconet, ovvero un gruppo di dispositivi sincronizzati nel salto di frequenza sulla base dello stesso clock. L'astrazio

mappare gruppi di protocolli sulla piconet in modo efficiente. Senza que astrazione gli strati superiori dovrebbero interfacciarsi direttamente con gli strati Baseband e Link Manager.

SDP (Service Discovery Protocol)

collo SDP permette alle applicazioni di capire che servizi sono implementati in ositivo bluetooth remoto. SDP fornisce informazioni sui servizi (e sui loro i) ma non l’accesso a questi.

Capitolo 2

I servizi possono essere scoperti secondo due modalità.

Tramite Searching for Service il client cerca informazioni su uno specifico servizio, mentre con Browsing for Service il client è alla ricerca di gruppi di servizi, i quali otranno poi essere successivamente “esplorati” per conoscere effettivamente i servizi

le richieste possono essere potenzialmente spedite in successione e le risposte

Figura 2.10 Interazione Client-Server nel SDP p

offerti.

L’interazione tra un dispositivo server e uno client avviene secondo un meccanismo di richiesta e risposta (figura 25), cioè a una interrogazione, tramite protocol data unit (PDU), deve seguire un PDU di risposta prima di poter dare ulteriori informazioni. Tuttavia

Capitolo 2

2.4.8 RFCOM

FCOMM è un protocollo di trasporto, sopra il protocollo L2CAP, che fornisce emulazione di porte seriali RS232. Il protocollo è basato sullo standard ETSI TS 7.10. Solo una parte dello standard è utilizzato per il protocollo RFCOMM; inoltre

ferenze per adattare il protocollo alla specifica Bluetooth.

Figura 2.11 RFCOM DTE-DTE Null Modem

pacchetto RFCOMM è chiamato frame, ognuno dei quali è incapsulato nel campo dati ayload) del pacchetto L2CAP.

rame RFCOMM presenta i seguenti campi:

• Address: contiene il DLCI (6 bit degli 8 bit di Address)

za in byte del campo Information R

l’ 0

esistono alcune dif

Esso supporta sessanta connessioni simultanee tra due dispositivi Bluetooth.

RFCOMM emula i nove circuiti di un interfaccia RS232. Il protocollo non distingue tra DTE e DCE cosicché, in pratica, si crea un collegamento null modem dove due dispositivi dello stesso tipo sono connessi tra loro.

Il (p

Il generico f

• Control: permette di distinguere tra i cinque tipi di frame • Length: indica la lunghez

Capitolo 2

a seconda del tipo di

• FCS: il Frame Check Sequence è un campo di controllo per verificare la correttezza del frame; in particolare FCS viene calcolato in base al valore dei

rame UIH il calcolo interessa il valore dei soli campi Address e Control

Figura 2.12 Struttura del frame RFCOM

2.4.9 I Profili

Il secondo volume della s elli che vengono chiamati

rofili, ovvero delle particolari situazioni di utilizzo dei dispositivi Bluetooth, untualizzando per ogni profilo i requisiti necessari perché un’applicazione possa essere

e al profilo. Per requisiti si intendono i servizi che devono essere • Information: contiene i comandi o i dati da trasmettere,

frame

campi Address, Control e Length per i frame SABM, UA, DM e DISC, mentre per il f

[10].

pecifica Bluetooth definisce qu p

p

dichiarata conform

supportati e le procedure atte ad implementare le varie funzioni, ognuna riferita ad un particolare layer dello stack. Nella versione 1.1 della specifica, volume 2, sono descritti i profili generic access, service discovery application, cordless telephony, intercom, serial port, headset, dial-up networking, fax, lan access, generic object exchange, object push, file transfer, synchronization. Nell’ottica della interoperabilità, volendo realizzare una applicazione descritta dai profili è una buona idea conformarsi ad uno di essi.

Capitolo 2

Tuttavia, sebbene il Bluetooth SIG (Special Interest Group, il consorzio di aziende direttamente interessate allo sviluppo della tecnologia Bluetooth) si adoperi per

ggiungere alla specifica sempre nuovi profili, capita spesso di immaginare e voler alizzare un’applicazione per cui non sia stato previsto alcun profilo. In questo caso,

ad una rete di calcolatori (LAN access profile), telefoni wireless per a

re

l’unico profilo che siamo tenuti a rispettare è il generic access profile, che definisce le procedure atte ad assicurare l’interoperabilità più elementare, essenzialmente garantendo la capacità di un dispositivo di individuare altri apparecchi nelle vicinanze ed eventualmente connettervisi, o di essere a sua volta individuato e connesso. Tra i vari profili esistono delle relazioni di dipendenza, nel senso che alcuni di essi sfruttano gerarchicamente altri profili. Le relazioni fra i vari profili presenti nella versione 1.1 della specifica sono mostrate nella Figura 1-9. Da questa figura si vede piuttosto chiaramente come tutti i profili dipendano direttamente o indirettamente al profilo generic access.

La maggior parte, se non la totalità delle applicazioni oggi esistenti si appoggiano ai profili Bluetooth già definiti. Ricordiamo a questo proposito i dispositivi per il rimpiazzo dei cavi (profilo serial port), auricolari per telefoni cellulari (headset profile), accesso wireless

uso domestico (intercom profile), HID (Human Interface Devices) come mouse, tastiere, (profili serial port, generic object exchange), etc.

Capitolo 2

Figura 2.13 I profili Bluetooth

.4.10 La Sicurezza

Un sistema di telecomunicazio meccanismi di protezione dei ati, a qualunque livello esso operi; tale esigenza è resa ancora più stringente, nel caso i bluetooth, dalla sua natura di interfaccia wireless: un sistema di comunicazione senza ù sensibile agli attacchi rispetto a un impianto cablato a causa

e, poiché solo le

2

ni deve essere dotato di d

d

fili è per definizione pi

delle propagazioni di onde radio che, a vantaggio della comodità di utilizzo, devono essere in qualche misura isotrope, cioè rivolte a direzioni non precise.

Il raggio di 10 metri che costituisce il contesto di maggior utilizzo di bluetooth può limitare il rischio di interferenze e di intercettazioni non desiderate, ma tale considerazione non costituisce alcuna garanzia assoluta. Bluetooth, adotta la tecnica frequency hopping che può aumentare la sicurezza della trasmission

unità interessate alla comunicazione conoscono la sequenza corretta di salti di frequenza. È necessario comunque operare anche a livello di collegamento logico e di applicazioni software e per far ciò bluetooth prevede l’utilizzo di indirizzi pubblici, di chiavi di autenticazione e di cifratura.

Capitolo 2

La sicurezza è garantita per mezzo di quattro entità: un indirizzo pubblico, unico per ciascun dispositivo, due chiavi segrete e un numero casuale differente per ogni nuova transazione, come si può notare dalla figura 29.

Figura 2.14 Grandezze che garantiscono la sicurezza e loro lunghezza

gni dispositivo bluetooth è innanzitutto dotato di un indirizzo pubblico, il BD_ADDR luetooth Device ADDRess), che lo caratterizza completamente: si tratta dell’unico

parametro che che utilizza il

ispositivo.

quando essa deve essere variata.

livello di collegamento logico, il secondo attiva al contrario i meccanismi sopra descritti O

(B

rimane invariato a prescindere dall’applicazione d

La chiave di autenticazione è una stringa di 128 bit utilizzata per verificare l’identità del modulo con il quale si è connessi e quindi la corretta provenienza dei dati in ricezione: una volta stabilita una chiave di autenticazione sono le applicazioni a decidere se e

La chiave di cifratura può variare dagli 8 ai 128 bit ed è una stringa generalmente derivata dalla chiave di autenticazione; il suo scopo è quello di codificare i dati trasmessi all’interno dei pacchetti e viene rigenerata ogni qualvolta venga attivato il meccanismo di cifratura.

Sono previsti tre livelli di sicurezza: il primo esclude qualsiasi procedura di autenticazione e cifratura instaurando così una comunicazione priva di protezione a

Capitolo 2

solo dopo che viene stabilito un collegamento a livello L2CAP, garantendo in questo modo politiche diverse alle varie applicazioni che utilizzano il link. Vi è infine il livello di sicurezza 3 che assicura il grado maggiore di protezione, utilizzando procedure su tutti i livelli logici di connessione.