Capitolo 2 - Tecniche biometriche

In questo capitolo sono analizzate e comparate fra loro le principali e più diffuse tecniche biometriche:

impronte digitali geometria della mano retina iride volto voce vasi sanguigni firma DNA

sistemi biometrici multimodali

Per ciascuna di queste tecniche sono evidenziati vantaggi, svantaggi e possibili applicazioni.

2.1.

Impronte digitali

Tra tutte le tecnologie biometriche, il riconoscimento delle impronte digitali costituisce il sistema biometrico utilizzato con successo da più tempo: infatti, risalgono al 1890 i primi schemi di classificazione di impronte digitali[4]. Il

metodo originale prevedeva di identificare tutte e cinque le dita ed a lungo si è dibattuto se una singola impronta fosse sufficiente all’identificazione. Una risposta positiva all’unicità delle impronte digitali, che sono risultate significativamente diverse anche nei gemelli monozigoti, è venuta dall’esperienza acquisita dalle forze di polizia attraverso l’analisi di milioni di impronte. La scansione delle impronte può essere compiuta a costi ridotti nel giro di pochi secondi costituendo, quindi, un metodo di identificazione molto importante, anche più del DNA; infatti, questo secondo metodo richiede un tempo di identificazione che varia da qualche giorno ad un mese ed ha costi assai più elevati.

Oggi le impronte digitali, grazie alla loro estrema attendibilità, alla semplicità di impiego ed alla lunga tradizione applicativa che ne prova l’accuratezza sono il metodo di identificazione più diffuso al mondo, soprattutto per quanto riguarda i servizi di identificazione nazionale e per la pubblica sicurezza.

2.1.1.

Cenni storici

L’utilizzo delle impronte digitali come mezzo di identificazione personale ha origini antichissime. Tuttavia, solo nel XIX secolo, con la nascita delle scienze forensi, si iniziò a studiare in modo approfondito la dattiloscopia (la scienza che studia le impronte digitali) e ad utilizzare le impronte per l’identificazione degli individui ricercati dalle forze di polizia. L’inglese Francis Galton (1822/1916) è considerato il massimo teorico di dattiloscopia. Nei volumi “Fingerprints” del 1892 e “Fingerprints directories” del 1895, Galton ha posto le basi per tutti i successivi sistemi di classificazione delle impronte digitali,

stabilendo che le impronte, pur nella loro assoluta varietà, potevano essere distinte in quattro modelli fondamentali (adelta, monodelta, bidelta e composta). Inoltre Galton enunciò i tre principi basilari della dattiloscopia:

immutabilità: nel tempo le impronte digitali non subiscono modifiche morfologiche

variabilità: le impronte digitali sono sempre diverse l’una dall’altra

classificabilità: le impronte digitali sono classificabili perché costituite da tre fasce di linee riconducibili a quattro tipi, come mostrato in Figura 13

Figura 13 - Classificazione impronte digitali

Le impronte digitali sono costituite da creste (linee) e da solchi sulla superficie del polpastrello. L'unicità delle impronte è stabilita dalla disposizione delle creste e dei solchi così come dalle “minutiae” o “caratteristiche di Galton", ovvero da tutti quei caratteri particolari che caratterizzano il disegno “dermatoglifico” delle impronte: ad esempio, il termine di linea (dove la cresta papillare si interrompe), la biforcazioni (dove la cresta si divide in due) e la triforcazione (molto rara rispetto alle precedenti), etc. (vedi Figura 14).

Data la loro unicità e la loro diversità le une dalle altre e da persona a persona, le impronte digitali risultano ideali per l'identificazione. La giurisprudenza italiana ritiene sicura l’identificazione qualora siano riscontrati almeno 16÷17 punti caratteristici uguali per tipologia e posizione[2].

2.1.2.

Riconoscimento

Figura 15 - Dispositivi di acquisizione

L’acquisizione delle impronte può avvenire secondo tre modalità[4]: • immagine completa: è archiviata l'intera immagine dell'impronta

• minutiae: sono immagazzinate le minutiae presenti in ogni dito umano in un numero variabile da 50 a 200

• pattern matching: sono memorizzate aree specifiche dell'impronta Circa l’80% delle aziende produttrici utilizza le minutiae per l’identificazione. Dal punto di vista operativo, l’utente deve posizionare le dita su un sensore ottico o in silicio. Tale dispositivo può essere a sé stante o integrato in una periferica (ad esempio, mouse, tastiera o una carta PCMCIA).

Tipicamente, il tempo di verifica è di circa 2÷3s.

Per decadi la rilevazione delle impronte digitali si è basata su una procedura ink-and-roll ossia attraverso la pressione del dito coperto di inchiostro su carta.

Tuttavia, attualmente si utilizzano tecniche meno intrusive basate su tre tecnologie, note come live-scan:

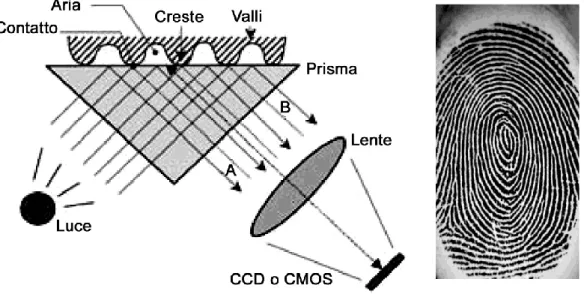

ottica (Figura 16): è la tecnica più matura e maggiormente utilizzata. L’utente deve posizionare il dito su una lastra rivestita in materiale plastico. Le creste dell’impronta toccano la lente del sensore mentre resta una minima distanza tra le valli dell’impronta e la lente. La luce emessa dalla sorgente viene riflessa con angoli differenti, permettendo di catturare l'impronta, come un insieme di zone scure (linee) e chiare (solchi).

Figura 16 - Sensore ottico (CNIPA, 2004)

I dispositivi ottici possono resistere a fluttuazioni di qualche grado di temperatura, non sono costosi e sono caratterizzati da un’elevata risoluzione. Uno svantaggio di questa tecnologia è rappresentato dalle impronte lasciate da utenti precedenti che possono sovrapporsi alle impronte attuali. Un altro svantaggio è che l’accuratezza del sensore diminuisce nel tempo. Infine, dal momento che i sensori ottici devono essere abbastanza larghi da ottenere immagini di qualità, essi non sono adatti a soluzioni desktop integrate ed a soluzioni wireless portatili capacitiva (Figura 17): tale tecnica è stata introdotta verso la fine degli anni ’90. L’utente appoggia il dito su una piastra di silicio che si comporta come

pelle è vicina al sensore (cresta dell’impronta) la capacità è minimizzata; invece, quando la pelle è lontana (valle dell’impronta) la capacità è massima. In tale modo, misurando le variazioni di capacità, è possibile rilevare l’impronta digitale.

Figura 17 - Sensore capacitivo (CNIPA, 2004)

La tecnologia al silicio, che ha riscosso un buon grado di accettazione da parte degli utenti, produce un’immagine di qualità migliore ed occupa meno spazio, rispetto alla tecnologia ottica (infatti, i chip al silicio sono abbastanza piccoli). Tuttavia, al diminuire della dimensione del sensore, aumenta la difficoltà di registrazione

ad ultrasuoni (Figura 18): tale tecnica, pur essendo considerata più accurata rispetto alle altre tecnologie, non è ancora utilizzata su larga scala. Gli ultrasuoni sono la categoria di onde sonore con frequenza superiore ai 20KHz, ovvero al di là della gamma dell’udito umano.

Le onde sonore ad alta frequenza hanno la proprietà di attraversare gli oggetti, permettendo, quindi, di misurare accuratamente le valli e le creste di un’impronta digitale senza curarsi di sporcizia o di grasso e riducendo il numero dei falsi rifiuti[8].

Figura 18 - Sensore ad ultrasuoni (CNIPA, 2004)

La maggior parte delle aziende, tra le quali Identicator, Identix e Motorola, utilizza la tecnologia ottica anche se è in crescita il numero di imprese che utilizzano la tecnologia al silicio, tra le quali Infineon, Sony e Veridicom, l’azienda leader in questo settore.

2.1.3.

AFIS vs. non-AFIS

La tecnica Automated Fingerprint Identification System (AFIS) permette il riconoscimento automatico delle impronte attraverso il confronto con quelle memorizzate in una banca dati contenente i cartellini fotosegnaletici redatti negli anni dalle Forze dell’Ordine. Il sistema fornisce una lista di 50 candidati le cui impronte sono quelle che presentano maggiori corrispondenze con quella rilevata e spetta poi al dattiloscopista il compito di verificare e di accertare l’identità.

Tabella 7 mostra alcune fondamentali differenze tra i sistemi AFIS ed i sistemi non-AFIS[1]:

AFIS

Non-AFIS

Usano l’intera impronta e spesso acquisiscono tutte e dieci le

impronte

Usano solo la parte centrale delle impronte

Possono richiedere ore per il confronto delle impronte

Rispondono in secondi o frazioni di secondo

Possono costare da diverse centinaia a decine di migliaia di dollari, a seconda del numero di

impronte

Costano meno di 200 dollari

Possono fornire una lista di candidati

Forniscono una risposta positiva o negativa basata su un singolo

confronto Possono essere usati con migliaia e

milioni di utenti, per ricerche 1:N

Riconoscimento 1:1 e, quindi, scarsa potenza di elaborazione

Richiedono un’infrastruttura per l’immagazzinamento e per il

confronto

Si basano su un PC o una periferica per l’elaborazione e per

l’immagazzinamento

Tabella 7 - AFIS vs non-AFIS (www.dia.unisa.it)

2.1.4.

Vantaggi

L’analisi delle impronte digitali presenta i seguenti vantaggi[4]:

stabilità nel tempo: infatti, di solito le impronte rimangono inalterate per tutta la vita, a meno che non intervengano cause esterne quali ferite o danneggiamenti dovuti, ad esempio, a lavori manuali

ridotte dimensioni e peso (tali caratteristiche rendono il riconoscimento delle impronte uno dei metodi più efficaci e diffusi per l'accesso logico a PC)

esistono vasti database di impronte digitali

2.1.5.

Svantaggi

Il problema più significativo nell'uso delle impronte digitali è la bassa accettazione da parte degli utenti, dovuta ad una percezione negativa di tipo "storico" in quanto la rilevazione delle impronte è sempre stata associata a settori giudiziari ed investigativi. Il problema della bassa accettazione assume un’importanza significativa perché la rilevazione delle impronte digitali necessita di una cooperazione da parte dell'utente che deve porre con una certa precisione il polpastrello sul sensore. Una scarsa cooperazione o, addirittura, un’ostilità nei confronti di questo tipo di tecnica, può determinare falsi rigetti[4].

Un altro svantaggio è rappresentato dall’impossibilità di funzionamento in caso di dita sporche o se la pelle è logorata dal lavoro manuale.

Inoltre, i sensori possono essere truffati con dita realizzate artificialmente in lattice o con gelatina.

Infine, un altro svantaggio è rappresentato dalla necessità di una costante manutenzione dei sensori.

2.1.6.

Settori di applicazione

In futuro sarà possibile fare acquisti utilizzando l'indice al posto della carta di credito, accedere a locali riservati, attivare qualsiasi meccanismo, dal cellulare all'automobile, dal computer alla macchina fotografica digitale, riducendo drasticamente il rischio di furto. Inoltre le impronte potranno essere utilizzate

all'ingresso del posto di lavoro, nella portineria dei palazzi, nelle serrature delle porte o nella tastiera del computer, in sostituzione delle password.

Attualmente, tale tecnologia è usata per l’accesso fisico, per l’accesso a PC ed a reti, per applicazioni di time and attendance e per l’identificazione civile.

In particolare, per quanto riguarda l’accesso fisico, la scansione delle impronte è applicata per il controllo accessi ad aree riservate dove sia richiesta una sicurezza elevata (aziende, zone militari, locali riservati presso enti pubblici o banche, etc.). Ad esempio, presso il Comune di Modena è stato installato un sistema di riconoscimento delle impronte digitali per regolare l’accesso al CED.

Figura 19 - Postazione di controllo

Invece, per quanto concerne la sicurezza informatica, le principali applicazioni sono:

protezione dell’accesso al sistema

crittografia e protezione dei dati sul disco e-commerce

home banking

utilizzo di certificati digitali su smart card accessibile tramite riconoscimento dell’impronta digitale presente sulla stessa

Infine, per quanto riguarda le applicazioni governative, bisogna evidenziare il ruolo importante delle impronte digitali nella regolarizzazione dei processi di immigrazione: infatti, gran parte degli Stati dell'Unione Europea sta adottando procedure che prevedono l'acquisizione delle impronte digitali degli immigranti. In particolare, il sistema EURODAC, basato su un archivio centralizzato di impronte digitali e consultabile on-line da molti Stati dell'Unione Europea, è in grado di mettere in evidenza i tentativi di immigrazione clandestina reiterati in più Stati dell'Unione[4].

2.2.

Geometria della mano

Figura 20 - Dispositivo di acquisizione

Il riconoscimento della geometria della mano è una tecnica precisa ed affidabile, anche se non si basa su un insieme di dati numeroso come nel caso delle impronte digitali, del volto e dell’iride.

Dal punto di vista operativo, l'utente deve posizionare la mano sul lettore con il palmo verso il basso, allineandola rispetto a 5 indicatori. Una telecamera a specchi registra un’immagine tridimensionale della mano sulla quale sono effettuate oltre 90 misurazioni: distanza e lunghezza delle dita, larghezza,

spessore, superficie, forma, ampiezza e particolari curvature della mano. Successivamente, un microprocessore elabora e comprime tali caratteristiche estraendo un template di dimensioni estremamente ridotte (10B)[4]. Tipicamente, il tempo di verifica è di circa 2÷3s.

A differenza di tecnologie come la scansione delle impronte digitali, il riconoscimento vocale e facciale, dove una moltitudine di aziende produttrici compete con tecnologie proprietarie, l’analisi della geometria della mano è dominata da una sola compagnia: Recognition Systems, Inc. .

Figura 21 - Postazione di controllo accessi

2.2.1.

Vantaggi

Il riconoscimento della geometria della mano presenta i seguenti vantaggi: buon compromesso tra prestazioni e facilità d'uso. A differenza della

scansione facciale o delle tecnologie basate sull’analisi dell’occhio, che possono incontrare delle resistenze da parte degli utenti, l’uso della geometria della mano non è difficoltoso per la maggior parte degli utenti particolarmente adatta ad applicazioni caratterizzate da un alto numero

di utenti grazie alla ridotta dimensione dei template che è ordini di grandezza più piccolo di quelli della maggior parte delle altre tecnologie[4]

funziona anche in presenza di sporcizia sulle mani

resistente ai tentativi di frode: infatti è difficile e dispendioso in termini di tempo presentare un campione falso

bassa percentuale di failure to enroll (FTE), ossia una bassa probabilità che l’utente sia incapace di registrarsi nel sistema, a differenza della scansione delle impronte digitali che, invece, è soggetta ad un maggior valore di FTE a causa della scarsa qualità delle impronte[3,8,24]

2.2.2.

Svantaggi

I maggiori svantaggi del riconoscimento della geometria della mano sono i seguenti:

elevato costo dell'unità di acquisizione (dai 1000 ai 2000 €)

notevole ingombro e peso; pertanto, non è consigliato l'uso per applicazioni nelle quali tali parametri sono importanti, ad esempio per soluzioni desktop. In particolare, la dimensione del dispositivo ne impedisce l’uso nella maggior parte delle applicazioni di accesso logico[4]

il grado di corretta identificazione non è elevato (circa 1% EER)

cambiamenti fisiologici, come ferite alle mani, possono causare falsi rigetti

benché generalmente sia più affidabile di altri sistemi biometrici comportamentali come la scansione vocale o la verifica della firma, l’analisi della geometria della mano non può realizzare ricerche 1:N ma permette solo la verifica 1:1. Ciò limita il suo impiego

2.2.3.

Settori di applicazione

Attualmente, alcune applicazioni tipiche dell’analisi della geometria della mano sono il controllo accessi e la rilevazione delle presenze sui luoghi di lavoro (applicazioni di time and attendance).

In particolare, in Canada e negli Stati Uniti, il riconoscimento della geometria della mano è utilizzato in numerosi impianti nucleari.

Nel 1996, durante i giochi olimpici di Atlanta, tale tecnica è stata utilizzata per identificare 150.000 persone tra atleti e staff[4].

Comunque, l’applicazione più rilevante è rappresentata dal progetto INSPASS (Immigration and Naturalization Service Passenger Accelerated Service System), che consente ai frequent traveller di evitare lunghe file agli aeroporti di Los Angeles, Miami, Newark, N.J., New York City, Washington, San Francisco, Toronto e Vancouver. Quasi 50000 viaggiatori sono registrati nel servizio ed ogni mese vengono effettuate circa 20000 verifiche. Si prevede che il progetto verrà esteso ad oltre 20 aeroporti negli Stati Uniti d’America.

Inoltre, un’altra importante applicazione è costituita dal progetto "Basel", in Israele. Il riconoscimento della mano, congiuntamente alla scansione facciale, è utilizzato per il controllo dell’accesso ad una strada che connette la striscia di Gaza e la West Bank, con lo scopo di garantire la massima sicurezza nel controllo dell’accesso di oltre 30000 lavoratori palestinesi ogni giorno[8].

2.3.

Retina

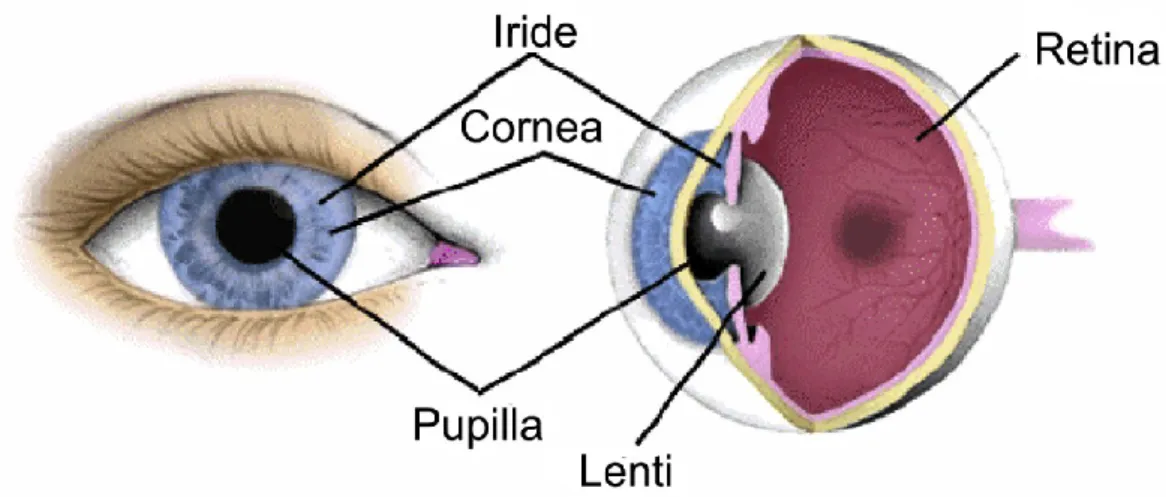

Iride e retina, benché parti dell’occhio completamente differenti, sono spesso accomunate nella descrizione della biometria dell’occhio.

Il riconoscimento attraverso l’analisi della retina è stato introdotto precedentemente alla scansione dell’iride. Infatti, già nel 1935 il riconoscimento della retina fu citato come metodo di identificazione nel giornale di medicina dello stato di New York, che citava nello specifico la “distribuzione delle vene sulla retina”. Invece, l’utilizzo delle caratteristiche dell’iride come metodo di identificazione fu brevettato solo nel 1987 dai Dottori Leonard Flom ed Aram Safir. Tuttavia, lo sviluppo dell’attuale metodo di scansione dell’iride, proposto dal Dottor John Daugman, risale solo al 1994[2].

I metodi di riconoscimento basati sulla scansione della retina e dell’iride sono fra quelli più sofisticati e sicuri. Tuttavia, mentre il riconoscimento della retina non presenta un grado di diffusione significativa, il riconoscimento dell’iride si sta dimostrando un metodo affidabile in un numero crescente di applicazioni. Infatti, numerosi esperti ritengono che l’iride, sebbene in determinati contesti ed in certe condizioni, rappresenti la soluzione più sicura ed efficiente sia per l’accesso fisico che per quello logico.

Il riconoscimento della retina si basa sull’analisi di un pattern caratteristico generato in base all’analisi della struttura dei vasi sanguigni sul fondo dell'occhio, unica in ogni essere umano. I dispositivi di acquisizione dirigono un fascio di luce a bassa intensità verso la pupilla dell'utente che deve accostare l'occhio al dispositivo guardando una piccola luce verde all’interno del dispositivo stesso senza battere le palpebre e mantenendo la testa ferma. Generalmente, l’acquisizione del campione e l'estrazione del modello durano 6÷10s. Tipicamente il tempo di verifica è di circa 10÷12s. La dimensione del modello estratto è di circa 100B[3,4,8,24].

2.3.1.

Vantaggi

Il principale vantaggio di questa tecnica è rappresentato dal suo elevato livello di accuratezza [4].

2.3.2.

Svantaggi

L’analisi della retina presenta i seguenti svantaggi:

estrema complessità e, quindi, basso livello di usabilità

l'acquisizione del template può essere disturbata dalla presenza di occhiali o di lenti o da uno scorretto posizionamento dell'utente[4]

basso grado di accettazione da parte degli utenti a causa dell’invasività del metodo (è diffusa una certa percezione di danni derivanti dal fascio di luce irradiato nell'occhio) e della complessità delle fasi di registrazione e di verifica

necessità di una partecipazione attiva e consensuale dell’utente ingombro

costo elevato dei dispositivi di acquisizione (superiore al migliaio di euro)

2.3.3.

Settori di applicazione

La principale applicazione dei sistemi basati sulla scansione della retina riguarda il controllo accessi di zone ad alta sicurezza [4].

2.4.

Iride

L’iride, ossia l’anello colorato che circonda la pupilla, è un piccolo muscolo anulare che permette la variazione della luce che colpisce la retina[7].

Il riconoscimento avviene mediante un laser a bassa intensità che effettua la scansione, rilevando così gli aspetti distintivi dell'iride.

La pigmentazione e la disposizione delle fibre radiali del muscolo sono caratteristiche uniche per ogni individuo e non mostrano cambiamenti nel corso della vita di una persona. In totale, le caratteristiche distintive sono oltre 400 anche se, in realtà, il riconoscimento avviene solo sulla base di circa 250 peculiarità. Tali caratteristiche, assai più numerose delle minutiae delle impronte digitali, costituiscono i dati univoci sulla base dei quali è prodotto un codice digitale che poi è confrontato con migliaia di altri codici per l’identificazione.

Ogni iride umano ha una struttura unica a tal punto che perfino l'iride destra e sinistra della stessa persona sono differenti[4]. Inoltre, le iridi di due gemelli monozigoti sono del tutto diverse l’una dall’altra e la probabilità di trovare sulla terra due iridi uguali è una su dieci elevato alla 78[7].

Il processo di scansione dell'iride parte dall'acquisizione di un'immagine: una videocamera, posta ad una distanza dal soggetto variabile tra 5 e circa

40cm, a seconda del dispositivo, utilizza una luce a raggi infrarossi per acquisire un'immagine di alta qualità.

Figura 22 - Iride

Il template ha dimensioni ridotte, pari a circa 500B; ciò facilita la velocità di confronto con i modelli memorizzati in un database, tanto che il tempo di identificazione è di soli 3÷5s.

Nella creazione del template sono analizzate solo le strutture interne ed i cambiamenti di tonalità, come se l’immagine fosse in bianco e nero (Figura 23).

Benché le dimensioni dell'iride varino in funzione dell'illuminazione ambientale (una forte luce provoca il restringimento della pupilla e, di conseguenza, l’aumento del raggio della corona dell'iride), un apposito algoritmo tiene conto di queste modifiche e dell’eventuale copertura dell'iride dovuta alle palpebre. Inoltre, controllando la normale e continua variazione della dimensione della pupilla, i sistemi di lettura dell'iride verificano l’essere in vita dell’utente.

2.4.1.

Vantaggi

Tra tutte le tecniche di riconoscimento biometrico disponibili, la scansione dell’iride è quella che offre maggiori garanzie di attendibilità poiché l’iride costituisce la parte del corpo più distintiva ed invariante nel tempo.

In particolare, i vantaggi di tale tecnica di riconoscimento sono i seguenti:

elevatissima precisione nel riconoscimento: eccellenti valori di FAR, di FFR e di EER. In un processo di identificazione 1:N il valore del FAR è inferiore a 1 su 1,2 x 106 usando solo un occhio per il confronto mentre è 1 su 1,44 x 1012 usando entrambi gli occhi

condizioni di massima igiene dal momento che non vi è alcun contatto con il sensore

occhiali (anche da sole) e lenti a contatto non interferiscono con il processo di acquisizione, non comportando, quindi, problemi nella qualità dell'immagine acquisita

estrema complessità e ricchezza di informazioni del modello dell'iride: infatti, tale tecnica utilizza oltre 250 caratteristiche di identificazione che, confrontate con le 90 peculiarità delle impronte digitali, danno un’idea dell’accuratezza della metodologia

imperturbabilità del sistema alle variazioni cromatiche naturali o fraudolente: la scansione è effettuata acquisendo la mappatura vascolare dell’iride ed analizzando i toni di grigio, non i colori

stabilità delle caratteristiche dell'iride durante la vita di un individuo: infatti, solitamente tali peculiarità non sono soggette ad incidenti (a differenza, ad

esempio, della mano e delle impronte) e neppure un’operazione chirurgica è in grado di alterare il riconoscimento biometrico, a patto che sia conservata una superficie intatta di circa il 60% dell'iride[4]

elevatissima velocità di ricerca nel database: il processo di verifica dell’identità richiede pochi secondi, anche in caso di archivi contenenti dati appartenenti a migliaia di utenti

elevata accuratezza e notevole resistenza ai tentativi di frode

2.4.2.

Svantaggi

I principali svantaggi di tale tecnica sono i seguenti:

è possibile che il riconoscimento non funzioni con persone non vedenti o per le quali siano state perse in maniera massiccia le proprietà morfologiche o geometriche dell'iride

il costo dei sensori, anche se in calo, è nettamente più alto di altri dispositivi quali, ad esempio, lettori per impronte

basso livello di usabilità a causa dei problemi di ergonomia. Il riconoscimento dell’iride richiede un’interazione ed una cooperazione da parte dell’utente che deve restare fermo con l’occhio posizionato correttamente

invasività

problemi di privacy dovuti al fatto che l’iride fornisce informazioni sensibili sulla salute delle persone: infatti, dall’analisi del fondo dell’occhio è possibile risalire ad alcune patologie, soprattutto a carico dell’apparato circolatorio

la dipendenza dell’iride dallo stato di salute di una persona determina un cambiamento dell’iride al passare del tempo (come è evidente osservando gli occhi delle persone molto anziane) causando, quindi, falsi rifiuti

2.4.3.

Settori di applicazione

I settori di applicazione riguardano soprattutto applicazioni nelle quali è richiesto un elevato livello di sicurezza. Il maggior numero di applicazioni è legato all'accesso fisico, benché sul mercato siano comparsi alcuni sensori specificamente dedicati all'accesso logico.

In generale, i principali ambiti di applicazione sono i seguenti:

settore aeroportuale (controllo degli accessi ad aree sensibili riservate al personale aeroportuale ed accesso privilegiato dei Frequent Flyer)

settore bancario (controllo degli accessi ad aree sensibili riservate al personale bancario, gestione di servizi a valore aggiunto per clienti primari, controllo di sistemi informatici interni mediante la registrazione degli accessi e l’abilitazione per livelli)

settore civile (accesso a parcheggi ed a zone a circolazione limitata, domotica)

servizi pubblici (controllo degli accessi ad impianti ed a Centri di Elaborazione Dati, autenticazione di video comunicazioni, autenticazione di servizi)

pubblica sicurezza (controllo di frontiera, protezione di sedi governative, militari e delle Forze dell’Ordine)

Pubblica Amministrazione (passaporti, patenti e carte di identità)

settore sanitario (libretto sanitario, informatizzazione ed archiviazione dei dati sanitari)

In Italia sono stati sperimentati sistemi basati sul riconoscimento dell’iride, sia in ambito industriale e dei servizi sia presso Divisioni del Ministero della Difesa e della Giustizia.

Tabella 8 illustra alcune applicazioni del riconoscimento dell’iride[3,8,24].

DESCRIZIONE

PROGETTO LOCAZIONE SETTORE APPLICAZIONE

DESCRIZIONE APPLICAZIONE

IRIDE IN

PAKISTAN PAKISTAN GOVERNO ID CIVILE TRACKING

IRIS PILOT-LOGAN US-MA VIAGGI E TRASPORTI ACCESSO FISICO/TIME AND ATTENDANCE ACCESSO FISICO

JFK IRIS PILOT US-NY VIAGGI E TRASPORTI ACCESSO FISICO/TIME AND ATTENDANCE ACCESSO FISICO CITY HOSPITAL OF BAD REICHENHALL IN BAVARIA GERMANIA OSPEDALI ACCESSO FISICO/TIME AND ATTENDANCE ACCESSO FISICO SINGAPORE BORDER CROSSING

SINGAPORE GOVERNO VIAGGI E TRASPORTI ACCESSO FISICO UK PASSPORT OFFICE IRIS PILOT

UK GOVERNO ID CIVILE PASSAPORTI

VENERABLE BEDE (UK) SCHOOL-IRIS UK SCUOLE VENDITA AL DETTAGLIO/ATM/ POS POS

2.5.

Volto

Dopo l’11 Settembre 2001 i sistemi di riconoscimento dei tratti somatici hanno avuto un incremento del 400%. Un notevole impulso allo sviluppo di questo tipo di tecniche è stato dato dall’adozione della schedatura biometrica per tutti coloro che entrano negli Stati Uniti (Progetto US-VISIT).

Grazie allo sviluppo delle tecnologie ottiche ed alla realizzazione di software e di processori sempre più potenti e precisi, il riconoscimento facciale mira all’azzeramento delle variabili di errore. Negli ultimi anni i dispositivi di riconoscimento facciale sono diventati più veloci, ad un costo non eccessivamente alto e, se combinati al riconoscimento vocale, sono molto robusti nei confronti dei cambiamenti ambientali. Inoltre, dal momento che le persone si riconoscono fra loro in primo luogo attraverso il volto ed attraverso la voce, l’interazione con dispositivi che adottano queste stesse tecniche di riconoscimento presenta un buon grado di accettazione da parte dell’utente[37]. Infatti, esistono analogie tra il funzionamento dei sistemi biometrici facciali e la mente umana: il sistema visivo acquisisce l’immagine del volto come una telecamera, la memoria conserva una rappresentazione del volto come il database biometrico ed il cervello, come il software, elabora le informazioni per il riconoscimento.

Il riconoscimento facciale è considerato una tecnologia molto intuitiva e poco intrusiva: all’utente è semplicemente richiesto di posizionarsi di fronte ad una telecamera, mantenendo da essa una distanza di circa 60cm.

Le prestazioni sono strettamente legate alla qualità dell’immagine. Infatti, immagini di bassa qualità possono determinare frequentemente errori nella registrazione e nel confronto; invece, le prestazioni incrementano

sensibilmente se il dispositivo di acquisizione è di media/alta qualità. Tipicamente, il tempo di verifica è di circa 3÷4s.

Di solito, la registrazione ha una durata di 20÷30s durante i quali sono acquisite diverse immagini del volto di un soggetto. Teoricamente, per garantire maggiore accuratezza, è necessario acquisire una serie di immagini in corrispondenza di angoli leggermente diversi e di differenti espressioni facciali. Alcuni sistemi possono inquadrare l'utente da più angoli, ottenendo un modello tridimensionale del volto. Dopo la registrazione, sono estratte le caratteristiche distintive ed è creato un template, che risulta molto più piccolo dell’immagine da cui esso è derivato: infatti, le immagini facciali richiedono 15÷30KB mentre il template ha una dimensione compresa tra 84 e 3000B[3,8,24].

Dall’estrazione di circa 50÷100 elementi caratteristici del volto (distanza tra gli occhi ed il naso, tipologia delle labbra, taglio degli occhi, direzione delle sopracciglia, altezza degli zigomi), misurati, normalizzati e compressi, è creato il template (della grandezza di circa 1KB) che poi viene confrontato con i campioni biometrici conservati nel database per effettuare il riconoscimento. Un problema è rappresentato dal fatto che la qualità dell’immagine può cambiare in condizioni di luce non uniformi. Inoltre, il riconoscimento può essere compromesso se la persona ha cambiato la pettinatura o se ha indossato gli occhiali da sole. Infine, è particolarmente utile fornire al

dispositivo immagini di profilo oltre che frontali in modo da garantire il riconoscimento anche in pose differenti. Tali problemi sono ridotti dall’utilizzo di modelli tridimensionali che risultano più affidabili dei sistemi 2D.

Figura 24 - Processo di riconoscimento (I Quaderni di Telema, 2004)

2.5.1.

Processo di riconoscimento

In generale, il processo di riconoscimento può essere suddiviso in quattro fasi:

Fase di pre-elaborazione: in questa fase si garantisce che l'immagine da identificare soddisfi alcuni standard: ad esempio, il volto deve essere situato al centro dell'immagine e deve occupare buona parte della stessa, lo sfondo deve soddisfare certi vincoli, etc. . Solitamente, questa fase è svolta da dispositivi atti al prelevamento dell'immagine, tramite meccanismi che tendono ad impedire all'utente di fornire immagini distorte

Fase di segmentazione o di localizzazione: questa fase consiste nell’esatta localizzazione del volto o di alcune parti che lo compongono. Le caratteristiche dell’immagine dipendono dai seguenti fattori:

condizioni di illuminazione: se la luce è uniforme, tutte le parti del volto sono poste in risalto; al contrario, se la luce non è uniforme, i particolari dell’immagine sono poco distinguibili

allineamento del volto con l'asse verticale: il volto può essere ruotato rispetto all'asse verticale; quindi, il sistema deve essere in grado di riconoscere la rotazione e di normalizzare la posizione riportandola nella direzione verticale

sfondo: uno sfondo uniforme è semplice da escludere dalla ricerca del volto; invece se lo sfondo è complesso o casuale, l'intera area dell'immagine deve essere attentamente analizzata

Fase di estrazione dei particolari: solitamente, più elevato è il numero di particolari estratti, maggiore è la capacità di discernimento.

Fase di riconoscimento: l'acquisizione del volto può essere eseguita sia su una sequenza di fotogrammi, che da una immagine fissa: secondo questa distinzione i problemi si dividono in "riconoscimento statico" e "riconoscimento dinamico".

Il riconoscimento statico è caratterizzato da una buona qualità dell'immagine in cui, solitamente, lo sfondo e l'illuminazione sono controllati. Inoltre, nel caso di foto relative a documenti, come patenti o passaporti, si ha una certa cura nella posa del soggetto che è spesso frontale e senza particolari espressioni. Per tale motivo, il problema di localizzare e di isolare il volto è relativamente semplice

Il riconoscimento dinamico è caratterizzato da sfondi e da pose irregolari[1]

2.5.2.

Principali tecnologie

I quattro principali metodi impiegati per il riconoscimento facciale sono eigenfaces, l’analisi delle caratteristiche, le reti neurali e l’elaborazione automatica dei volti.

Eigenface (Figura 25), brevettata dal Massachusetts Institute of Technology (MIT), è una tecnologia che utilizza immagini 2D su una vasta scala di grigi.

Figura 25 - Eigenface

Nelle immagini acquisite sono evidenziate le caratteristiche distintive del volto necessarie per l’autenticazione. Dalla combinazione delle caratteristiche di circa 100÷125 immagini può essere ricostruita la maggior parte dei volti.

L’analisi delle caratteristiche è la tecnologia di riconoscimento facciale più utilizzata. Questa tecnica è più robusta di eigenface relativamente a cambiamenti dell’aspetto o dell’espressione facciale. Tale tecnologia funziona con angoli fino a circa 25° nel piano orizzontale e circa 15° in quello verticale. Le reti neurali, architetture software dotate di particolari capacità di apprendimento (riproducono i meccanismi di riconoscimento realizzati dal cervello umano), analizzano le caratteristiche del campione registrato e del template di riferimento per determinare la presenza o meno di una somiglianza. Una falsa somiglianza, spinge l’algoritmo a modificare il peso di certe caratteristiche facciali. Questo metodo è particolarmente utile per l’identificazione in condizioni difficili.

L’elaborazione automatica dei volti (AFP) è una tecnologia che utilizza le distanze fra caratteristiche come gli occhi, la punta del naso e gli angoli della bocca. Benché, in generale, non sia robusta come le altre tecniche, AFP è più efficace in situazioni di scarsa illuminazione.

Uno dei più recenti sviluppi della scansione facciale è rappresentato dagli algoritmi di riconoscimento 3D che permettono di ottenere un livello estremamente elevato di accuratezza. Infatti, l’approccio 3D consente l’estrazione di un numero di parametri di identificazione molto maggiore del metodo 2D così da poter distinguere fra loro due gemelli omozigoti; ciò estende le prestazioni per quanto riguarda le condizioni di luce e l’angolo di cattura. Rispetto alle 2D, le tecniche 3D introducono un ciclo in più che consiste nella ricostruzione della superficie del viso.

Esistono varie tecniche per ricostruire una superficie per punti in tre dimensioni:

stereografia: utilizza due videocamere focalizzate nello stesso punto. Gli algoritmi individuano punti omologhi del viso estratti dalle due immagini acquisite e con tecniche di triangolazione ricostruiscono la superficie 3D del volto. Questa tecnica consente ricostruzioni molto accurate ma ha bisogno di una grande potenza di calcolo per cui i tempi di elaborazione sono lunghi laser scanner: si basa sulla misura dei ritardi nella riflessione di un fascio di luce laser proiettato sul viso. L’entità del ritardo consente di acquisire la “profondità” di ogni punto della superficie. Anche in questo caso la ricostruzione è molto accurata ma, dal momento che il fascio di luce deve percorrere l’intera superficie del viso, i tempi di ricostruzione sono considerevoli

luce strutturata: utilizza un proiettore ed una videocamera focalizzati sul viso. Il proiettore proietta sul volto un pattern di forma nota. La griglia, deformata dalla superficie del viso, è acquisita dalla telecamera ed è analizzata con tecniche di triangolazione in modo da ricostruire per punti la superficie del viso. In questo caso la ricostruzione è meno accurata di quella relativa agli altri metodi citati ma la velocità del processo è sensibilmente più alta[8]

Figura 26 - Luce strutturata (www.a4vision.com)

2.5.3.

Vantaggi

Le tecniche di identificazione biometrica basate sul riconoscimento del volto presentano i seguenti vantaggi:

facilità di acquisizione dei dati biometrici

non intrusività: infatti, poiché è possibile scansionare i volti a distanza, il riconoscimento biometrico basato sui tratti somatici presenta generalmente un elevato livello di accettazione da parte degli utenti

ridotti investimenti: infatti, tali sistemi possono essere installati su preesistenti impianti di video sorveglianza, utilizzando comuni telecamere che non richiedono particolari spese di manutenzione come, invece, accade nel caso dei sensori per la rilevazione delle impronte digitali. In generale, i prezzi di tali sistemi possono essere dell’ordine delle centinaia di euro per sistemi di accesso logico mentre possono crescere notevolmente per dispositivi più sofisticati, ad esempio, in applicazioni di sorveglianza[4]

2.5.4.

Svantaggi

Il riconoscimento facciale presenta i seguenti svantaggi:

bassa stabilità, dal momento che i tratti somatici di un individuo variano sia con l’età sia a causa di incidenti o di ferite[4]; pertanto è necessario effettuare nuove scansioni circa ogni cinque anni

i sistemi di riconoscimento 2D hanno minore accuratezza rispetto alle altre tecnologie biometriche: infatti, tali sistemi sono influenzati dalle condizioni di illuminazione. Inoltre, il riflesso sugli occhiali può coprire gli occhi influenzando l’accuratezza del riconoscimento. Infine altri fattori che possono influenzare le prestazioni sono capelli lunghi che possono oscurare la parte centrale del volto, barba, cambi di acconciatura e variazioni significative di peso

il riconoscimento è compromesso se la risoluzione in pixel è scarsa

2.5.5.

Settori di applicazione

Il riconoscimento facciale è stato sviluppato in applicazioni di identificazione civile su larga scala, in applicazioni giudiziarie e di sorveglianza (Tabella 9)[10]. Inoltre, tale tecnologia è utilizzata da alcune banche americane per le transazioni finanziarie e da alcuni casinò per facilitare l'individuazione dei truffatori da parte del personale della sicurezza. Infine, esistono anche applicazioni di accesso logico.

DESCRIZIONE

PROGETTO LOCAZIONE PRODUTTORE SETTORE APPLICAZ.

DESCRIZ. APPLICAZ. MANCHESTER

NH VISAGE US-NH VIISAGE

VIAGGI E TRASPORTI SORVEGLIANZA/ MONITORAGGIO MONITORAGGIO COGNITEC ‘SMARTGATE’ AEROPORTO DI SIDNEY

AUSTRALIA COGNITEC VIAGGI E

TRASPORTI ACCESSO FISICO/TIME AND ATTENDANCE ACCESSO FISICO SORVEGLIANZA

VIRGINIA BEACH US-VA IDENTIX

APPLICAZ.

GIUDIZIARIE ID CRIMINALE SORVEGLIANZA

AEROPORTO DI BERLINO GERMANIA ZN VIAGGI E TRASPORTI ACCESSO FISICO/TIME AND ATTENDANCE ACCESSO FISICO DIVERSITY VISA

PROGRAM US-MA VIISAGE GOVERNO ID CIVILE ID IMMIGRAZIONE

CO-DL US-CO IDENTIX GOVERNO ID CIVILE DL

ZURICH

AIRPORT FACE SVIZZERA C-VIS

VIAGGI E TRASPORTI SORVEGLIANZA/ MONITORAGGIO MONITORAGGIO DIPARTIMENTO DI POLIZIA DI BRENTWOOD

US-CA IMAGIS APPLICAZ.

GIUDIZIARIE ID CRIMINALE

APPLICAZIONI FORENSI

2.6.

Voce

Il riconoscimento vocale utilizza gli aspetti caratteristici della voce umana per identificare un individuo. Tale tecnologia è considerata un ibrido tra una biometria di tipo fisico ed una di tipo comportamentale: infatti, la voce è determinata sia dalla conformazione della gola e della laringe che da aspetti legati al comportamento[4].

Durante la registrazione l’utente deve ripetere una frase di riconoscimento un certo numero di volte; pertanto, il processo di registrazione è più lungo della maggior parte degli altri sistemi biometrici e la dimensione del modello è dell'ordine delle migliaia di byte. Tipicamente, il tempo di verifica è di circa 4÷6s. Inoltre, tale tecnologia può utilizzare qualsiasi dispositivo di acquisizione, come telefoni e microfoni.

Le prestazioni variano a seconda della qualità del segnale audio e della diversità o meno dei dispositivi di registrazione e di verifica; pertanto, di solito l’acquisizione avviene con lo stesso dispositivo che poi sarà usato per la verifica[8].

2.6.1.

Vantaggi

Il riconoscimento vocale presenta i seguenti vantaggi:

è meno invasivo rispetto alle altre tecniche biometriche. In particolare, l'accettazione degli utenti è alta grazie, soprattutto, alla mancanza di

sensori da toccare o da guardare e grazie all’assenza di particolari problemi nella fase di addestramento[4]

ha forti potenzialità di crescita, soprattutto perché non richiede alcun hardware specifico (ad esempio, la maggioranza dei PC dispone già di un microfono) e può essere utilizzato un sensore molto diffuso: il telefono[8]

2.6.2.

Svantaggi

Il riconoscimento vocale presenta i seguenti svantaggi:

variabilità della voce in funzione dell’età e dello stato fisico dell'utente (ad esempio, in caso di raffreddamento, la voce può risultare diversa dal normale)[4]

le prestazioni sono fortemente influenzate dalla qualità del dispositivo di acquisizione

la voce può essere perturbata dalla presenza di rumore

il riconoscimento vocale ha un’affidabilità dell’ordine dell’1% di EER; tale affidabilità è molto inferiore a quella della scansione delle impronte digitali o dell’analisi della retina

2.6.3.

Settori di applicazione

Il riconoscimento della voce, insieme alla scansione del volto, è una delle tecnologie che meglio si adattano alle applicazioni di videosorveglianza dal momento che possono essere utilizzate senza che gli interessati ne siano a conoscenza. Secondo gli analisti, in futuro il riconoscimento vocale sarà utilizzato per sostituire o per rendere più sicuri PIN, password o nomi di utenti informatici.

Il riconoscimento vocale può essere utilizzato in diversi scenari applicativi, soprattutto in applicazioni in cui l’interazione vocale è già presente. In

particolare, la telefonia è la principale area di crescita del riconoscimento vocale: ad esempio, i moderni telefoni cellulari sono dotati di riconoscimento vocale come tecnica di accesso rapido ad alcune funzionalità (rubrica, messaggi, funzioni multimediali, etc.); inoltre, nei call center sono utilizzati sistemi di riconoscimento vocale per l’erogazione di servizi standard (pagamenti bollette, richiesta informazioni, etc.) in sostituzione del personale. Altre applicazioni riguardano i servizi finanziari, l’autenticazione di persone agli arresti domiciliari ed il controllo di frontiera. Infine, sistemi di riconoscimento vocale sono molto utilizzati in ambito forense. L’importanza di questo sistema di identificazione è legata all’uso diffuso del telefono. Le intercettazioni telefoniche relative, ad esempio, ad estorsioni, a trattative di sequestri e ad accordi per la consegna di droga, possono dar luogo a dispute sull’attribuzione delle voci. Tali attribuzioni sono affidate ad un esperto al fine di identificare il parlante sulla base dei campioni di voce forniti dagli imputati. L’attendibilità delle attribuzioni effettuate con l’analisi acustico-fonetica del segnale vocale dipende molto dalla qualità del campione[8].

2.7.

Vasi sanguigni

La tecnologia vascolare verifica l’identità di un individuo basandosi sulla scansione dei vasi sanguigni situati sia sul palmo che sul retro della mano, caratteristiche uniche e stabili al passare del tempo. Dall’immagine acquisita tramite un sistema ottico ad infrarossi è estratto il template[3,8,24].

2.7.1.

Vantaggi

La scansione vascolare presenta i seguenti vantaggi:

il riconoscimento non è influenzato da fattori fisico-ambientali, quali la presenza di cicatrici o di tagli, né da mani bagnate e/o sporche

la sicurezza del sistema è data dall’estrema difficoltà di riproduzione del modello dei percorsi che dunque rende praticamente impossibile la clonazione

2.7.2.

Svantaggi

Il principale svantaggio è costituito dall’invasività che determina uno scarso grado di accettazione da parte degli utenti e, quindi, una scarsa diffusione sul mercato.

2.8.

Firma

Il riconoscimento della firma, noto anche come "verifica dinamica della firma", utilizza gli aspetti distintivi della firma per verificare l’identità degli individui. In particolare, questa tecnologia esamina il modo con cui l'utente appone la propria firma, ossia le componenti comportamentali della firma, come l’ordine dei tratti, la velocità, la pressione, l'angolo d'inclinazione della penna, il tempo impiegato, l'accelerazione del movimento ed il numero di volte che la penna viene sollevata dalla carta[4]. Tutte queste caratteristiche sono distintive non

meno della forma stessa della firma.

L'utente appone la propria firma con una penna speciale su una tavoletta, entrambe fornite di sensori per rilevare le caratteristiche dinamiche distintive. Tipicamente, il tempo di verifica è di circa 4÷6s[3,8,24].

La firma, insieme alle variabili presenti durante la sua apposizione, è trasmessa ad un PC per la generazione di un template. La dimensione del modello è, approssimativamente, 1500B.

2.8.1.

Vantaggi

La verifica della firma ha diversi vantaggi:

basso grado di vulnerabilità del sistema: infatti, a causa della quantità di dati presenti nel template e della difficoltà di imitare le componenti comportamentali della firma, tale tecnologia è molto robusta nei confronti dei tentativi di frode (basso valore di FAR)

l’acquisizione della firma si basa su processi e su hardware esistenti, come tavolette grafiche

alto livello di accettazione: infatti, gli utenti sono abituati ad apporre la propria firma per cui non trovano sostanzialmente differenza fra metodo tradizionale e sistema biometrico

basso costo dei dispositivi di acquisizione (da 100 a 1000 €)[4]

2.8.2.

Svantaggi

Questa tecnica verifica i soggetti in base ai tratti unici della loro firma. Tuttavia, il modo di apporre la firma può variare nel tempo[4]. Come risultato, gli

individui che non firmano sempre allo stesso modo possono aver difficoltà nella fase di registrazione e di verifica. Infatti, durante la registrazione i soggetti devono fornire una serie di firme abbastanza simili in modo che il sistema possa evidenziare una grande percentuale di caratteristiche comuni. Quindi, individui con malattie muscolari e persone che talvolta firmano solo con le loro iniziali possono essere rifiutate erroneamente. Inoltre, dal momento che molti utenti non sono abituati a firmare su una tavoletta, le firme di alcuni soggetti

possono essere diverse dalle firme su carta, incrementando la possibilità di falsi rigetti. Quindi, in generale, questa tecnica non consente un’attendibilità particolarmente elevata.

2.8.3.

Settori di applicazione

Il riconoscimento della firma, a differenza delle altre tecniche biometriche, trova impiego in uno scarso numero di applicazioni, ad esempio, in ambito forense. In generale, tale tecnica è adatta soprattutto ad applicazioni in cui la firma è un metodo identificativo accettato e già comunemente usato (ad esempio, nelle transazioni bancarie)[4]. Attualmente, la società di spedizione UPS realizza il servizio UPS Signature Tracking™ con il quale si rende disponibile al mittente la firma elettronica del destinatario acquisita all’atto della consegna.

2.9.

DNA

L’analisi del DNA si distingue dalle altre tecniche biometriche per i seguenti motivi:

richiede un campione fisico tangibile anziché un’immagine o una registrazione

il confronto non è eseguito in tempo reale ed attualmente non tutte le fasi del processo di analisi sono automatizzate

non impiega template ma il confronto avviene tra i campioni reali

Nonostante queste differenze, l’analisi del DNA è considerata una tecnica biometrica poiché utilizza una caratteristica fisiologica per l’identificazione. Tuttavia, attualmente, la complessità intrinseca di questa tecnica, la sua invasività (è necessario il prelievo di sangue o di saliva), i costi elevati e

l’impossibilità di operare in tempo reale, limitano la sua diffusione solo all’ambito giuridico[10].

2.10. Sistemi biometrici multimodali

Spesso una singola caratteristica biometrica non garantisce l’identificazione di un soggetto con un margine di errore sufficientemente basso; quindi, per aumentare l’affidabilità del riconoscimento, è possibile utilizzare sistemi biometrici multimodali, che utilizzano, cioè, una combinazione di diverse tecnologie biometriche.

Figura 27 e Figura 28 schematizzano, rispettivamente, il funzionamento di un sistema biometrico multimodale (volto, voce ed impronte digitali) e di un sistema biometrico monomodale.

Figura 28 - Sistema biometrico monomodali (TAB Systems, 2007)

I sistemi multimodali, in commercio dal 1998, utilizzano più tecniche biometriche, in congiunzione od in alternativa.

l’uso congiunto di molteplici tecniche biometriche ha l’obiettivo di accrescere il livello di sicurezza e di accuratezza, riducendo la percentuale di false accettazioni; infatti, l’utente è riconosciuto solo se i controlli basati su tutte le chiavi biometriche danno esito positivo; pertanto è minimizzata la probabilità di successo in caso di attacchi al sistema, ad esempio, con false caratteristiche biometriche

l’uso in alternativa di tecniche biometriche consente di gestire meglio i casi critici. Infatti, nessuna caratteristica è veramente universale ed è frequente la presenza di individui che non possono utilizzare in modo efficiente un particolare sistema biometrico. Ad esempio, le impronte digitali di oltre il 10% della popolazione non sono riconoscibili a causa di ferite o di abrasioni; inoltre, il riconoscimento vocale può risultare disturbato da rumori in grado di coprire la voce mentre la scansione del volto può essere compromessa da condizioni di illuminazione non uniformi. In questi casi, i sistemi biometrici multimodali, utilizzando molteplici identificativi biometrici, permettono un’identificazione affidabile anche se una caratteristica risulta disturbata. Invece, utilizzando sistemi biometrici multimodali, è possibile garantire l’identificazione anche se l’acquisizione di un campione biometrico è disturbata da fattori esterni. Infatti, affinché l’utente sia riconosciuto, è sufficiente che il controllo dia esito positivo su almeno una delle chiavi biometriche prescelte. Quindi, a fronte di un livello di sicurezza circa pari a quello garantito dalla tecnologia biometrica più “debole” fra quelle individuate, si ha una notevole riduzione dei falsi rigetti[14]

2.11 Conclusioni

In sintesi, tra le tecniche più recentemente introdotte, la scansione dell’iride e della retina, benché caratterizzate da un’elevata affidabilità nel riconoscimento, hanno lo svantaggio di essere intrusive sia dal punto di vista fisico che sociale dal momento che l’utente deve posizionare una parte del corpo in corrispondenza di un sensore. Al contrario, la scansione facciale e vocale, permettendo il riconoscimento a distanza, sono tecniche non intrusive e non richiedono una particolare interazione da parte dell’utente; pertanto, sono caratterizzate da un elevato grado di accettazione[37].