Capitolo 1 - Biometria

In una società in continuo sviluppo tecnologico, nella quale il valore delle informazioni in formato elettronico sta assumendo un ruolo sempre più strategico, la necessità di identificare con elevata affidabilità e precisione gli individui coinvolti in una certa transazione e di verificarne il diritto di accesso alle informazioni, ha un’importanza primaria.

Inoltre, la difficile situazione internazionale e, in particolare, la maggiore richiesta di sicurezza, seguita ai tragici eventi dell’11 Settembre 2001, ha indotto un sensibile rafforzamento dei controlli atti a garantire la sicurezza dei cittadini.

I sistemi di sicurezza e di controllo accessi più diffusi, come badge e password, possono essere dimenticati, ceduti e rubati, determinando così un fattore di vulnerabilità nella sicurezza dei sistemi. Invece, le tecniche biometriche, basandosi sulle caratteristiche fisiche o comportamentali di un individuo, uniche e non riproducibili, riconoscono l’individuo in base a ciò che egli stesso è e non in base a ciò che conosce o possiede. Quindi, la biometria costituisce uno strumento di identificazione estremamente affidabile e fornisce la soluzione ai problemi di sicurezza informatica e di controllo accessi.

L’impiego della biometria a rafforzamento della sicurezza è testimoniato da iniziative internazionali, quali il passaporto europeo ed il permesso di soggiorno e, per quanto riguarda l’Italia, la carta d’identità elettronica, che hanno come denominatore comune l’uso di identificatori biometrici.

Comunque, l’utilizzo delle tecnologie biometriche non si limita agli ambienti investigativi od al controllo delle frontiere ma registra una rapida diffusione anche in altri importanti settori privati e pubblici[8].

Questo primo capitolo si apre con una descrizione storica dei principali sistemi di identificazione.

Dopodiché è definito il concetto di biometria e di sistema biometrico e sono evidenziati i vantaggi dei sistemi di riconoscimento biometrici rispetto ai tradizionali sistemi di identificazione.

Inoltre, sono forniti alcuni criteri per la valutazione e per la scelta della specifica tecnica biometrica da utilizzare e sono confrontate le diverse soluzioni disponibili sul mercato.

Quindi, un intero paragrafo è dedicato ai campi di applicazione ed alle installazioni di sistemi biometrici sia a livello nazionale che internazionale. Il capitolo si chiude presentando alcune problematiche inerenti la tutela della privacy. In particolare, si evidenzia come la corretta implementazione di un processo biometrico si basi non solo sulla soddisfazione di fattori tecnici ed economici, ma anche, e soprattutto, sul completo assolvimento di obblighi giuridici e sociali, la cui mancata considerazione in passato ha determinato una serie di insuccessi[4].

1.1.

Sistemi di identificazione

Tra le tante capacità che l'uomo possiede, quella di riconoscere i suoi simili è tra le più affascinanti. Infatti, riconoscere a prima vista un amico d'infanzia, anche se è trascorso molto tempo, è normale. Il portamento, i tratti somatici del volto ed il timbro della voce spesso sono sufficienti per ritrovare nella memoria dati ed immagini di un passato anche remoto. Gli scienziati sostengono che, a volte, bastano appena venti millisecondi per riconoscere una persona. Tuttavia, la capacità di un individuo di identificare con certezza un suo simile è limitata alle persone che gli sono vicine o che ha conosciuto o

frequentato nel tempo. Quindi, se le capacità individuali da sole non bastano per riconoscere un individuo, bisogna ricorrere ad altri sistemi[1].

Il problema di identificare un individuo al fine di consentire l’accesso a beni ed a servizi affonda le sue radici nell’antichità. Uno dei primi esempi registrati nella storia risale al XIV secolo quando i mercanti cinesi usavano l’impronta della mano e del piede per distinguere i bambini piccoli fra loro[39].

Un altro possibile metodo di identificazione, non biometrico, è la parola d’ordine, conosciuta da un ristretto numero di persone ed equivalente al codice PIN dei moderni bancomat.

Altro esempio è il sigillo, in genere a forma di anello, che rappresentava la “firma” su atti e documenti quando ancora la scrittura era monopolio di pochi iniziati.

Il passaggio dal sigillo alla firma ha cambiato la tipologia dell’identificatore: infatti, un sigillo è qualcosa che si possiede e che, quindi, può essere rubato; invece, la firma posta in calce ad un documento è legata indissolubilmente alla persona che la appone, ossia è una sua caratteristica biometrica[2].

I metodi di identificazione, per essere efficaci ed efficienti, devono soddisfare le seguenti necessità:

identificazione dell’utente stesso, non di una parola chiave o di un oggetto in suo possesso

non devono poter essere dedotti, clonati o rubati basso costo

basso impatto sull’utente[3]

In generale, i sistemi di identificazione si basano su tre diverse strategie[1]: il possesso di un oggetto (chiave, sigillo, documento, badge),

la conoscenza di un codice (parola d’ordine, combinazione di cassaforte, PIN)

i segni biologici della propria identità (foto del volto, impronta digitale, misure del corpo, scrittura, voce)[2]

I sistemi tradizionali di identificazione (basati sul possesso di un oggetto o sulla conoscenza di un codice) presentano un limite: essi riconoscono l’identità della "chiave" ma non l’identità del portatore.

In particolare, per quanto riguarda password e PIN:

se scelti dagli utenti, possono essere facilmente dedotti in quanto direttamente associabili all’utente stesso (una data particolare, un numero significativo, il nome di un familiare, etc.)

se complessi (ad esempio perché generati meccanicamente e/o casualmente), sono difficili da ricordare

Questi due limiti possono essere superati, ad esempio, attraverso l’utilizzo di badge, di smart card o di token, che però:

possono essere dimenticati, rubati e/o smarriti (problema presente anche nell’uso di password e di PIN)

possono essere volontariamente prestati dal legittimo proprietario ad un amico o ad un collega (anche password e PIN possono essere comunicati)

sono scomodi per l’utente, che deve averli con sé al momento dell’identificazione

Oltre a non garantire la massima sicurezza, l’utilizzo di password, di PIN e di badge può generare nuovi/aggiuntivi costi di gestione:

se persi o dimenticati, sono necessari costi per la creazione di nuovi dispositivi e per le ulteriori attività dei responsabili per sbloccare i sistemi e/o per comunicare i codici smarriti

se rubati o prestati, è possibile l’accesso di utenti non autorizzati ad aree riservate ed a risorse private

nel caso di scambio dei badge, le rilevazioni delle presenze sono approssimative e, quindi, inutili[3]

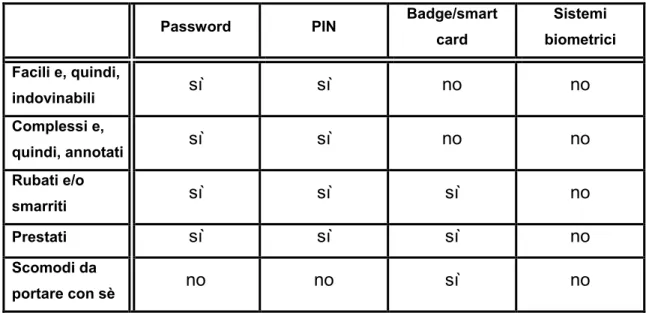

Password PIN Badge/smart card Sistemi biometrici Facili e, quindi, indovinabili sì sì no no Complessi e, quindi, annotati sì sì no no Rubati e/o smarriti sì sì sì no Prestati sì sì sì no Scomodi da portare con sè no no sì no

Tabella 1- Sistemi tradizionali vs sistemi biometrici (www.biometric.it)

Quindi, quando la necessità di sicurezza è elevata, per avere la certezza del riconoscimento, è necessario ricorrere a metodi di identificazione biometrica, che riconoscono l’individuo in base alle sue caratteristiche fisiche e/o comportamentali.

Teoricamente, un codice PIN a 4 cifre ha una percentuale di false accettazioni pari a 1 su 10000. In realtà, dal momento che i PIN possono essere ceduti, persi e clonati, tale percentuale ha un valore superiore[3].

Invece, i sistemi biometrici non possono essere condivisi né persi né clonati, risultando così molto più affidabili rispetto ad un codice PIN a 4 cifre; pertanto, alcune aziende produttrici hanno utilizzato tale percentuale come limite massimo di false accettazioni dei loro sistemi.

1.2.

Biometria

Il problema di riconoscere in modo univoco l’identità di una persona esiste da sempre. Tuttavia, solo verso la metà dell’ottocento alcuni scienziati hanno iniziato a studiare ed a misurare le caratteristiche fisiche e vitali degli organismi

viventi, per utilizzarle come strumento diagnostico da associare alle tecniche di cura. Nacque così la biometria[7].

La biometria (dalle parole greche bìos = "vita" e metros = "misura") è il settore della biologia che, attraverso metodologie matematiche e statistiche, misura e studia variabili fisiologiche o comportamentali tipiche degli esseri viventi, per trarne comparativamente classificazioni e leggi[6]. I dati biometrici di un essere umano sono derivabili dalla misurazione di varie caratteristiche del corpo o del comportamento. Le dimensioni del cranio e la conformazione dell'apparato scheletrico, in termini di proporzione fra le sue componenti, sono fra le prime variabili studiate nella storia della biometria.

Il termine "autenticazione biometrica" o, più semplicemente, "biometria", benché sia usato anche in altri contesti scientifici, nell'odierna accezione, intende l'identificazione automatica o la verifica dell'identità di un soggetto sulla base di caratteristiche fisiche e/o comportamentali.

La prima applicazione consapevole della biometria come metodo di identificazione avvenne in ambito giudiziario. L’identificazione antropometrica, proposta per la prima volta nell’800 da Alfonse Bertillon, consiste nella misura di alcune parti del corpo umano: altezza, lunghezza e larghezza della testa, lunghezza e larghezza delle orecchie, distanza tra gomito ed estremità del dito

medio, lunghezza del medio e dell’anulare, lunghezza del piede sinistro, lunghezza del tronco ed estensione delle braccia aperte dall’estremità di un dito medio all’altra. La probabilità che una particolare misura sia la stessa per due individui è 1 su 4; pertanto, la possibilità che due uomini abbiano due misure in comune è 1 su 4x4 mentre la probabilità di trovare tre misure in comune sono 1 su 4x4x4. In generale, la possibilità che due persone diverse condividano tutte ed undici le misure è pari ad una su quattro alla undicesima, cioè una su 4.191.304; pertanto, tali misure possono distinguere univocamente una persona da un’altra. Il sistema, a parte alcune possibili critiche sul computo della sua capacità identificativa, presenta un più grave limite: la difficoltà di effettuare, con sufficiente accuratezza, tutte le misure necessarie ad identificare la persona[2].

Alla fine dell’800, quasi contemporaneamente alle misure antropometriche, Richard Edward Henry di Scotland Yard sviluppò un metodo di identificazione di assai maggiore potenza e facilità d’uso: l’impronta digitale[39].

Oggi la tecnologia permette di adottare strumenti biometrici sempre più precisi ed economici, aprendo così nuovi mercati e nuove possibilità di utilizzo. Le tecniche di identificazione biometrica possono essere applicate al controllo dell'accesso sia a luoghi sia ad informazioni.

In particolare, le più diffuse tecniche di identificazione biometrica consistono nel riconoscimento delle seguenti caratteristiche:

impronte digitali geometria della mano caratteristiche della voce tratti somatici

scansione della retina scansione dell’iride

dinamica di apposizione della firma vene sul dorso della mano

A quest'elenco potrebbero essere aggiunte altre tecnologie che, sebbene in evoluzione, al momento non hanno una rilevante presenza sul mercato:

dattiloscrittura andatura odore

Per migliorare ulteriormente le prestazioni, i sistemi biometrici possono essere utilizzati in combinazione con i sistemi tradizionali.

Le proprietà che una caratteristica deve avere per essere definita "biometrica" sono[1]:

universalità: tutti gli individui devono possederla

unicità: non possono esistere due individui con la stessa caratteristica permanenza: deve essere invariante nel tempo

collezionabilità: deve essere misurabile quantitativamente misurabilità: deve essere rilevata velocemente

accettabilità: l’acquisizione delle caratteristiche deve essere accettata da un’ampia percentuale della popolazione e, quindi, non deve essere invasiva

riducibilità: i dati acquisiti devono poter essere compressi per facilitarne la gestione

affidabilità: l’acquisizione deve garantire un elevato grado di affidabilità e di riproducibilità

privacy: il procedimento di acquisizione non deve violare la privacy della persona

Un sistema è detto biometrico quando è in grado di riconoscere una persona (cioè verificare se un individuo è veramente colui che dichiara di essere) sulla base di:

caratteristiche fisiologiche (impronte digitali, forma e caratteristiche del volto o della mano, retina, iride, vene, etc.)

caratteristiche apprese e/o comportamentali (calligrafia, stile di battitura, tipo di andatura, voce, etc.)

Quindi, come mostrato in Figura 1, la biometria può essere suddivisa in:

biometria fisica cioè basata su dati derivati dalle misure delle caratteristiche fisiche di una persona

biometria comportamentale cioè basata su aspetti riconducibili a caratteristiche comportamentali

Le caratteristiche biometriche, fisiologiche e comportamentali, sono la base per l’identificazione biometrica.

In generale, le caratteristiche fisiologiche sono abbastanza stabili, cioè sono soggette a piccole variazioni nel tempo, mentre le componenti comportamentali sono influenzate dalla situazione psicologica dell'individuo e dal suo stato di salute. Per tale motivo i sistemi biometrici basati su componenti comportamentali sono difficili da misurare ed hanno bisogno di continui aggiornamenti del database[1].

Inoltre, una caratteristica tipica dei sistemi biometrici comportamentali è il fatto di considerare il tempo come metrica visto che il comportamento misurato ha un inizio, una metà ed una fine. La biometria comportamentale si basa su misure e su dati derivati da una certa azione cosicché, indirettamente, misura le caratteristiche del corpo umano. Quindi, la distinzione tra biometria comportamentale e fisiologica è artificiosa dal momento che, in parte, i sistemi biometrici comportamentali sono basati sulle caratteristiche fisiologiche, come la forma delle corde vocali (riconoscimento vocale) o l’abilità delle mani e delle dita (scansione della firma). Allo stesso modo, le tecnologie biometriche fisiologiche sono influenzate dal comportamento dell’utente, che deve presentare una parte del proprio corpo ad un dispositivo di acquisizione. La scansione facciale, il riconoscimento delle impronte digitali, della geometria della mano, dell’iride e del DNA, sono le principali tecnologie biometriche fisiologiche.

Invece, la scansione della firma, il riconoscimento vocale e la dattilografia sono le principali tecnologie biometriche comportamentali.

Figura 1 - Biometria fisiologica e comportamentale (CNIPA, 2004)

Con il termine “sistema biometrico” si intende l’integrazione di hardware e di software per il riconoscimento di una caratteristica biometrica. In particolare, un sistema biometrico è composto da tre elementi principali[1]:

meccanismi per l'acquisizione dei dati (immagini o suoni)

sistema di elaborazione, di confronto, di classificazione e di memorizzazione dei dati

periferiche per l'interazione tra sistema ed utente

1.3.

Processo biometrico

I sistemi biometrici sono caratterizzati da un processo di utilizzo che, in linea di massima, si può ricondurre ad un’operazione di confronto di una caratteristica fisica o comportamentale acquisita da un soggetto con uno o più campioni della stessa, precedentemente registrati[4]. In particolare, l’identificazione biometrica è realizzata in due diverse fasi:

registrazione (enrollment) riconoscimento

In particolare, il riconoscimento può essere di tre tipi: verifica (o riconoscimento 1:1)

sorveglianza (o riconoscimento M:N)

Sia la registrazione che il confronto sono realizzati secondo la successione di passi schematizzati in Figura 2:

Figura 2 - Processo biometrico (CNIPA, 2004)

L’acquisizione del campione biometrico, l’estrazione delle caratteristiche, il recupero delle registrazioni ed il confronto avvengono in modo automatizzato tramite PC; pertanto, il processo di riconoscimento biometrico è molto rapido e, nella maggior parte dei casi, avviene in tempo reale.

1.3.1.

Registrazione

Nella fase di registrazione (Figura 3) l'utente fornisce al sistema biometrico una sua caratteristica fisica o comportamentale per mezzo di un dispositivo di acquisizione[8].

Figura 3 - Registrazione (CNIPA, 2004)

Il sensore varia a seconda della tecnica utilizzata, come mostrato in Tabella 2.

Tecnologia

biometrica Dispositivo di acquisizione

Impronte digitali Periferica da tavolo, mouse, chip o lettore integrato in una tastiera

Riconoscimento vocale Microfono, telefono Riconoscimento

facciale Video camera

Riconoscimento iride Video camera ad infrarossi Scansione della retina Unità montata a muro o da tavolo Scansione della mano Unità montata a muro

Verifica della firma Tavoletta per la firma, stilo sensibile al movimento Tipo di battitura Tastiera

Tabella 2 - Dispositivi di acquisizione (www.biometricgroup.com)

Dal campione sono estratte le caratteristiche distintive ed è creato il template, un modello matematico dal quale, generalmente, è impossibile la ricostruzione della particolare caratteristica biometrica, con evidenti vantaggi dal punto di vista della tutela della privacy. La fase di registrazione si conclude con la memorizzazione del template in un database oppure su una smart card[4].

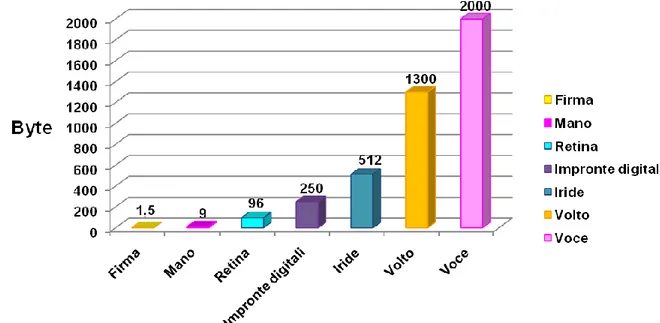

Dal momento che i template hanno dimensione inferiore rispetto alle caratteristiche biometriche originarie, il loro utilizzo permette un riconoscimento più rapido. Figura 4 mostra la dimensione del template per ogni singola tecnica biometrica[10].

Figura 4 - Dimensioni template (www.biometricgroup.com)

Il metodo di estrazione delle caratteristiche è tenuto segreto e varia da venditore a venditore. Tabella 3 mostra le caratteristiche fisiche e comportamentali utilizzate dalle varie tecnologie.

Tecnologia biometrica

Caratteristiche biometriche estratte

Impronte digitali Collocazione e direzione del termine delle creste e delle biforcazioni sull’impronta

Voce Frequenza, cadenza e durata del campione vocale

Volto Posizione e forma del naso, posizione degli zigomi

Iride Scanalature e striature nell’iride

Retina Vasi sanguigni sulla retina

Geometria mano Altezza e larghezza delle ossa e giunture delle mani e delle dita

Firma Velocità, tratti, pressione ed aspetto della firma

Tipo di battitura Sequenza di tasti, intervallo fra un carattere e l’altro

1.3.2.

Verifica

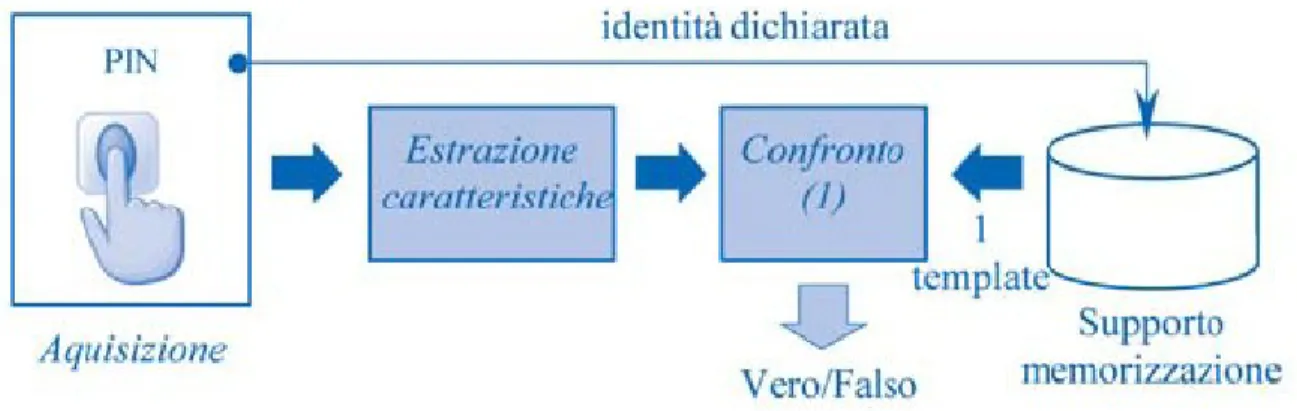

La verifica consiste nello stabilire se una persona è veramente chi dichiara di essere. In questa fase (Figura 5), come accade nel processo di registrazione, un sensore acquisisce il campione biometrico dal quale sono estratte le caratteristiche distintive[8]. Quindi viene creato un template che poi è confrontato con il modello memorizzato in una smart card o in un database indicizzato per mezzo di un PIN.

Figura 5 - Verifica di identità (CNIPA, 2004)

1.3.3.

Identificazione

L’identificazione consiste nel determinare se una persona può essere associata ad un’istanza tra quelle presenti in un archivio.

In questa fase (Figura 6) non è necessario che l'individuo dichiari la propria identità. Il dispositivo confronta la caratteristica rilevata dal sensore biometrico con un insieme di template contenuti in un archivio[8]. Quindi, il sistema

stabilisce un punteggio che descrive la somiglianza tra campione e template. Più alto è il punteggio, maggiore è il grado di somiglianza. In particolare, quando l'algoritmo di ricerca produce un punteggio superiore ad una certa

soglia, viene segnalata una corrispondenza (matching) e quindi la persona è riconosciuta[4]. La soglia di confronto è un parametro regolabile del sistema.

Figura 6 - Identificazione (CNIPA, 2004)

1.3.4.

Sorveglianza

La sorveglianza è un riconoscimento del tipo “molti a molti”: infatti, i dati biometrici di numerose persone sono confrontati con quelli di tutti gli individui appartenenti ad un database.

Il riconoscimento “molti a molti” è più complesso della verifica di identità, anche per la difficoltà di avere a disposizione i dati biometrici con cui riempire il database di confronto.

Un altro problema è rappresentato dalla necessità di massima affidabilità nel riconoscimento: infatti, nel caso in cui si cercasse un terrorista in mezzo ad una folla, sarebbe un problema se qualcuno fosse erroneamente incluso tra i sospetti. Infatti, i dati biometrici, per risultare utili, devono essere di buona qualità; tuttavia, solitamente, i dati a disposizione sono soltanto l’identikit o una foto sfocata, magari scattata quando il soggetto aveva aspetto fisico diverso.

Il riconoscimento “molti a molti” trova applicazione nei sistemi di videosorveglianza, ad esempio per quanto riguarda la ricerca di soggetti pericolosi negli aeroporti, nelle stazioni ferroviarie ed all’interno degli stadi.

1.4.

Confronto tecniche biometriche

Questo paragrafo introduce alcuni criteri per la valutazione e per la scelta dei sistemi biometrici, con il duplice obiettivo di fornire elementi oggettivi per stabilire se una tecnologia è idonea per una specifica applicazione e di confrontare le diverse soluzioni disponibili sul mercato. In generale, nonostante che tutte le tecniche citate possiedano le principali proprietà biometriche (universalità, unicità, permanenza e collezionabilità) e benché alcune abbiano anche un sufficiente sviluppo commerciale, nessuna di esse può garantire indiscutibilmente la certezza di identità[1].

I vari sistemi biometrici si differenziano per costo, affidabilità, semplicità d'uso, spazio occupato dai dati biometrici e per altri fattori. È opportuno sottolineare che non esiste una tecnologia biometrica migliore in assoluto bensì esistono applicazioni per le quali è più indicata una certa tecnologia piuttosto che un’altra. In particolare, la scelta della tecnica biometrica da utilizzare scaturisce da un’analisi delle richieste che la specifica applicazione deve soddisfare e delle particolari proprietà delle singola tecnica. Oltre al problema della sicurezza e del costo, bisogna fare altre importanti considerazioni per determinare se una tecnologia soddisfi o meno le necessità dell’utente.

I principali parametri che incidono sulla scelta di un sistema piuttosto che di un altro sono:

prestazioni: risorse richieste (tempo, costo, consumo, etc.), modalità ed ambiente necessario al fine di ottenere un’identificazione più accurata e sicura

grado di accettazione: grado con il quale ogni individuo accetta la metodologia biometrica

In particolare, al fine di stabilire quale tecnica utilizzare, bisogna rispondere ai seguenti interrogativi[1]:

l'applicazione necessita di un percorso di identificazione o di autenticazione?

l'applicazione richiede l’identificazione di un soggetto su un elevato numero di soggetti memorizzati?

il processo deve essere semiautomatico o completamente automatico? Ad esempio, per alcune applicazioni è necessario l'intervento umano, almeno nella fase di acquisizione delle caratteristiche biometriche gli utenti sono "abituabili"? Cioè, accettano di buon grado la particolare

tecnologia scelta? Si pensi alle difficoltà di utilizzo della tecnologia di riconoscimento della retina

l'applicazione è legalmente riconosciuta? Non tutte le caratteristiche biometriche possono essere acquisite senza che il soggetto sia stato messo a conoscenza della legislazione vigente

qual è la memoria richiesta? Infatti, ogni applicazione impone limiti di grandezza nella rappresentazione interna delle caratteristiche biometriche i soggetti possono decidere di assumere un comportamento di tipo

collaborativo oppure no? L'esempio è quello del riconoscimento vocale, facilmente alterabile, a differenza della scansione della retina

quanto rigore è richiesto nel riconoscimento? Più l'applicazione richiede un alto grado di precisione e più è necessario individuare caratteristiche biometriche uniche

Quindi, per lo sviluppo di un sistema biometrico, i principali parametri da tenere in considerazione sono la sicurezza (accuratezza, resistenza a tentativi di manomissione), la robustezza (rispetto all’ambiente, al tempo, alla popolazione, etc.), l’usabilità (per l’utente e per l’amministratore), l’accettabilità, il costo, l’ingombro, la dimensione del template, l’aderenza agli standard, l’integrabilità e l’adattabilità.

Di seguito è riportato uno schema di classificazione dei principali paramenti di valutazione dei sistemi biometrici:

A. sicurezza: caratterizza il grado di affidabilità di un sistema, ovvero la capacità di distinguere caratteristiche biometriche di diversi individui e di resistere ai tentativi di accesso fraudolento

A.1. accuratezza: comprende le percentuali di false accettazioni e di falsi rifiuti ed una serie di parametri da queste derivati

Operare in modalità identificazione è molto rischioso dal punto di vista dell’accuratezza dal momento che la probabilità di false accettazioni aumenta linearmente con il numero di soggetti, oltre ad allungare i tempi di calcolo; pertanto, è necessario ricorrere a sistemi con elevata accuratezza per minimizzare tali effetti

A.1.1. False Acceptance Rate A.1.2. False Rejection Rate A.1.3. Equal Error Rate

A.1.4. ZeroFAR: percentuale di false reiezioni con la soglia di decisione regolata in modo da non causare mai false accettazioni

A.1.5. ZeroFRR: percentuale di false accettazioni con la soglia di decisione regolata in modo da non causare mai false reiezioni A.2. Resistenza ai tentativi di inganno con false caratteristiche

biometriche: alcuni sistemi biometrici incorporano meccanismi per rilevare i tentativi di accesso fraudolento

A.2.1. Vivezza: resistenza rispetto a copie di caratteristiche biometriche A.2.2. Mimica: resistenza rispetto ad imitazioni di alcune caratteristiche comportamentali che possono essere sfruttate da individui dotati di particolari abilità mimiche (per i sistemi basati sul riconoscimento vocale) o di riproduzione calligrafica (per il riconoscimento della firma o, in generale, della calligrafia)

A.3. Resistenza ai tentativi di manomissione: indica la protezione garantita dal sistema a fronte di attacchi hardware o software

B. Robustezza: capacità di garantire prestazioni minime, anche in condizioni non ottimali

B.1. Rispetto all’accuratezza dell’acquisizione: al fine di rendere semplici e pratici i dispositivi di acquisizione non è possibile imporre

vincoli stringenti e/o costringere l’utente ad improbabili modalità di interazione con il dispositivo. Nella pratica, dunque, soprattutto quando l’uso del dispositivo non è frequente, l’acquisizione delle caratteristiche biometriche non è ottimale per cui possono verificarsi falsi rifiuti di utenti abilitati. Ad esempio, nel caso di impronte digitali, se il dito non è allineato correttamente con il sensore di acquisizione possono verificarsi errori

B.2. Rispetto alla stabilità della caratteristica biometrica: un’importante proprietà delle caratteristiche biometriche è rappresentata dalla loro “immutabilità” nel tempo. Tuttavia, alcune alterazioni (tagli ed escoriazioni nel caso delle impronte digitali, trucco, espressioni e pettinatura nel caso del volto, raffreddamenti ed umore nel caso della voce, etc.) producono un degrado nell’accuratezza del sistema. A fronte di variazioni significative della caratteristica considerata, i sistemi biometrici possono adottare strategie che prevedono l’adattamento dinamico dei modelli memorizzati, l’impiego di modelli multipli o la richiesta di una nuova registrazione

B.3. Rispetto ad alcuni soggetti, popolazioni, lavoratori: in alcuni soggetti, popolazioni o classi di lavoratori manuali sono stati riscontrati problemi nell’impiego di specifiche tecnologie biometriche; ad esempio, handicap fisici limitano la capacità di interazione con alcuni dispositivi

B.4. Rispetto all’ambiente: in ambienti particolari alcuni sistemi di riconoscimento possono avere un degrado di prestazioni. Ad esempio, i sistemi di riconoscimento vocale incontrano difficoltà in ambienti rumorosi, alcuni sensori per l’acquisizione delle impronte digitali hanno un cattivo comportamento in ambienti particolarmente umidi ed i sistemi per il riconoscimento del volto possono essere disturbati da variazioni di illuminazione. Per questi motivi le caratteristiche dell’ambiente devono essere attentamente analizzate a priori

C. Usabilità: specifica la semplicità e la praticità d’uso del sistema da parte sia dell’utente sia dell’amministratore ed indica l’adeguatezza dei tempi di risposta

C.1. Interazione con l’utente: all’utente di un sistema biometrico può essere richiesto molto frequentemente di sottoporsi al riconoscimento; pertanto, è importante che questa operazione avvenga nel modo più semplice possibile. Inoltre, non sempre gli utenti sono esperti di sistemi informatici per cui possono incontrare difficoltà con interfacce poco “user-friendly”

C.1.1. Semplicità d’uso: si riferisce all’interfaccia utente ed alle operazioni che devono essere eseguite ad ogni accesso. Ad esempio, gli applicativi software dovrebbero esporre un’interfaccia utente con messaggi sempre espressi nel linguaggio della nazione in cui il sistema deve essere utilizzato; analogo discorso vale per i manuali utente e per la documentazione informativa

C.1.2. Praticità d’uso: indica la comodità d’uso del dispositivo, ovvero se sono richiesti scomodi, prolungati od innaturali posizionamenti del corpo rispetto al sensore di acquisizione

C.1.3. Necessità di addestramento dell’utente o di una supervisione iniziale: in genere, al primo utilizzo di un nuovo sistema è necessario un addestramento supervisionato dall’amministratore del sistema oppure guidato da un programma interattivo

C.1.4. Criticità della fase di registrazione: in alcuni sistemi la fase di registrazione è un’operazione piuttosto critica e, talvolta, deve essere ripetuta

C.2. Interazione con l’amministratore del sistema: l’amministratore del sistema è una persona incaricata di definire gli utenti, di assegnare i PIN, di fornire un addestramento iniziale degli utenti, di monitorare gli accessi, di intervenire in caso di anomalie e di regolare la soglia di sicurezza. Solitamente, l’amministratore è un esperto di strumenti

informatici per cui il requisito di semplicità delle procedure di amministrazione non è critico come quello nei confronti degli utenti. Ciononostante, è fondamentale la presenza di un’esaustiva documentazione

C.2.1. Praticità d’uso: tale parametro valuta l’adeguatezza delle procedure di amministrazione ed il tempo necessario per la loro esecuzione

C.2.2. Strumenti di controllo e di monitoraggio: controllo delle mancate identificazioni e statistiche sull’utilizzo e sulle prestazioni del sistema possono essere svolti efficacemente dall’amministratore solo se il sistema mette a disposizione gli strumenti opportuni

C.2.3. Necessità di supervisione: alcune operazioni critiche quali la registrazione e l’adattamento di un modello a fronte di salienti variazioni possono richiedere la supervisione dell’amministratore del sistema

C.2.4. Necessità di manutenzione: alcuni dispositivi di acquisizione richiedono interventi di manutenzione

C.3. Efficienza: indica il tempo necessario per il riconoscimento. Tempi di risposta elevati infastidiscono l’utente e rendono il sistema inutilizzabile in determinate applicazioni

C.3.1. Tempo di registrazione: tempo necessario per completare un’intera operazione di registrazione (comprende i tempi di calcolo del sistema ed i tempi impiegati dall’utente per l’interazione); varia tra alcuni secondi e qualche decina di minuti e, solitamente, è piuttosto elevato nei sistemi basati su caratteristiche comportamentali

C.3.2. Tempo di verifica/identificazione: tempo necessario per completare un’intera operazione di verifica/identificazione (comprende i tempi di calcolo del sistema ed i tempi impiegati dall’utente per l’interazione); varia tra alcuni secondi e qualche minuto nei sistemi per la verifica di identità e può essere

notevolmente maggiore per sistemi di identificazione che operano su grandi database

D. Accettabilità: alcuni fattori psicologici possono far sì che una particolare caratteristica biometrica risulti poco accettabile per specifici utenti o classi di utenti

D.1. Accettabilità della caratteristica biometrica: è stato dimostrato che alcuni utenti provano diffidenza nell’utilizzo di alcune caratteristiche biometriche

D.2. Accettabilità delle operazioni di registrazione e di verifica/identificazione: alcune procedure di registrazione e/o di verifica/identificazione possono richiedere di fornire informazioni private che l’utente vorrebbe mantenere personali

E. Costo: tale parametro risulta determinante per la diffusione su larga scala dei sistemi biometrici. Negli ultimi anni, contemporaneamente alla crescita del volume di affari, si sta verificando una significativa diminuizione dei prezzi. Il costo dei sistemi commerciali esistenti varia da qualche centinaia di euro a qualche decina di migliaia di euro, a seconda delle diverse caratteristiche biometriche utilizzate e delle finalità del sistema

F. Ingombro: alcune tecnologie richiedono sensori di acquisizione non facilmente miniaturizzabili e, quindi, non possono essere impiegate dove sono richieste dimensioni ridotte

G. Dimensione del template: alcune applicazioni richiedono di memorizzare l’identificatore biometrico su un dispositivo (ad esempio, su una smart card). Per questo motivo è importante che gli identificatori abbiano dimensioni molto contenute. Nei sistemi commerciali attualmente disponibili le dimensioni degli identificatori variano da pochi byte a qualche decina di KB

H. Aderenza a standard: il comitato ISO ha adottato l’interfaccia BioAPI che consente ad un’applicazione di colloquiare con i dispositivi biometrici di diversi fornitori

I. Integrabilità con altri sistemi: l’integrazione di più tecnologie biometriche (sistemi multimodali) è adottata in applicazioni che richiedono un elevato grado di robustezza

J. Adattabilità rispetto a specifiche applicazioni: talvolta, la scelta di una specifica tecnologia biometrica è dettata dal grado di adattabilità di una tecnologia rispetto ad un’applicazione. A volte, infatti, procedure preesistenti richiedono di interagire con dispositivi in grado di acquisire caratteristiche biometriche (ad esempio, nel caso del telefono, l’aggiunta di un sistema di riconoscimento vocale può avvenire in modo trasparente e non invasivo)[8]

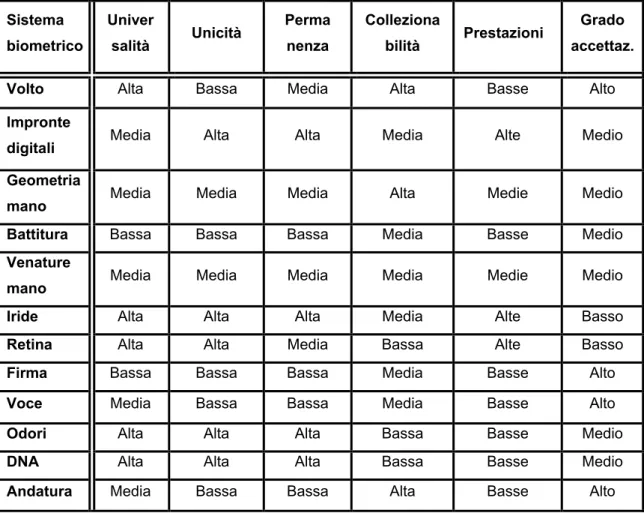

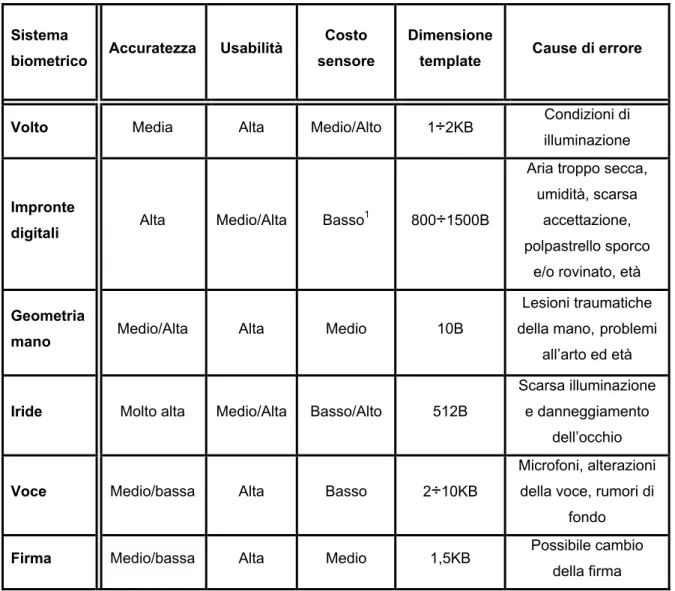

Tabella 4 e Tabella 5 mostrano i vantaggi e gli svantaggi delle principali tecniche biometriche, analizzando i parametri di valutazione sopra esposti.

Sistema biometrico Univer salità Unicità Perma nenza Colleziona bilità Prestazioni Grado accettaz. Volto Alta Bassa Media Alta Basse Alto

Impronte

digitali Media Alta Alta Media Alte Medio Geometria

mano Media Media Media Alta Medie Medio Battitura Bassa Bassa Bassa Media Basse Medio

Venature

mano Media Media Media Media Medie Medio Iride Alta Alta Alta Media Alte Basso

Retina Alta Alta Media Bassa Alte Basso

Firma Bassa Bassa Bassa Media Basse Alto

Voce Media Bassa Bassa Media Basse Alto

Odori Alta Alta Alta Bassa Basse Medio

DNA Alta Alta Alta Bassa Basse Medio

Andatura Media Bassa Bassa Alta Basse Alto

Sistema

biometrico Accuratezza Usabilità

Costo sensore

Dimensione

template Cause di errore

Volto Media Alta Medio/Alto 1÷2KB Condizioni di illuminazione

Impronte

digitali Alta Medio/Alta Basso

1 800÷1500B

Aria troppo secca, umidità, scarsa

accettazione, polpastrello sporco

e/o rovinato, età

Geometria

mano Medio/Alta Alta Medio 10B

Lesioni traumatiche della mano,problemi

all’arto ed età

Iride Molto alta Medio/Alta Basso/Alto 512B

Scarsa illuminazione e danneggiamento

dell’occhio

Voce Medio/bassa Alta Basso 2÷10KB

Microfoni, alterazioni della voce, rumori di

fondo

Firma Medio/bassa Alta Medio 1,5KB Possibile cambio della firma

Tabella 5 - Caratteristiche delle principali tecniche biometriche (CNIPA, 2004)

1 Per basso si intende un prezzo inferiore a 500 €, un prezzo medio va dai 500 ai 2000 €, oltre

i 2000 € si parla di prezzo alto. Alcuni sensori, basati su tecniche di acquisizione più sofisticate, come gli ultrasuoni, si collocano in fascie più alte

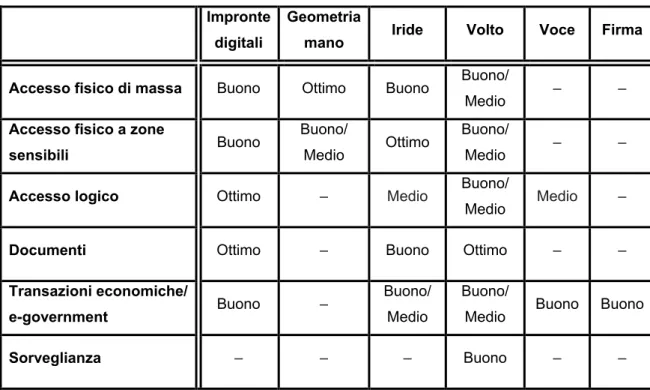

In Tabella 6 sono elencate alcune delle più comuni tecniche biometriche e le loro principali applicazioni[8].

Impronte digitali

Geometria

mano Iride Volto Voce Firma Accesso fisico di massa Buono Ottimo Buono Buono/

Medio – –

Accesso fisico a zone

sensibili Buono

Buono/

Medio Ottimo

Buono/

Medio – –

Accesso logico Ottimo – Medio Buono/

Medio Medio –

Documenti Ottimo – Buono Ottimo – –

Transazioni economiche/

e-government Buono –

Buono/ Medio

Buono/

Medio Buono Buono

Sorveglianza – – – Buono – –

Tabella 6 - Principali applicazioni delle tecnologie più diffuse (CNIPA, 2004)

1.4.1.

Prestazioni

International Biometric Group (IBG) è una società di consulenza fondata nel 1996, con uffici a New York ed a Londra, che si occupa della ricerca e dell’integrazione di sistemi biometrici. IBG è indipendente dalle diverse aziende produttrici per cui si colloca in una posizione di completa neutralità dal punto di vista tecnologico. Caratterizzata da un’approfondita esperienza in tutte le tecnologie biometriche, IBG fornisce un’analisi obiettiva su sistemi biometrici per clienti pubblici e privati. In particolare, tale società si occupa dello sviluppo di sistemi, dell’esecuzione di test, del calcolo e dell’analisi delle prestazioni, della diffusione sul mercato e delle applicazioni delle varie tecniche biometriche.

Fin dal 1998, IBG conduce test prestazionali relativi alle principali tecniche biometriche, coinvolgendo individui non familiari all’uso di tali tecnologie. I risultati dei test più recenti mostrano che, al giorno d’oggi, complessivamente, le tecnologie biometriche hanno prestazioni più elevate rispetto al 1998 quando alcune tecnologie avevano percentuali di errore superiori al 50%. Invece, negli ultimi test i sistemi biometrici si sono rivelati molto più stabili ed hanno presentato un’accuratezza spesso superiore al 95%. Tuttavia, i test hanno evidenziato che le prestazioni possono variare molto all’interno di una stessa tecnologia e che, in molti sistemi biometrici, al passare del tempo, tende ad aumentare la percentuale di falsi rifiuti.

A differenza di un sistema tradizionale, le prestazioni di un sistema biometrico e, in particolare, la velocità e la qualità del risultato, possono essere influenzate da alcuni fattori[3].

Velocità del risultato: tale parametro dipende strettamente dal numero di utenti presenti nel database: infatti, al crescere di tale numero, il processo di riconoscimento diventa più lento dal momento che il sistema deve confrontare il campione di ciascun utente con un crescente numero di template. In particolare, dal momento che le dimensioni del template influiscono sui tempi di accesso ad un archivio e sulla possibilità di essere memorizzato su smart card, è importante che i template non abbiano grosse dimensioni[8]

Qualità del risultato: il riconoscimento può essere influenzato negativamente dai seguenti fattori:

variazioni nelle caratteristiche biometriche (tagli o escoriazioni nelle mani, presenza di occhiali, etc.)

errato posizionamento rispetto al sensore di acquisizione (posizione scorretta del dito sul sensore, volto non rivolto verso la telecamera, occhi parzialmente chiusi, etc.)

modifiche nell’ambiente di acquisizione (variazioni della temperatura, dell’umidità, delle condizioni di illuminazione, etc.)

La qualità di un sistema biometrico è molto influenzata dagli utenti e dalle condizioni di impiego. Infatti, in presenza di fattori di disturbo, può accadere

che la caratteristica da confrontare ed il template non coincidano perfettamente, pur appartenendo allo stesso utente; pertanto, il sistema biometrico può commettere un errore nel riconoscimento.

Quindi, in funzione del livello di somiglianza, è possibile affermare che due istanze di una caratteristica biometrica, pur non essendo identiche, appartengano alla stessa persona.

L’affidabilità è il parametro più importante di un sistema biometrico. Per valutare tale parametro bisogna considerare i seguenti casi[1]:

riconoscimento: o la persona è autorizzata o è un impostore

rifiuto: o il sistema ha commesso un errore oppure la persona è un impostore

Quindi bisogna considerare due tipologie di errore: il rifiuto di una persona autorizzata e l’autorizzazione di una persona non avente diritto. In corrispondenza di questi errori sono definiti due indicatori che tengono conto dell’affidabilità del sistema:

l’indice di errore nel rifiuto, False Rejection Rate (FRR: frequenza di falsi rifiuti) che corrisponde alla probabilità di non riconoscere chi è autorizzato. Un falso rifiuto non è necessariamente indice di errore del sistema: ad esempio, nel caso delle impronte digitali, il rifiuto può essere dovuto o ad una posizione scorretta del dito sul sensore od alla presenza di sporcizia. Tale parametro deve avere un livello accettabile in modo da non generare un numero eccessivo di falsi rifiuti, che comprometterebbero l’usabilità del sistema. Il valore di FRR dipende fortemente dal database utilizzato dal momento che il rifiuto di un individuo può essere dovuto alla scarsa qualità dell’immagine nel database

l’indice di errore nell’accettazione, False Acceptance Rate (FAR: frequenza di false accettazioni) che corrisponde alla probabilità di accettare chi non è autorizzato. Questo tipo di errore è sicuramente più grave del precedente. Inoltre, il valore di FAR è meno sensibile alla qualità dell’immagine del database

FAR e FRR sono i principali parametri da tenere in considerazione nella valutazione di un sistema biometrico. I due parametri sono tra loro

inversamente proporzionali: infatti, aumentare la sicurezza nell’impedire l’accesso a persone non autorizzate comporta la necessità di accettare un certo numero di rifiuti a persone autorizzate; viceversa, garantire l’ingresso a tutti gli aventi diritto comporta il rischio di accessi indesiderati.

Il livello di sicurezza può essere impostato agendo sul parametro s, che rappresenta il grado di tolleranza del sistema: infatti, tale parametro stabilisce quanto stringenti debbano essere i requisiti di somiglianza delle caratteristiche. Ogni sistema biometrico offre la possibilità di regolare il rapporto FRR/FAR, aumentando o diminuendo il valore di s. Infatti, tali parametri devono essere equilibrati, dando però maggior rilevanza al FAR dal quale dipende la sicurezza del sistema. Una volta definito s, è possibile costruire la funzione FAR(s) (monotona non crescente) e FRR(s) (monotona non decrescente). Il punto in cui le due curve s'intersecano, ossia quando i due tassi di errore si equivalgono FAR(s*) = FRR(s*) = ERR, corrisponde all'Equal Error Rate (ERR) che rappresenta la percentuale di errore in corrispondenza del valore di soglia per cui FAR e FRR coincidono, ossia costituisce l'errore intrinseco del sistema, indipendente dalla soglia. Se le soglie di un sistema sono settate in corrispondenza dell’EER, il numero di persone erroneamente rifiutate è pari al numero di persone falsamente accettate. Ad esempio, un valore di EER pari all’1% significa che l’1% delle persone autorizzate sono rifiutate e che l’1% delle persone non autorizzate sono accettate.Un sistema biometrico è tanto migliore quanto minore è il valore del suo ERR[3].

Figura 7 mostra che, impostando un alto grado di tolleranza, il parametro FAR diminuisce ed il sistema diventa più selettivo; in questo modo, però, alcuni utenti autorizzati possono essere rifiutati, ossia cresce FRR. Al contrario, diminuendo il valore di s diminuisce FRR; così è facilitato l’accesso delle persone autorizzate ma, al tempo stesso, aumenta il rischio di false accettazioni, ossia cresce FAR.

Nelle applicazioni reali i valori di tolleranza si trovano sopra s* per garantire un numero ridotto di false accettazioni.

Infine, un altro tipo di errore è identificato dal False Identification Rate (FIR). Tale parametro indica la frequenza con cui il sistema riconosce un utente che ha diritto ad entrare ma lo associa ad un'identità sbagliata.

Oltre all’affidabilità, altre caratteristiche importanti dei sistemi biometrici sono la robustezza, la facilità d’uso e la versatilità, ossia la capacità di lavorare in diverse condizioni ambientali.

Per ottenere un’ampia diffusione a livello globale, le aziende biometriche devono affrontare problemi quali la standardizzazione e l’interoperabilità con dispositivi e con sistemi di sicurezza esistenti. Infatti, per l’adozione di un dispositivo biometrico, è necessaria la garanzia che sia possibile utilizzare il sistema anche in caso di fallimento dell’azienda produttrice.

1.5.

Possibili applicazioni

In generale, la biometria può trovare impiego in tre tipi di applicazioni:

• l’accesso fisico: rilevazione dell’accesso e/o della presenza in aree riservate (sedi governative, laboratori, etc.) o in luoghi ad alta frequentazione (aeroporti, stazioni ferroviarie, porti, etc.)

• l’accesso logico: controllo dell’accesso ad una risorsa informatica ed a transazioni finanziarie. L’accesso logico è legato alla gestione dei dati sensibili, in ambito sia pubblico che privato[4]. In particolare, i sistemi biometrici sono utilizzati per il controllo dell’accesso del personale alla

postazione di lavoro ed alle applicazioni informatiche critiche (in alternativa o in combinazione con le password), per l’abilitazione all’utilizzo di smart card (in alternativa al PIN) per la firma digitale e per il controllo dell’accesso dei cittadini ai servizi disponibili in rete (e-government)

• documenti di identificazione

Ad esempio, un dipendente di una ditta può entrare in ufficio (accesso fisico) confrontando una propria caratteristica fisica con quella registrata su una smart card (processo 1:1).

Nell'accedere al proprio computer (accesso logico) la stessa caratteristica può essere comparata con quelle presenti nell'archivio degli utenti autorizzati (processo 1:N).

Alla frontiera, la verifica di identità è effettuata mediante il passaporto elettronico: la caratteristica biometrica contenuta nel documento è confrontata con quella registrata da un dispositivo di acquisizione (processo 1:1) ed il dato prelevato è comparato con il database dei ricercati da parte delle forze dell’ordine (processo 1:N).

1.5.1

Settori di impiego

In origine, la biometria ha trovato applicazione in ambito medico: esami del sangue, misurazione della temperatura e della pressione arteriosa, esame del DNA, etc. . In seguito, la biometria è stata utilizzata prevalentemente in ambito investigativo/forense ed in applicazioni finalizzate al controllo dell’accesso fisico del personale a luoghi protetti (ad es. siti militari). Negli ultimi anni, a seguito della richiesta di un livello maggiore di sicurezza e della necessità di autenticazione di cittadini e di dipendenti nell’ambito di iniziative di e-government, si è manifestato un crescente interesse da parte delle amministrazioni pubbliche e di enti privati per l’utilizzo di tecnologie biometriche. In particolare, per quanto riguarda il controllo del territorio, delle frontiere e delle aree riservate, la biometria trova applicazione in:

documenti di identificazione (passaporto, permesso di soggiorno, documenti di identità, etc.)

sistemi di videosorveglianza (stazioni ferroviarie, stadi, etc.) sistemi di controllo accessi ad aree riservate

In generale, le molteplici applicazioni della biometria possono essere ricondotte a tre settori:

il primo ed il più diffuso finora è il settore forense-giudiziario[2]: le tecniche biometriche sono impiegate per collegare una traccia (impronta, immagine, liquido organico) ad un indiziato (basti pensare all’utilizzo del DNA come prova di un delitto od all’impiego delle impronte digitali nell’identificazione del responsabile di un crimine). Caratteristica peculiare dell’identificazione giudiziaria è che il riconoscimento deve essere certo in modo da fornire prova della colpevolezza del reo. Un’altra peculiarità delle applicazioni forensi è che l’identificazione è affidata ad un esperto che opera con diversi indizi e che ha a disposizione tutto il tempo necessario ad effettuare le indagini. Anche dal punto di vista dell’accettabilità, le applicazioni forensi possono avvalersi di metodi coercitivi per far accettare all’imputato il sistema di acquisizione del campione biometrico

il secondo settore è quello investigativo, orientato alla prevenzione del crimine attraverso la sorveglianza di ambienti sensibili, come metropolitane, aeroporti e, in genere, aree di frontiera. In quest’ambito la biometria è utilizzata per prevenire atti di terrorismo o per individuare, successivamente, gli eventuali colpevoli mediante l’impiego di sistemi di videosorveglianza

il terzo settore è quello commerciale, volto a sostituire chiavi e codici con l’autenticazione dell’identità della persona. Appartengono a quest’ultimo tipo di applicazione il controllo degli accessi ai caveau delle banche, le carte di credito biometriche ed i servizi bancari (la lettura di un dato biometrico può sostituire il PIN come elemento di riconoscimento del cliente per effettuare un’operazione finanziaria). La sorveglianza di aree sensibili, come laboratori o zone industriali riservate, sono importanti campi di impiego civile della biometria. Inoltre, altre possibili applicazioni sono la

domotica e l’automotive, il settore alberghiero, gli stadi, le carte d’identità e la gestione degli accessi ai seggi elettorali. In futuro si prospetta un ampio impiego della biometria anche nella società civile (all'ingresso di supermercati o in zone affollate e perfino nei luoghi di divertimento: in alcuni casinò di Las Vegas i sistemi di riconoscimento facciale sono stati installati come difesa dai bari di professione[5,48]).

Nelle applicazioni commerciali o di sorveglianza bisogna tener conto di esigenze diverse:

possibilità di identificare la persona in tempo reale bassa invasività del sistema

rispetto della privacy facilità d’uso

necessità di identificare una persona senza che essa ne sia a conoscenza. Quest’ultima caratteristica è tipica dei sistemi di riconoscimento della voce e del volto

1.5.2.

Esperienze

Questo paragrafo fornisce una breve rassegna di alcune implementazioni delle tecniche biometriche a livello internazionale e nazionale, sia nel settore privato che pubblico (relativamente alla Pubblica Amministrazione ed alla sicurezza aeroportuale).

1.5.2.1. Settore pubblico

I sistemi biometrici sono stati accettati ampiamente nel settore pubblico dove tali tecniche hanno ricevuto un notevole impulso dalla richiesta di un maggiore livello di sicurezza da parte degli enti governativi. Infatti, nel 2001 le spese governative hanno rappresentato il 75% del fatturato dei sistemi di

riconoscimento delle impronte digitali[16]. In particolare, la biometria è stata

applicata nelle carceri, nelle zone di frontiera e nei documenti di identità.

1.5.2.1.1. Autorità giudiziarie

Le autorità giudiziarie hanno adottato metodi biometrici per l’identificazione e per la registrazione dei carcerati, dei visitatori e delle guardie[38].

Ad esempio, nel carcere della Contea di Lancaster, in Pennsylvania[5,48], è stata impiegata la scansione del volto. Inoltre, l'esercito americano sta raccogliendo i dati dell'iride, delle impronte, del volto e della voce dei prigionieri afghani e arabi detenuti nella base di Guantanamo Bay in modo tale da creare un dossier biometrico contenente vari parametri che permettano un riconoscimento certo.

In Italia la società fiorentina Red Duck ha adottato la tecnica di riconoscimento facciale nell’ambito di una questura sviluppando un database con le foto di oltre 950 pregiudicati ed ha posizionato 18 webcam in altrettanti punti strategici di una città la cui identità è tenuta segreta. In questo modo le telecamere trasmettono le immagini dei passanti 24 ore su 24 e, quando il sistema rileva una corrispondenza del 90% con uno dei volti archiviati, invia alla questura un sms di allerta in cui è indicata la zona della segnalazione[5,48].

Infine, l’esempio più recente riguarda Londra dove, nel Settembre del 2006, è stato varato un progetto per l'installazione di scanner biometrici all'entrata dei pub. Le impronte dei clienti sono confrontate in tempo reale con un archivio centralizzato contenente i dettagli biometrici delle persone non gradite, note alle autorità per episodi di ubriachezza molesta. Il costo dell'intero sistema di controllo si aggira attorno alle seimila sterline, interamente rimborsate dal governo. I distretti comunali finora coinvolti nella sperimentazione del sistema sono quattro: Yeovil, Coventry, Hull, Sheffield. In futuro è prevista la sperimentazione anche a Nottingham. I locali che aderiscono al programma di sperimentazione godono di alcune facilitazioni da parte delle amministrazioni

comunali che, in nome del maggiore controllo, permettono orari d'apertura prolungati[15].

1.5.2.1.2. Controllo di frontiera

Fin dal 1998 sono utilizzate tecniche biometriche per il controllo di frontiera. Negli ultimi anni, sotto la spinta della richiesta di un maggior livello di sicurezza, i sistemi biometrici sono stati adottati nei seguenti aeroporti:

Amsterdam (scansione dell’iride)[4] Londra (scansione dell’iride)

New York (JFK, scansione dell’iride) Toronto (scansione dell’iride)

Vancouver (scansione dell’iride) Schiphol (scansione dell’iride) Narita (scansione dell’iride)[13]

Tel Aviv (geometria della mano, controllo dei frequent flyer) San Francisco (geometria della mano, controllo dei dipendenti) Stuart Gate (scansione del volto)

In particolare, nel 2001 nell’aeroporto olandese di Schipol è stato adottato il programma Automated Border Crossing che ha introdotto l’utilizzo di una smart card contenente i dati anagrafici e le caratteristiche dell’iride. In questo modo, coloro che lasciano l’Olanda per paesi non aderenti al trattato di Shengen, invece di recarsi alla fila del controllo dei passaporti, devono presentare la propria smart card ad un’apposita postazione. Una volta controllati i dati anagrafici contenuti nella smart card, un sensore verifica l’identità del possessore della carta attraverso il riconoscimento dell’iride[8]. Inoltre, nel Marzo 2006, nell'aeroporto londinese di Heathrow è stata sperimentata la scansione dell'iride per l'identificazione degli immigrati. In particolare, il Terminal 1 dello scalo internazionale londinese, trafficato da 97 milioni di viaggiatori ogni anno, è stato dotato di un sofisticato sistema di

riconoscimento dell'iride che, gradualmente, sostituirà il lungo e laborioso processo del controllo passaporti. Infatti, il sistema impiega circa 5÷10 minuti per la registrazione ed il riconoscimento è pressoché immediato. Per il momento, il servizio è limitato ai soli residenti ed ai cittadini britannici che si spostano continuamente all'estero. Successivamente, la sperimentazione verrà ampliata anche ai cittadini dei paesi del Commonwealth, nonché a tutti i richiedenti. Sistemi analoghi sono stati installati nei Terminal 2, 3, 4 dell'aeroporto di Heathrow, nel Terminal Nord dell’aeroporto di Gatwick, nei Terminal 1, 2 dell’aerporto di Manchester e nel Terminal 1 dell’aerporto di Birmingham[12]. In generale, la Gran Bretagna ha speso quasi tre milioni di sterline per lo sviluppo della scansione dell’iride. Inoltre, il governo britannico ha promosso la nascita di un sistema di riconoscimento facciale basato sull'uso di telecamere sparse sul territorio nazionale. Tale sistema sarà attivo entro il 2007 e verrà utilizzato dalle forze di polizia per identificare immediatamente i cittadini, grazie all'ausilio di un apposito software interfacciato con l'archivio digitale biometrico nazionale. Il sistema potrà essere integrato direttamente all'interno delle stazioni della metropolitana londinese, dove la concentrazione di telecamere di sorveglianza è più alta, così da fornire alle autorità un utile supporto all'attività antiterroristica ed anticriminalità[15].

I vantaggi apportati dall’utilizzo delle tecnologie biometriche in ambito aeroportuale sono evidenti. Ad esempio, se la biometria è applicata al controllo dei frequent flyer, il personale preposto al controllo dei passeggeri può concentrarsi sugli altri viaggiatori, aumentando, così, il livello di sicurezza dell’aeroporto e riducendo il tempo di attesa dei frequent flyer, che passa dagli abituali 60/90 minuti a poche decine di secondi.

Inoltre, per quanto riguarda il controllo di frontiera, nel 1998 negli Stati Uniti è stato adottato un visto biometrico (impronte digitali) per i lavoratori pendolari messicani. Obbligatorio a partire dal 2001, il documento, noto come “Laser VISA”, consente il passaggio della frontiera meridionale tra Stati Uniti e Messico e nei principali aeroporti con destinazioni provenienti dal Messico.

Inoltre, nel 2000 negli Stati Uniti è nato il progetto US-VISIT (United States Visitor and Immigrant Status Indicator Technology), un programma del Department of Homeland Security (DHS), volto a proteggere il paese dagli attacchi terroristici attraverso il rafforzamento della sicurezza di frontiera[8]. L'identità dei visitatori in entrata ed in uscita dal paese viene confrontata con i dati biometrici (le impronte digitali del dito indice di entrambe le mani ed una fotografia digitale) prelevati al momento del rilascio del visto.

Figura 8 - Controllo di frontiera

Dal Gennaio 2004, il progetto US-VISIT ha coinvolto oltre 44 milioni di visitatori tra i quali sono stati individuati ed arrestati circa 1000 individui con precedenti penali o per violazioni alle leggi di immigrazione.

Il sistema è destinato a coprire circa 11000 km del confine con il Messico e con il Canada ed include il controllo di aeroporti, di porti e di zone di confine nelle quali transitano oltre 450 milioni di persone l’anno. Attualmente, sono state installate postazioni biometriche di controllo in 154 dei 170 punti di accesso al paese.

Inoltre, il DHS prevede l’estensione dei controlli biometrici mediante la scansione di tutte e dieci le impronte digitali, con una spesa decennale complessiva stimata in 10 miliardi di dollari. Entro il 2008 tali misure coinvolgeranno tutti i cittadini statunitensi ai quali, nel 2006, è iniziata la distribuzione dei passaporti biometrici. Infatti, le carte di identità biometriche saranno necessarie per viaggiare in aereo, per aprire conti bancari, per riscuotere contributi previdenziali e per accedere a qualsiasi servizio governativo[11].

Un altro esempio di applicazione della biometria al controllo di frontiera riguarda Israele dove, nel 2003, è stato adottato il programma Basel. Tale progetto prevede l’utilizzo di un sistema biometrico multimodale (geometria della mano, volto ed impronte digitali) al fine di rendere più rapidi e sicuri i controlli di frontiera per i circa 50.000 lavoratori palestinesi che ogni giorno entrano in Israele da Gaza.

Infine, per quanto riguarda l’Italia, nel 2003 nell’aeroporto romano di Fiumicino è stato sperimentato il riconoscimento del volto dei dipendenti aeroportuali per l’accesso al Terminal A. Per quattro mesi il sistema è stato utilizzato da circa 3.300 operatori aeroportuali, i cui dati biometrici sono stati memorizzati su una smart card. Questo progetto ha rappresentato il primo test su larga scala compiuto in un aeroporto italiano. Inoltre, anche l'aeroporto di Milano-Malpensa ha adottato un sistema biometrico (impronte digitali) presso il cargo City Terminal 1 per il controllo dell’accesso al magazzino, consentito solo ai 280 dipendenti. Anche in questo caso il template è memorizzato in modo criptato su smart card, così da da rispettare la normativa vigente sulla privacy[8].

1.5.2.1.3. Documenti di identità

Nel Maggio del 2003 l’International Civil Aviation Organization (ICAO) ha proposto l’utilizzo di caratteristiche biometriche nei passaporti ed in altri documenti di viaggio con l’obiettivo di aumentare il livello di sicurezza contro i furti di identità. In particolare, la risoluzione di New Orleans, elaborata dall’ICAO/New Technology Working Group, ha indicato nella fotografia digitale l’elemento di interoperabilità globale per la conferma dell’identità. La stessa risoluzione e le successive indicazioni dell’ICAO hanno indicato nelle impronte digitali e nell’iride due ulteriori elementi biometrici da affiancare, in modo opzionale, al volto. Inoltre, recenti indicazioni della Commissione Europea indicano le impronte digitali quale ulteriore identificativo biometrico, obbligatorio.

In conformità a tali indicazioni, numerosi paesi hanno adottato documenti di identità dotati di identificativi biometrici. Ad esempio, nel Marzo del 2006 il parlamento britannico ha approvato l’introduzione della carta d'identità elettronica, fornita di impronte digitali e di foto dell'iride ed obbligatoria, a partire dal 2010, per tutti i cittadini britannici. I dati biometrici rilevati e registrati sono contenuti all'interno di un database nazionale, simile a quello in funzione negli Stati Uniti[15].

Un altro esempio di applicazione della biometria ai documenti è rappresentato dal programma INSPASS, avviato dagli Stati Uniti nel 1993 e basato sull’introduzione di un permesso di soggiorno con identificativo biometrico (geometria della mano). Questo programma, non più manutenuto da alcuni anni, ha permesso a circa 15.000 passeggeri, in arrivo nei più importanti aeroporti degli Stati Uniti, di evitare i meticolosi controlli di immigrazione.

Un’altra sperimentazione è avvenuta in Canada dove, nel 2002, è stato adottato un permesso di soggiorno biometrico, la Permanent Resident Card. Nel 2004 anche in Senegal è stata introdotta una carta elettronica in sostituzione del libretto di risparmio al portatore dei lavoratori stagionali delle Associazioni Cotoniere e dei pensionati. La carta contiene le informazioni anagrafiche, la fotografia, la firma e le impronte digitali di due dita.

Nel 1999 in Malesia è stata adottata una carta di identità multiservizi (MyKad) contenente le impronte digitali e le caratteristiche dell’iride. La carta èin grado di abilitare l’utente sia ad applicazioni private (carta di pagamento), che istituzionali (carta di identità, patente di guida, passaporto, carta dei servizi sanitari, carta di accesso ai servizi della Pubblica Amministrazione).

Nel 1997 in Sud Africa sono state introdotte carte d’identità biometriche (impronte digitali) ed è stato costituito un database denominato Home Affairs National Identification System (HANIS), contenente le impronte digitali di oltre 43 milioni di cittadini.

Nel 2002 anche in Australia ed in Perù sono stati adottati passaporti elettronici dotati di identificativi biometrici (riconoscimento del volto).

Inoltre, a seguito degli attacchi terroristici che hanno colpito Londra il 7 luglio 2005, la Francia ha dichiarato che saranno accelerati i tempi per l'introduzione dei visti contenenti dati biometrici (impronte digitali e scansione dell'iride), disponibili entro la fine del 2007, con l’obiettivo di prevenire il terrorismo e l'immigrazione clandestina[22].

Per quanto riguarda l’Italia, nel 2006 è iniziata la distribuzione del passaporto biometrico, contenente l’immagine digitale del volto e le impronte digitali del dito indice di entrambe le mani[8,22]. Inoltre, gli identificativi biometrici sono stati applicati anche alla carta d’identità elettronica, che contiene la fotografia, la firma, il template e l’immagine dell’impronta digitale del titolare.

La necessità di una carta elettronica è stata sollevata da parte dell’esercito per fornire alla Commissione Governativa “Mandelli” i dati anagrafici e sanitari del personale nei Balcani. Quindi, la Difesa ha adottato una Carta Multiservizi