La comunicazione wireless e lo standard

802.11

1.1 Le reti ad-hoc

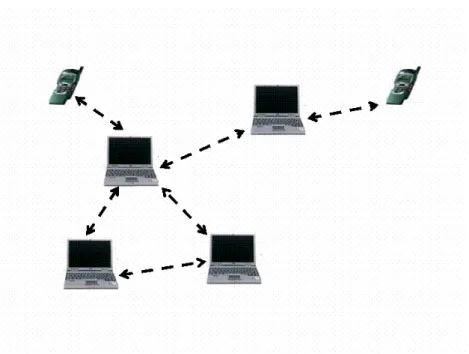

In genere la definizione che si dà per le Mobile Ad hoc NETwork (MANET) è quella di un gruppo di apparati wireless che possono connettersi tra loro senza una amministrazione centralizzata né un’infrastruttura preesistente. Si tratta, quindi, di reti che non sono preconfigurate, ma si formano per la sola presenza dei vari dispositivi in un dato territorio. Questi apparati possono essere personali o montati su veicoli; avendo perciò la possibilità di muoversi più o meno liberamente tendono a creare tipologie di rete che cambiano molto rapidamente. Ogni dispositivo si configura come un nodo della rete, capace di far rimbalzare automaticamente le informazioni verso un altro nodo che si trova piú vicino alla destinazione prescelta.

Si pensi dunque alla possibilità di collegare fra loro un telefono cellulare, un palmare, un computer, ma anche un elettrodomestico o un’automobile (e, più in generale, tutto ciò che sia dotato di un’interfaccia radio) e, soprattutto, di far rimbalzare una comunicazione in modo da mettere in contatto, con una serie di salti, ad esempio due cellulari senza che ci sia bisogno di utilizzare un operatore di telefonia mobile. Questo è lo scenario su cui molti centri di ricerca internazionale stanno lavorando, una tecnologia (un insieme di tecnologie) che va sotto il nome di multi hop ad hoc network (letteralmente multi-salto). Il principio teorico alla base di questo tipo di rete è che ogni nodo, per far arrivare le informazioni (voce o dati) all'interlocutore prescelto, invece di instaurare la comunicazione facendo un balzo fino a un'antenna (come avviene nella telefonia cellulare), sfrutta gli altri dispositivi presenti nell'area attraverso una serie di piccoli salti che necessitano meno energia e dovrebbero garantire una maggiore affidabilità.Se uno dei nodi "cade", perché ad esempio gli si sono scaricate le batterie, il proprietario ha deciso di spegnerlo o si è spostato in una zona troppo lontana per essere sfruttato in maniera efficiente, la rete è capace di riconfigurarsi e cercare comunque una via per far comunicare tra loro i vari nodi.

Figura 1.1 Una tipica connessione ad-hoc

1.2 I vantaggi, le applicazioni e i limiti delle

MANET

A prescindere dalla loro origine, non c'è dubbio che le reti ad hoc rappresentano una rivoluzione nel modo in cui si sono pensate in questi anni le reti: invece di avere dei sistemi centralizzati che si preoccupano di raccogliere, trasportare e portare a destinazione le informazioni, siamo di fronte a una rete distribuita formata da nodi paritetici che si auto-organizzano

in modo da creare un sistema efficiente di comunicazione. Appare evidente allora che con questo tipo di architettura si ha la possibilità di implementare delle reti senza dover investire capitali per la realizzazione di complicate e costose infrastrutture, creando sistemi di comunicazione in maniera semplice e immediata utilizzabili in ogni situazione e in posti difficilmente raggiungibili dalle reti strutturate. Per la loro natura, di conseguenza, le ad reti hoc sono la soluzione ideale in tutte quei casi in cui le infrastrutture di comunicazione esistenti non sono disponibili, non sono affidabili o, più semplicemente, sono troppo costose da utilizzare. Un ambito di sviluppo è ad esempio quello aziendale, in cui i dipendenti di un’azienda che sceglie di installare una WLAN, possono accedere costantemente al server aziendale e ad Internet da qualsiasi reparto (si pensi ad esempio ad una grossa azienda), senza doversi preoccupare di avere a disposizione una porta di rete. È anche possibile creare reti temporanee: oggi sempre più aziende utilizzano aree di lavoro comuni per dipendenti o consulenti esterni che sono presenti in ufficio solo occasionalmente (aree hot-desking) e che hanno la necessità di lavorare in gruppo. Le stesse installazioni temporanee possono essere fatte in sale che ospitano convegni e riunioni. Un altro possibile impiego è negli ospedali: medici e infermieri mediante notebook o dispositivi palmari possono controllare la cartella clinica di un paziente dal posto letto. Le WLAN trovano applicazione anche nella didattica: basti pensare che gli studenti possono accedere ad Internet o all’Intranet della facoltà per consultare i cataloghi delle biblioteche da qualsiasi punto di un campus universitario. La praticità delle WLAN può esser sfuttatata anche per collegare in casa palmari, lettori DVD, impianti hi-fi e così via. Allo stesso modo possono essere raggiunti i dispositivi di telecontrollo montati in determinate aree delle ville o di edifici che necessitano di sorveglianza. Un settore che appare molto

interessato allo sviluppo di questo tipo di reti, è quello degli interventi di protezione civile in caso di disastri. Le tragiche esperienze in questi ultimi anni hanno infatti dimostrato che in caso di disastro naturale o di atto terroristico le reti di comunicazione crollano o sono fortemente congestionate e risulta difficile per i soccorritori coordinare efficacemente gli interventi[6]. Un’ultima, ma importantissima area in cui si stanno sviluppando nuove tecnologie legate alle reti ad hoc, è quella delle reti di sensori, utili nel monitoraggio di varia natura su zone piú o meno estese.

Dietro la flessibilità e convenienza di una rete ad-hoc ci sono però una serie di limitazioni e problemi, qui sotto li troviamo elencati ed in seguito saranno descritti in dettaglio con particolare attenzione alle soluzioni adottate dallo standard 802.11. Alcuni sono svantaggi comuni alle reti senza fili:

Asimmetria e tempo-varianza del canale

I segnali radio ad alta frequenza sono soggetti al “multi-path fading”, cioè vengono ricevute repliche di diversa potenza e con diversi ritardi del segnale ottenute da cammini differenti.

Scarsa affidabilità ed elevata Bit Error Rate

Dovute all’elevata rumorosità del mezzo radio e all’interferenze aggiuntive di dispositivi come cordless e forni a microonde che lavorano alle frequenze spesso utilizzate dagli standard WLAN.

Sicurezza

La vulnerabilità del mezzo radio, accessibile da chiunque sia nella zona di copertura del trasmettitore, comporta un’estrema facilità di interagire con la rete e di intercettare le informazioni in transito o la possibilità di portare

attacchi “Denial of service”, disturbando il segnale al livello fisico. Per questo c’è la necessità della crittografia nei messaggi. Inoltre le MANET presentano problemi di sicurezza aggiuntiva dovuti alla loro natura di sistemi aperti e collaborativi.

Altri sono legati propriamente alla struttura ad-hoc come specificato in [7]:

Amministrazione della rete distribuita nei vari nodi

Le stazioni devono essere efficacemente messe al corrente dello stato di occupazione del canale, altrimenti le conseguenti collisioni abbassano notevolmente le prestazioni della rete sia in termini di throughput che nello spreco di energia inerente ad un vano tentativo di trasmissione).

Accesso al mezzo

Gli standard delle reti locali wireless sono stati disegnati come estensione dell’Ethernet applicato alle WLAN. Sono quindi le stesse le modalità con cui vengono trasmessi i pacchetti sulla rete. Se una “stazione” ha pacchetti da inviare ad una seconda “stazione”, prima “ascolta”, per vedere se qualcun altro sta trasmettendo, e quindi trasmette il suo pacchetto. In questa modalità si assume che ogni stazione sia in grado di “sentire” tutte le altre stazioni della rete. Nella applicazioni wireless, accade che uno o più nodi non sono in grado di “sentire” tutti gli altri. Per esempio, in figura 1.1, A non è in grado di vedere E e quindi potrebbe decidere di trasmettere contemporaneamente (fenomeno dei terminali nascosti).

I dispositivi in comunicazione, spesso mobili, non sono in direttà visibilità radio, ciò necessita il passaggio dei dati ai nodi intermedi, creando il problema della gestione dell’istradamento multi-salto.

Repentini cambi di topologia

Dovuti ai nodi mobili, e alle frequenti attivazioni e cadute di link mono/bi direzionali, essi portano a continue modifiche delle rotte e a frequenti partizioni della rete.

Varia natura dei partecipanti alla rete ad-hoc

L’eterogeneità dei dispositivi connessi, in termini di hardware e software, produce una variazione nelle capacità di elaborazione.

Le batterie dei portatili hanno una durata finita e limitano i servizi e le applicazioni supportate da ciascun nodo. Ciò è più sentito se ogni nodo è allo stesso tempo router ed end-system e deve quindi svolgere più funzioni.

Inoltre c’è l’esigenza di ridefinire uno stack protocollare che si adatti alle peculiarità delle reti wireless ad-hoc, non essendo più valida la netta distinzione delle competenze dei livelli ISO/OSI (protocolli come UDP e TCP essendo ottimizzati per reti su cavo reagiscono male in questo nuovo contesto).

1.3 La tecnologia WLAN

Le WLAN, come visto nell’introduzione, sono una categoria particolare e ben definita di reti wireless e si pongono come alternativa o estensione alle tradizionali LAN cablate. Esse coniugano i vantaggi del networking (condivisione di risorse, comunicazione,…) con quelli delle tecnologie wireless. I possibili vantaggi offerti da una WLAN sono inerenti a :

.

Connettività senza fili: si eliminano i fastidiosi grovigli di cavi e le

postazioni di lavoro non sono vincolate alla presenza di un punto di accesso fisico alla rete.

Installazione veloce e flessibile: non è necessario stendere cavi attraverso

pareti, soffitti e canaline. Questo rende le WLAN particolarmente adatte per installazioni “temporanee” (mostre, fiere, congressi, situazioni di emergenza, gruppi di lavoro).

Costi di gestione ridotti: le riduzioni di costo sono legate sia alla drastica

riduzione dell’entità dei cablaggi, sia alla migliore gestione degli impianti (manutenzioni, aggiornamenti tecnologici, spostamenti e variazioni degli accessi ecc.), che risulta assai semplificata e non richiede più virtualmente alcun intervento “in loco”.

Scalabilità: è possibile aggiungere in ogni momento un nuovo utente senza

la necessità di un punto di accesso fisico alla rete, semplicemente dotandolo di una scheda di rete wireless. Infatti, i dispositivi si connettono

automaticamente ogni volta che essi vengono attivati all’interno dell’area di copertura.

Oltre alla topologia ad hoc è possibile adoperare anche la modalità composta da nodi mobili comunicanti tra loro attraverso un’ infrastruttura: le stazioni radio base, chiamate access point (AP), sono apparecchiature che permettono la connessione della rete wireless ad una rete di tipo wired (per esempio una rete Ethernet); i ripetitori di segnale, che non sono altro delle antenne (sia omni-direzionali che direttive), che estendono la rete wireless in una certa direzione minimizzando le relative interferenze. L’area di copertura di un AP viene chiamata cella ed utilizza un canale diverso da quello usato dalle celle vicine per evitare interferenza. Ogni stazione è registrata all’access point avente l’energia del segnale maggiore (non è detto che sia quello più vicino). Quando il nodo si muove e raggiunge un’altra cella, per evitare la perdita di dati e quindi la connessione alla rete, viene eseguito il processo di hand-over, cioè la registrazione al nuovo AP proprietario della cella ed il trasferimento dei dati scambiati dal vecchio access point a quello nuovo.

Le tecnologie di punta nel panorama “senza fili” sono rappresentate senza dubbio dallo standard IEEE 802.11, che sfrutta le due bande ISM a 2.4 e 5 GHz, garantendo varie velocità trasmissive. La prima versione dello standard base è stata pubblicata nel giugno 1997, e ad oggi, in seguito a numerosi emendamenti, si dispone di una la famiglia di varianti IEEE 802.11.

Il successo su larga scala di questo standard (le cifre parlano [8] di piú del 10% dei PC nel 2002 e del 31% nel 2004 dotati di hardware IEEE 802.11b, si prevedono nel 2007 il 68% dei PC con schede 802.11b integrate) è dovuto principalmente alla grande disponibilità di prodotti a prezzi contenuti e alle

velocità di trasmissione soddisfacenti. Nei paragrafi seguenti viene descritta questa architettura in modo più dettagliato.

L’altra famiglia di tecnologie per WLAN è stata tandrdizzata nel 1996 dall’ETSI e va sotto il nome di HIPERLAN (high performance radio local

area network) [9], è la teconologia LAN wireless più

sofisticata in assoluto che sia stata definita fino ad oggi.

Lo standard è stato sviluppato nel quadro di uno sforzo chiamato Broadband Radio Access Network (BRAN) ed è stato promossa da un gruppo industriale chiamato HiperLAN Global Forum. La prima versione Hiperlan/1 non ha riscosso molto successo principalmente a causa dell’utilizzo di un protocollo connection-less per l’accesso al mezzo. Il suo successore, Hiperlan/2, opera nella banda dei 5 GHz con un data date fino a 54 Mbps, e utilizza un protocollo connection-oriented. Purtroppo anche questa versione non ha incontrato grande successo, schiacciata dallo standard 802.11.

Per questo motivo rimane solo un interessante studio a sfondo teorico, anche se ne esistono delle realizzazioni in testbed all’interno principalmente di progetti di comunità europea. Analogamente all’802.11, come vedremo in seguito, gli standard della famiglia HIPERLAN coprono i livelli OSI 1 e 2 (physical e datalink). La funzionalità più attraente dello schema Hiperlan/2 è l'elevata velocità di trasmissione con un thrughput continuo per le applicazioni di 20 Mbps. Un' altra caratteristica chiave è il supporto per la qualita del servizio (QoS), indispensabile per trasmissioni video e voce. Potendo trasportare frame Ethernet, celle ATM, e pacchetti IP, questo schema opera come un’estensione omogenea diu altre reti, consentendo ai nodi di una rete cablata di vedere i nodi HIPERLAN come altri nodi della loro rete. Questo standard supporta solo la tipologia ad infrastruttura, con AP che viene attraversato da tutto il traffico.

E’ prevista anche la connessione diretta fra i vari nodi, ma è sempre coordinata dall’AP (ecco perché non si parla di ad hoc puro).

Nel campo invece delle comunicazioni radio “short-range” fra PC portatili, cellulari e vari accessori, si è sviluppata la tecnologia Bluetooth[10, 11]. Il Bluetooth Special Interest Group (SIG), a cui hanno aderito migliaia di compagnie, ha creato uno standard de-facto per Personal Area Network, che si è aggiudicato una buona quota di mercato. I dispositivi elettronici con Bluetooth integrato sono oggi innumerevoli e permettono lo scambio di dati a distanze di una decina di metri.

Questa tecnolgia sfrutta la banda ISM a 2,4 GHz, applica la tecnica del frequency hopping per trasmettere i dati (tecnica che permette di ottenere la modulazione a spettro espanso, spiegata in seguito nel livello fisico dell’802.11), e le stazioni accedono al mezzo con un meccanismo di polling. Una stazione funge da Master e decide chi fra gli Slave debba trasmettere il singolo pacchetto. Le unità che condividono il canale, sincronizzate dal Master stesso, formano la piconet, blocco fondamentale della rete Bluetooth. Possono partecipare contemporaneamente fino a sette Slave, che hanno ha disposizione tre canali per voce (a 64 Kbps), un canale dati asimmetrico (di 723 Kbps) ed uno simmetrico (a 433 Kbps). Una piconet rappresenta una rete ad hoc “single-hop”, l’interconnessione di piconet porta alla formazione di reti Bluetooth ad hoc multi hop, chiamate scatternet.

1.4 Lo standard 802.11, le varie versioni e le

prospettive

Lo standard IEEE 802.11 fornisce le specifiche per l’accesso al mezzo wireless per una rete di tipo LAN. E’ dunque uno standard che si occupa soltanto dei primi due strati della pila OSI: il livello fisico (PHY) e il livello “data link”, quest’ultimo limitatamente al sottolivello MAC (Medium Access

Control)1.

A livello fisico sono previsti due metodi di utilizzo delle frequenze radio in banda ISM, Direct Sequence Spread Spectrum (DSSS), e Frequency Hopping Spread Spectrum (FHSS) ed un metodo basato sull’infrarosso (DFIR). A livello MAC lo standard usa una variante del Carrier Sensing Multiple Access (CSMA) definita come “CSMA with Collision Avoidance” (CSMA/CA). La maggior parte dei dispositivi wireless per questioni fisiche e d’implementazione, vengono costruiti in modo che possano lavorare solo in modalità half-duplex. Questo significa che non sono in grado di trasmettere e ricevere contemporaneamente. Ad esempio risulta impossibile per un dispositivo che sta trasmettendo rilevare una collisione. Questo è uno dei fattori vincolanti che condiziona maggiormente la progettazione di protocolli MAC per reti wireless. Sempre per questo motivo, in questa classe di protocolli si definiscono meccanismi di “Collision Avoidance”, visto che i tradizionali sistemi di “Collision Detection” usati dalle reti su filo non sono

1 Nell’architettura di rete wireless, il livello data link è diviso in due: il

sottolivello MAC (compreso nello standard), con interfaccia verso lo strato fisico, e il sottolivello LLC (Logical Link Control, non specificato

applicabili. Pertanto si cerca di adottare delle tecniche rivolte a prevenire le collisioni, diminuendo la probabilità delle loro occorrenza a priori. La versione base dello standard (1997) stabilisce di trasmettere ad 1 Mbps con l’uso del metodo Frequency Hopping (con l’opzione di arrivare fino a 2 Mbps) e ad 1 e 2 Mbps nel caso si usi Direct Sequence. Sono inoltre specificati servizi di multicast e broadcast, servizi di gestione della rete e servizi di registrazione e autenticazione. Dato che le LAN Ethernet allora erano capaci di arrivare a 10 Mbps ed i primi prodotti erano costosi, ebbe un successo limitato. Due anni dopo, lo standard originale si è evoluto lungo due percorsi. La specifica 802.11b ha portato i flussi di dati a 11 Mbps, mantenendo la compatibilità con l’originale ed ha inserito due schemi di codificazione più efficienti, per raggiungere gli 11 Mbps, conosciuti come Complimentary Code Keying (CCK) e Packet Binary Convolutional Code (PBCC) con High Rate-Direct Sequence SS che è un’estensione della DSSS[12].Il secondo ramo è stato indicato come 802.11a; si è sviluppato in una fascia di frequenza differente, 5.2 GHz (U-NII, libera solo in Nord America) ed è stato specificato per portare i flussi di dati fino ad un massimo di 54 Mbps. Diversamente da 802.11b, che è un “single carrier system”,

802.11a ha utilizzato una tecnica di modulazione multi portante conosciuta

come orthogonal frequency division multiplexing (OFDM). Utilizzando lo spettro dei 5.2 GHz, l’802.11a non è interoperabile né con 802.11b né con la versione iniziale. Nel luglio del 2000, è stato formato un gruppo di lavoro per esplorare la possibilità di estendere l’802.11b a più alte velocità trasmissive nella fascia dei 2,4 GHz. Questo gruppo ha portato alla definizione dell’802.11g [13]: OFDM è resa una tecnologia obbligatoria per raggiungere le velocità dell’ 802.11a, ma è richiesto anche il supporto obbligatorio delle modalità 802.11b ed sono offerti i modi facoltativi di CCK-OFDM e di

PBCC. Questo compromesso offre un collegamento fra 802.11a e 802.11b, mezzi diretti per sviluppare i veri prodotti “multimode” per WLAN. L’ 802.11g realizza i flussi di dati di 54 Mbps dell’ 802.11a nella fascia dei 2.4 GHz, quindi il nuovo standard IEEE 802.11g è compatibile con le apparecchiature esistenti 802.11b. Accanto a questi si sono formati di recente numerosi altri gruppi di lavoro, che studiano varianti su diversi aspetti dello standard. Fra le proposte più interessanti, ci sono quelle per la versione

802.11e, che definisce le caratteristiche del sottostrato MAC in modo da

migliorare la QoS, e l’802.11i, che si propone di migliorare la sicurezza del MAC, sia per l’autenticazione dell’utente che per la privacy.

Lo standard 802.11 fornisce una lunga serie di definizioni sugli elementi dell’architettura, valide per le varie versioni, qui si riportano quelle fondamentali :

Basic Service Set (BSS): è l’area, coperta da un Access Point, in cui avviene

la comunicazione diretta fra le stazioni; una stazione che esce dal BSS, o cella, deve appoggiarsi ad un altro AP.

Indipendent BSS: è la configurazione (come quella in figura 1.1) di rete più

semplice realizzabile con dispositivi 802.11 è una rete ad hoc formata da almeno 2 apparati.

Distribution System (DS ): permette la conessione di piú BSS, può essere una

WLAN o una rete cablata e vi hanno accesso solo gli AP.

Extended Service Set (ESS): una BSS può a sua volta essere parte integrante

di una rete più ampia, la ESS; questa è formata da una serie di BSS interconnesse tra di loro tramite un DS. Dal punto di vista logico, la BSS e il DS utilizzano dei mezzi trasmissivi diversi: la BSS utilizza il wireless

L'architettura IEEE 802.11 è indipendente da un mezzo trasmissivo specifico e quindi il WM e il DSM possono anche essere uguali. In ogni caso le specifiche IEEE 802.11 coprono solo il WM. Le stazioni connesse al DS vengono dette access point (AP).

Portal : è un dispositivo che permette l'interconnessione tra una rete LAN

802.11 e un'altra rete 802.x. Questo concetto rappresenta una descrizione astratta di una parte delle funzionalità di un bridge. Anche se lo standard non lo richiede espressamente, la maggior parte delle installazioni riuniscono l'access point e il portal in un'unica entità fisica.

Il fatto che lo standard IEEE 802.11b non sia uno standard completo, ossia limitato a solo due livelli della pila OSI, ha fatto nascere diverse incompatibilità tra prodotti di diversi costruttori che, in generale, non sono in grado di interoperare; questa limitazione rappresenta un evidente freno alla diffusione dello standard e, pertanto, è stato deciso di adottare un marchio, denominato Wi-Fi, sotto l’egida della Wi-Fi Alliance, cui hanno già aderito molti costruttori. Wi-Fi Alliance [14] è un’associazione no profit, costituita nel 1999 con il nome provvisorio di WECA (Wireless Ethernet Compatibility

Alliance), che si propone come ente indipendente di certificazione della

interoperabilità dei prodotti WLAN basati sulle specifiche IEEE 802.11. Il successo di Wi-Fi Alliance può essere ben compreso sulla base del numero sempre maggiore di prodotti testati, a conferma del crescente interesse industriale attorno a queste tecnologie e al relativo mercato.Tutti i diversi

standard 802.11, “classico” e nelle versioni a e b condividono il livello MAC, che fornisce i medesimi servizi (autenticazione, de-autenticazione, privacy, assegnazione) indipendentemente dal livello fisico adottato.

1.5 I livelli e le funzioni dell’802.11

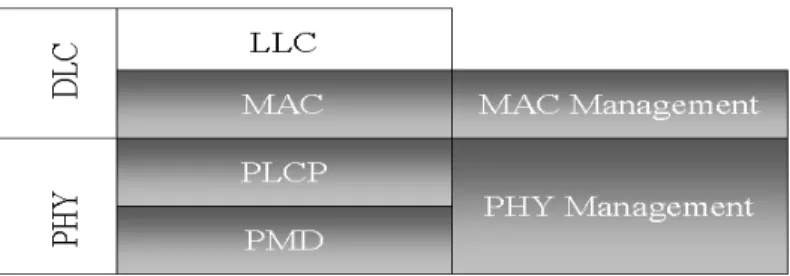

Come già prima accennato lo standard copre la porzione della pila OSI mostrata in figura 1.2, dove il livello MAC è in pratica il "cuore" di una WLAN 802.11: esso si serve del livello fisico (PHY), ed in particolare del Pysical Layer Convergence Protocol (PLCP) per le funzioni di rilevamento della portante (carrier sensing), trasmissione e ricezione dei frame 802.11. Il sottolivello Pysical Medium Dependent (PMD) si occupa invece delle modulazioni e la codifica da utilizzare per i dati. Per MAC Management si intende l’insieme di funzioni quali la sincronizzazione delle stazioni, l’ hand-over e la gestione del consumo energetico, mentre lo strato PHY Management è relativo ad azioni come la scelta del canale. In Station Management sono racchiuse le azioni per il coordinamento di tutte le funzioni di management.

Figura 1.2 Porzione della pila OSI coperta dallo standard 802.11

Prima di effettuare la trasmissione del frame, l’entità di livello MAC deve ottenere l’accesso al mezzo che può essere gestito mediante un metodo base chiamato Distributed Coordination Function (DCF), un protocollo Carrier

Sensing Multiple Access con prevenzione delle collisioni (CSMA/Collision

Avoidance). Il CSMA/CA in aggiunta al classico comportamento dei terminali che “sentono” il canale prima di trasmettere (CSMA), usa un algoritmo di backoff, in seguito descritto seguendo quanto detto in [15], affinché sia minima la probabilità che inizino a trasmettere due stazioni insieme.

Oltre al DCF l’802.11 prevede anche l’uso del Point Coordination Function (PCF), che è uno schema di accesso in cui un “coordinatore” determina la

stazione che ha diritto a trasmettere. Una tale gestione non può essere usata nella configurazione ad-hoc ma solo nella modalità con l’infrastruttura. Per questo motivo non ci occuperemo ulteriormente del PCF. Vengono implementati due meccanismi di ascolto del canale per determinare se il mezzo è libero o occupato: uno fisico realizzato, ovviamente, dal livello fisico e l’altro virtuale realizzato dal livello MAC. Quest’ultimo meccanismo è basato sulla prenotazione dell’utilizzo del canale, informazione contenuta nel campo “Duration” di tutti i frame. Il contenuto di questo campo annuncia a tutte le stazioni che la stazione mittente è intenta ad occupare il canale per un certo periodo di tempo. Il MAC legge i campi “Duration” di tutti i frame che riceve e memorizza questa informazione in un vettore, chiamato NAV (Network Allocation Vector).

Il NAV è un registro che contiene un timer inizializzato al valore contenuto nel campo “Duration” dell’ultimo frame ascoltato sul mezzo. Quando raggiunge il valore zero, la stazione può trasmettere (sempre che la rilevazione del livello fisico indichi che il canale è libero).

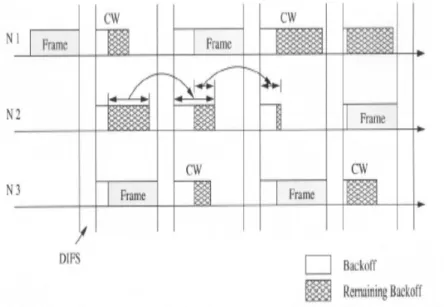

In figura 1.3 è evidenziato il meccanismo DCF. Una qualunque stazione che

vuole trasmettere, per prima cosa, deve verificare se un’altra stazione sta trasmettendo (Carrier Sensing). Se riconosce che il mezzo è libero, deve attendere che rimanga tale per un intervallo di tempo minimo (Distributed

InterFrame Space, DIFS), dopo il quale può iniziare la trasmissione. Se

invece rileva, subito o mentre scorre il DIFS, la presenza di trasmissioni, si mette in attesa. Quando il mezzo torna libero ininterrottamente per un DIFS, inizia una fase di contesa per l’accesso al mezzo; la stazione sceglie un’intervallo casuale (random backoff interval) al termine del quale, se il mezzo è ancora libero, inizia la trasmissione.

L' intervallo di backoff serve a ridurre la probabilità di collisione quando, alla fine di una trasmissione, ci sono molte stazioni in attesa che il mezzo si liberi. L’intervallo di backoff è scelto tenendo conto di un algoritmo definito “slotted binary exponetial backoff”. L’intervallo di backoff è un numero compreso fra 0 e CW-1, con CW (Contention Window) che assume inizialmente un valore minimo pari a CWmin, e poi viene raddoppiata ad ogni pacchetto che deve esser ri-trasmesso (da qui la crescita esponeziale), sino al valore massimo CWmax. In questo modo si allunga la finestra di contesa riducendo la probabilità di collisione nel caso di carico elevato della rete. I valori massimo e minimo della Contention Window, dipendono dal livello fisico adottato: ad esempio, CWmin e CWmax sono 16 e 1024 rispettivamente nel frequency hopping. Quando una stazione, in attesa che termini l' intervallo di backoff, sente che il mezzo non è più libero, congela il tempo di backoff rimasto. Quando poi rileva il mezzo libero per un tempo pari ad un DIFS, non sceglie un nuovo intervallo di attesa, ma termina il precedente. In figura 1.3 il nodo N1 non appena ha finito di trasmettere il frame, si mette in ascolto come gli altri, se rileva il canale libero per DIFS inizia il backoff, dopo di che chi ha la CW minore è abilitato alla trasmissione (N3). Si noti come nel terzo “round” le CW rimanenti di N1 ed N2 vengono riproposte, mentre N3 ne rigenera una a caso.

Figura 1.3 Il meccanismo DCF per l’accesso al canale

Le specifiche dello standard 802.11 definiscono gli intervalli temporali che devono essere rispettati tra la fine di un frame e l’inizio del successivo. L’Interframe Space (IFS) può assumere 4 diversi valori ed è in grado di gestire diverse priorità (la priorità aumenta al diminuire dell’ampiezza dell’intervallo):

• Short IFS (SIFS): è il tempo più piccolo che si lascia trascorrere tra due frame e rappresenta il livello di priorità più elevato.

• PCF IFS (PIFS): è l’interframe lasciato dalle stazioni che operano con una funzione di coordinazione centralizzata per ottenere l’accesso al mezzo. Questi frame hanno una priorità più elevata rispetto a quelli inviati mediante una funzione di coordinazione distribuita.

• DCF IFS (DIFS): è stato appena descritto.

• Extended IFS (EIFS): tempo minimo che deve intercorrere tra la trasmissione di un frame inviato da una stazione DCF e la sua ritrasmissione in seguito a un’errata ricezione (rilevata dalla checksum non corretta). Le relazioni tra i quattro tempi sopra esposti è: SIFS < PIFS < DIFS < EIFS

Il metodo base è reso più resistente alle perdite attraverso un meccanismo di riscontro: quando una stazione riceve una trasmissione corretta, attende un IFS di messaggio di controllo e poi invia un ACK indietro alla stazione trasmittente. Questo permette di scoprire facilmente e velocemente le trasmissioni che non sono andate a buon fine, ma non evita i problemi di collisione.

1.5.1 Il “virtual carrier sensing”

In ambiente wireless nascono dei problemi legati soprattutto alle soglie di potenza del segnale per cui una stazione è in grado di ricevere i dati. Viene definita infatti come range di trasmissione, l’area all’interno della quale posso ricevere correttamente i pacchetti mentre il range di “rilevamento della portante” si estende fino a dove sento le trasmissioni di una data stazione ma non è detto che le possa ricevere in modo corretto. Detto questo, un terminale

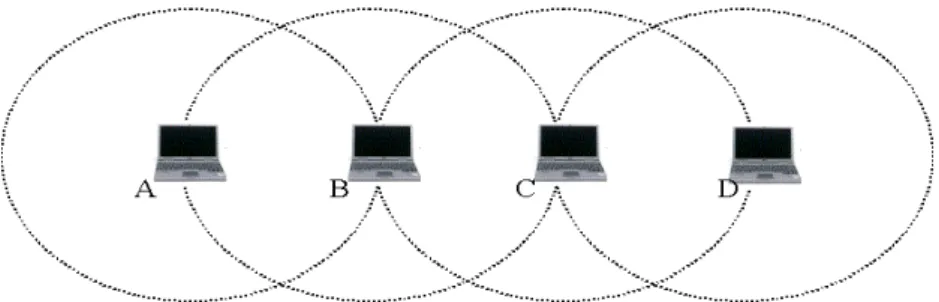

è nascosto se si trova nel range di “rilevamento della portante” del ricevitore ma non della stazione trasmittente. Riferendoci alla figura 1.4, ad esempio se fosse in corso una trasmissione da A a B, C non rilevandola, potrebbe iniziare ad inviare pacchetti a B aumentando la probabilità che le richieste dei due nodi nascosti, A e C, entrino in collisione. In relazione al fatto che una stazione è al corrente di tutto ciò che avviene nel range di “rilevamento della portante”, può sorgere il problema dei terminali esposti. Se ipotizziamo B e C destinatari di due trasmissioni distinte, rispettivamente da A e D, questi pur non essendo in competizione sperimenteranno delle interferenze perché si trovano l’uno nel range di rilevamento dell’altro.

Per diminuire l’impatto delle collisioni è stato affiancato al DCF un meccanismo virtual-carrier-sensing, basato su dei pacchetti di controllo, i Request To Send (RTS) e Clear To Send (CTS)[3]. Un nodo prima di iniziare a trasmettere dati invia un RTS (che ha dimensioni minori di pacchetti dati) in broadcast, contenente informazioni sulla destinazione che vorrebbe raggiungere e la durata della sua trasmissione. Il destinatario deciderà di accettare o meno mandando, sempre in broadcast, una CTS in caso non stia già scambiando dati con un altro dispositivo. Per evitare che durante i messaggi del meccanismo si entri nuovamente in una finestra di contesa, l’intervallo che separa RTS e CTS e l' invio dei dati dopo il CTS è più corto del DIFS; tale tempo è detto Short InterFrame Space (SIFS). I nodi che vedono gli RTS e i CTS aggiornano un Network Allocation Vector (NAV) che verrà decrementato per indicare poi l’istante per poter trasmettere.

1.6 Formato delle principali trame 802.11

Sono tre i tipi fondamentali di trame che usa lo standard: 1. Data Frame , usati per la trasmissione dei dati.

2. Control Frame, per il controllo dell’accesso al mezzo (esempio RTS, CTS e ACK)

3. Menagement Frame ovvero frame che vengono trasmessi allo stesso modo dei Data Frame per lo scambio di informazioni di controllo ma non sono passati ai livelli superiori dello stack (esempio i Beacon Frames)

Ciascun tipo di frame è poi suddiviso in differenti sottotipi, in base alla specifica funzione.

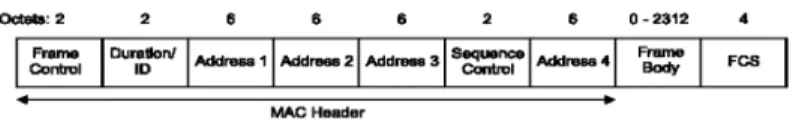

Lo standard IEEE 802.11 specifica il formato di tutti i campi delle trame MAC (MAC Protocol Data Unit, MPDU). Il frame MAC (figura 1.5) è formato da un header, un body di lunghezza variabile e un Frame Check Sequence di 32 bit (FCS). La sequenza di bit viene passata dall’entità MAC al PLCP (Physical Layer Convergence Protocol) a partire dal primo bit del campo Frame Control fino all’ultimo bit del campo FCS.

Fig 1.5 Frame MAC in particolare senza il preambolo del livello PHY

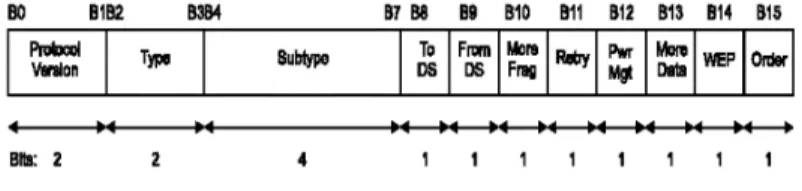

Il campo Frame Control contiene ultriori campi:

Protocol Version: Questo campo consiste di 2 bits che sono invarianti sia per

dimensione sia per posizionamento nelle successive versioni dello standard 802.11 e saranno utilizzati per riconoscere le future versioni quando queste saranno disponibili. Nella versione attualmente disponibile dello standard questo valore è fissato a 0.

Type e Subtype: Questi 6 bits definiscono il tipo e il sottotipo del frame nel

modo descritto in [2].

Gli 8 flag (da un bit) che seguono, quando impostati ad 1, hanno il seguente significato:

• Al DS - il frame è diretto al sistema di distribuzione • Dal DS - il frame proviene dal sistema di distribuzione

• Altri Frammenti - seguono frammenti appartenenti allo stesso frame

• Ripetizione - questo frammento è la ripetizione di un frammento precedentemente trasmesso

• Risparmio energia - al termine del frame l’interfaccia della stazione entrerà nella modalità di basso consumo

• Altri frame - il trasmettitore ah altri pacchetti per il ricevitore • Wep - il campo dati è stato crittografato con l’algoritmo Wired

Equivalent Privacy

• Ordinati - il frammento appartiene alla classe di servizio

StrictlyOrdered . Questa classe di funzionamento è definita per

utenti che non possono accettare cambi di ordinamento tra frames Unicast e frames Multicast.

Duration/ID

In messaggi di Power save Poll questo campo rappresenta l’identificativo della stazione. In tutti gli altri frame questo campo rappresenta il valore di durata usato per il calcolo del NAV

Campi di indirizzi

Un frame può contenere al più 4 indirizzi come definito dai campi ToDS e FromDS definiti nel campo Control:

Address-1: è sempre l’indirizzo del destinatario. Se ToDS è a 1 questo è

l’indirizzo dell’AP, mentre se è a 0 questo rappresenta l’indirizzo del destinatario finale.

Address-2: è sempre l’indirizzo di colui che effettua la trasmissione. Se

FronDS è a 1 questo è l’indirizzo dell’AP mentre se è a 0 è l’indirizzo della stazione.

Address-3: in molti casi è l’indirizzo mancante. Se un frame ha il campo

FromDS al valore 1 Address-3 rappresenta l’indirizzo della vera sorgente del frame. Se ToDS è invece a 1 il valore in questo campo identifica l’indirizzo di destinazione.

Address-4: è usato in casi particolari dove è presente un Distribution System

(la rete ad-hoc o con un AP) completamente wireless e il frame è stato trasmesso da un AP ad un altro. In questo caso sia ToDS sia FromDS sono a 1 così sia l’indirizzo di destinazione sia l’indirizzo della vera sorgente del frame sono mancanti.

Sequence Control

Questo campo è utilizzato per rappresentare l’ordine di differenti frammenti che appartengono ad uno stesso frame e di controllare la duplicazione dei pacchetti. È in realtà costituito da due sottocampi, Fragment Number e Sequence Number, che definiscono il frame e il numero del frammento nel frame.

CRC

Il CRC è un campo di 32 bit contenete un Cyclic Redundancy Check (CRC) a 32 bit.

I frame di tipo “Gestione” hanno un formato simile, ma, essendo confinati ad una singola cella, richiedono solo 3 indirizzi. I frame di “Controllo” sono ancora più brevi, richiedendo solo 1 o 2 indirizzi, e non contenendo i campi

Dati .

1.7 Il livello fisico dell’802.11

Lo standard IEEE 802.11, prevede tre diverse implementazioni del livello fisico (PHY) :

• IR : Infrarosso

• FHSS : Frequency Hopping Spread Spectrum (Radiofrequenza) • DSSS : Direct Sequence Spread Spectrum (Radiofrequenza)

Descriviamo in breve le implementazioni.

La tecnologia ottica utilizza la banda di frequenze al di sotto del visibile e al di sopra delle microonde definisce le Infrared (IR) LAN (300-428 GHz). Sono usati come emettitori, i diodi ad emissione (LED), mentre per i rivelatori, i fotodiodi PIN, alle lunghezze d’onda dell’infrarosso (850-950 nm). Questi dispositivi sono economici ma il fatto che i segnali a queste frequenze non possano oltrepassare corpi opachi fa si che l’utilizzo di reti che utilizzano questa tecnica siano limitate ad aree prive di ostacoli. D’altra parte però, questi segnali hanno la caratteristica di “rimbalzare” tra gli oggetti opachi (non gli attraversano) e quindi, con qualche accorgimento e con l’aiuto di amplificatori di segnale, si può coprire zone che non potrebbero essere raggiunte in maniera diretta. Dal punto di vista della sicurezza il sistema a raggi infrarossi è immune all'intercettazione di dati, poiché, non potendo oltrepassare i corpi, limita di molto la diffusione del segnale.Una peculiarità positiva di queste reti è la possibilità di raggiungere data-rate elevati poiché lo spettro dell’infrarosso è virtualmente illimitato

La tecnologia a radiofrequenze usa la banda ISM, che risulta particolarmente vantaggiosa perché non necessita di licenze.

Esistono diverse bande ISM, ma quella più affollata è senza dubbio il range di frequenze 2.4-2.4835 GHz, utilizzabile senza permessi in tutto il mondo e con componentistica a basso costo. Le radio frequenze vengono modulate con la tecnica Spread Spectrum, che consiste nel distribuire l' energia di un segnale a banda limitata su di una banda molto più ampia al fine di abbassarne notevolmente la densità spettrale di energia. L' idea è quella di ottenere un segnale con un livello energetico al di sotto di quello del rumore ambientale, che, come è noto, è costante e a banda pressoché illimitata, per renderlo non intercettabile. L’uso di tale modulazione è particolarmente importante perché il segnale non rimane stabile su una singola frequenza e quindi permette a piú utenti di operare simultaneamente, occupando la fascia per tutto il tempo assegnato su frequenze separate, compatibilmente con la larghezza di banda disponibile. Principalmente si adottano due metodi per ottenere un segnale a spettro espanso:

Direct Sequence, dove ogni singolo bit d'informazione del segnale originale

viene codificato con un codice rappresentato da una sequenza di bit detta "chipping code". Questo processo detto "spreading" espande il segnale su una banda più ampia di quella richiesta per la trasmissione e tale espansione è direttamente proporzionale al numero di bit che compongono il chipping

code. La sequenza di spreading è generata ad una velocità più alta rispetto al data rate del segnale informativo originale. Nel trasmettitore, il segnale

informativo viene combinato in qualche modo con il chipping code (di solito si compie una operazione di “OR Esclusivo” tra i due segnali). In seguito questa combinazione viene convertita in un simbolo che viene modulato e

trasmesso. Dal lato del ricevitore si effettua l'operazione inversa (detta

"De-spreading") per ottenere il segnale originario.

Frequency Hopping, consiste nel trasmettere il segnale usando una sequenza

pseudo casuale di frequenze radio, "saltando" di frequenza in frequenza ad intervalli di tempo fissati (ovvero con uno specifico "hop rate"). Dall'altro lato del canale, solo i ricevitori che conoscono la particolare sequenza di hopping del trasmettitore possono ricevere correttamente l'informazione.

Volendo fare un confronto tra le due tecniche possiamo osservare che : • I sistemi FH sono suscettibili al rumore durante un singolo "slot" ma

a lungo termine possono realizzare una comunicazione quasi senza errori poiché la comunicazione si sposta lungo tutta la banda. I sistemi FH sono più semplici di quelli DS nel senso che gli schemi di modulazione utilizzati sono più semplici e quindi richiedono una minore complessità dal lato del ricevitore. A fronte di questi aspetti positivi dei sistemi FH, osserviamo che il loro data rate massimo è condizionato dall'ampiezza dei canali e, sfruttando tutta la banda a loro disposizione, tendono a causare maggiori interferenze su altri sistemi.

• Il vantaggio principale dei sistemi DS è la possibilità di ottenere

data rate più alti rispetto ai sistemi FH usando schemi di

modulazione più complicati. Comunque, in generale, i metodi di modulazione usati nei dispositivi DS complicano la circuiteria dal lato del ricevitore.