UNIVERSITÀ DEGLI STUDI DI PISA

Facoltà di Ingegneria

Corso di Laurea in Ingegneria Elettronica

TESI DI LAUREA SPECIALISTICA

Progettazione di un trasmettitore

ultra-low-power per lo standard Zigbee in

tecnologia CMOS 90 nm

Relatori:

Prof. G. Iannaccone

Prof. B. Neri

Prof. S. Di Pascoli

Candidato:

Daniele Puntin

Anno accademico 2004/2005

Ringraziamenti

Giunto alla fine della mia avventura universitaria è doveroso ringraziare tutte le

persone che mi sono state vicine in questi sei anni.

Non riuscirei mai ad esprimere pienamente la gratitudine alla mia famiglia per

avermi costantemente sostenuto ed appoggiato nelle scelte fatte, per non avermi mai

fatto pesare la lontananza trasmettendomi, anzi, anche a grande distanza, quella

rassicurante serenità che ha sempre albergato nella nostra casa.

Ci tengo ringraziare tutti i miei fantastici zii dai quali ho ricevuto una straordinaria

e continua dimostrazione di affetto e generosità. Mi piace pensare di averli resi

orgogliosi ed entusiasti per quanto sono riuscito a realizzare.

La mia gratitudine va anche a tutti gli amici per i bei momenti trascorsi insieme, per

i mille discorsi fatti, per la solidarietà mostrata.

Un pensiero speciale lo rivolgo anche alla mia nonna: negli ultimi anni una sua foto

in bianco e nero sulla scrivania è bastata a tenere sempre acceso il ricordo di quel

mirabile esempio di amore, coraggio e dignità che lei ha rappresentato con la sua vita.

Tutta le persone che ho citato mi hanno generosamente regalato qualcosa ed hanno

contribuito a realizzare un mio sogno. La volontà e l’impegno con cui ho affrontato gli

studi sono ben poca cosa di fronte alla loro silenziosa ed indimenticabile lezione di

umanità.

INDICE DEGLI ARGOMENTI

Introduzione pag. 1

Capitolo 1: Standard IEEE 802.15.4 4

1.1 Caratteristiche generali 4

1.2 Tipologie di rete 5

1.3 Definizione dei layer 7

1.4 Funzionalitá 8

1.5 Trasferimento dei dati 9

1.5.1 Trasferimento dei dati verso il coordinatore 9 1.5.2 Trasferimento dei dati dal coordinatore 10

1.6 Struttura dei frame 11

1.7 Robustezza 13

1.7.1 CSMA-CA 14

1.7.2 Frame di acknowledgment 14

1.7.3 Verifica dei dati 14

1.8 Consumo di potenza 15

1.9 Sicurezza dei dati 15

1.10 Specifiche a livello fisico 16

1.10.1 Specifiche nella banda a 2.45GHz 17

1.10.2 Specifiche nella banda 868/915 MHz 19

1.10.3 Specifiche generali 21

1.11 Coesistenza 22

1.12 Analisi critica delle soluzioni adottate a livello fisico 25 1.12.1 Considerazioni sulla codifica dei dati 25 1.12.2 Considerazioni sulla tecnica di modulazione 28

Capitolo 2: Zigbee 40

2.1 Generalitá 40

2.2 Zigbee e Bluetooth a confronto 41

2.3 Il problema del “low power” 45

Capitolo 3: Analisi di chipset commerciali 48

3.1 Chipcom SmartRF CC2420 49

3.2 Ember EM2420 50

3.3 Freescale Semiconductor MC13192 50

3.4 Crossbow MICAz 51

3.5 Micros 52

Capitolo 4: Strumenti di progetto 54

4.1 Considerasioni sull’ambiente di simulazione 54

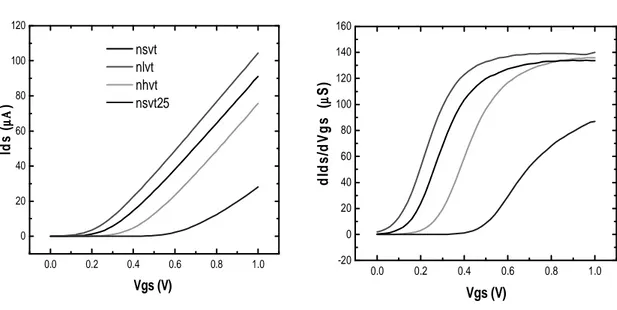

4.2 Considerazioni sulla tecnologia 55

Capitolo 5: Progettazione del trasmettitore 60

5.1 Specifiche 60

5.2 Architetture per trasmettitori wireless 61

5.3 Mixer in fase e quadratura 68

5.3.1 Mixer a celle di Gilbert 70

5.3.2 Mixer a legge quadratica 73

5.3.3 Mixer passivi 76

5.3.4 Mixer a MOSFET lineari 77

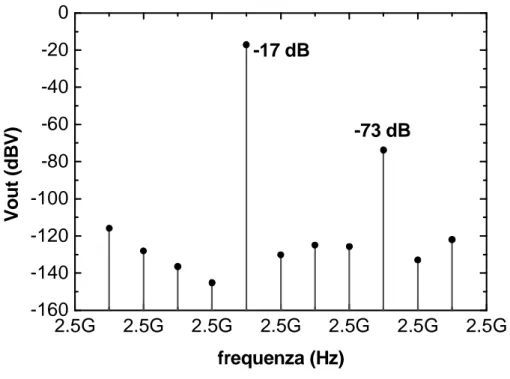

5.4 Progettazione del mixer 80

5.4.1 Approccio teorico 80

5.4.2 Caso reale 85

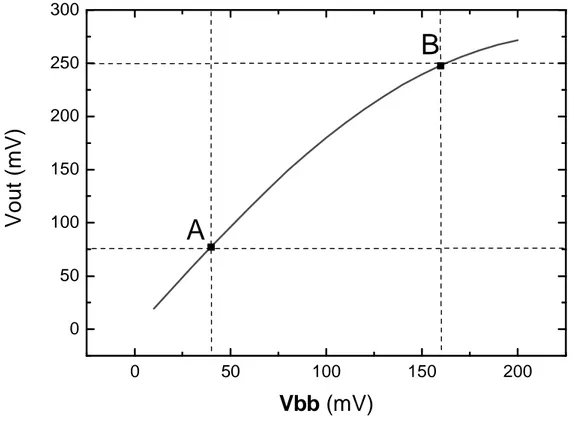

5.5 Progettazione del Power Amplifier 113 5.6 Progettazione dello stadio di guadagno a minimo consumo 130

5.6.1 Approccio teorico 130

5.6.2 Progettazione della catena di amplificazione 137

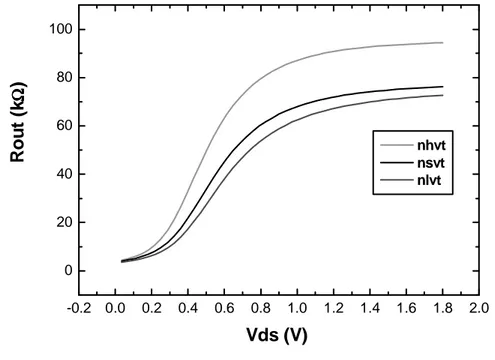

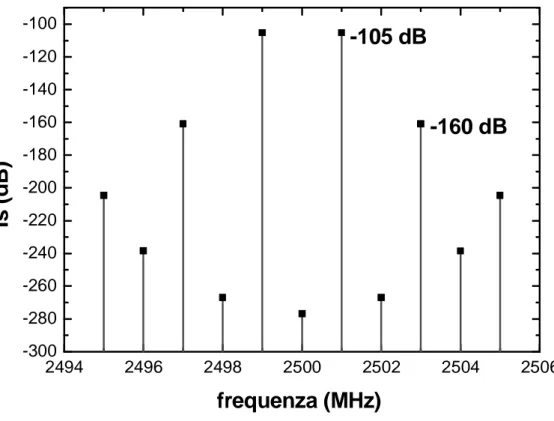

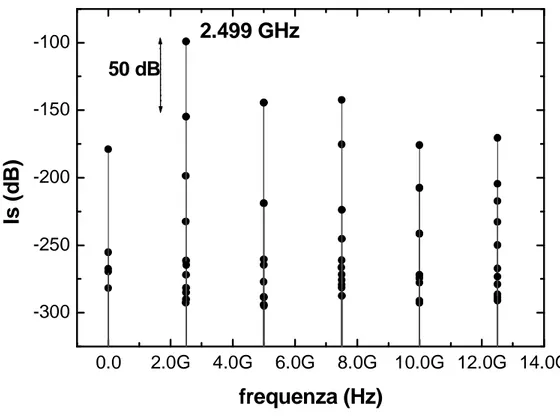

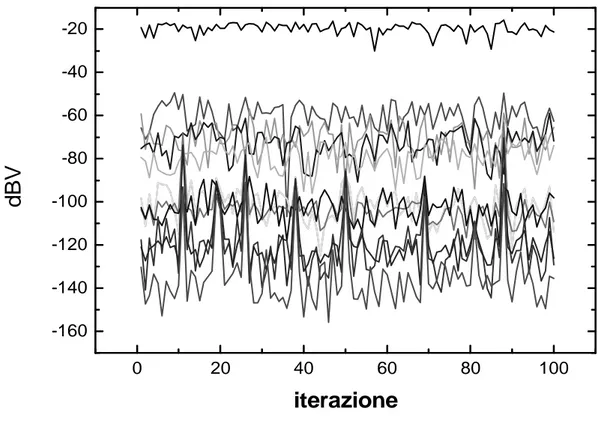

5.7 Simulazione del sistema complessivo 152

Conclusioni 157

Introduzione

Negli ultimi anni abbiamo assistito ad una crescente diffusione dei dispositivi a controllo remoto nella nostra vita di tutti i giorni. Fino a qualche tempo fa il telecomando ad infrarosso della televisione o dello stereo era l’unica applicazione del controllo a distanza presente nelle nostre case.

Attualmente, invece, si registra una proliferazione di periferiche senza fili in ambito lavorativo così come domestico. Per interagire con un numero sempre crescente di applicazioni di questo tipo, spesso collocate in una stessa regione operativa, si manifesta sempre più la necessità di un loro inserimento entro un’unica rete di comunicazione wireless gestibile attraverso un’unica interfaccia di controllo standard. Queste reti sono le “Home Area Network” (HAN) ed uno dei protocolli più promettenti con cui gestirle prende il nome di “Zigbee”.

L’introduzione di un innovazione nella tecnologia del controllo remoto è giustificata in parte dal numero sempre più alto di sistemi da controllare, in parte dall’inadeguatezza degli standard già esistenti ad alcune applicazioni come l’automazione ed il controllo di infrastrutture domestiche e commerciali, applicazioni per cui Zigbee risulta, invece, esplicitamente studiato nella sua formulazione. Se si prende come esempio il già citato infrarosso, con cui si può attualmente accendere la TV, aprire la porta del garage o il cancello, accendere le luci, ecc…, il problema di questo tipo di soluzioni è legato al fatto che supportano una comunicazione di tipo punto-punto, per cui si deve tipicamente disporre di tante unità di controllo quanti sono i dispositivi slave comandati. Inoltre una comunicazione IR necessita di essere a vista per la sua attuabilità, per cui gli ambienti domestici, tanto per restare in tema, risulterebbero difficilmente controllabili da un’unica postazione.

La realizzazione di una rete HAN a radiofrequenza risolve facilmente entrambi i problemi, in quanto non necessita di comunicazione a vista ed è gestibile nel suo complesso tramite un unico nodo coordinatore.

Quello di “Wireless Area Network” non è certo un concetto nuovo; al contrario risultano già ben consolidati e maturi degli standard come Wi-Fi o Bluetooth con cui è possibile attuare il trasferimento di informazione tra PC o altre periferiche collegate tra loro entro una stessa rete senza fili. Il problema, tuttavia, è legato al fatto che tali tecnologie non rispondono alle peculiari esigenze delle reti di sensori o attuatori. Dispositivi come i rivelatori di fumo o gli allarmi antifurto, tanto per citare dei sistemi largamente diffusi, trascorrono risaputamene gran parte del tempo in modalità “sleep”, attivandosi solo nel caso si verifichi un evento anomalo da segnalare. Una loro realizzazione wireless si fonda su due sostanziali imperativi: basso costo del nodo che li collega alla rete (basso rispetto a quello del sensore di rilevazione) e consumo di potenza estremamente ridotto. Tali tipi di applicazioni richiedono, inoltre, configurazioni potenzialmente complesse del network in maniera da garantire la copertura di superfici ambientali anche estese e di contro non presentano eccezionali pretese in termini di velocità di trasmissione dei dati, tenuto conto della natura “semplice” dell’informazione che deve essere trasferita.

Gli standard attuali supportano, prevalentemente, applicazioni ad alto data-rate per consentire il trasferimento efficiente di voce, video, immagini, file, ecc…, non risultando però ottimizzate per il basso consumo dei singoli nodi di rete. Di conseguenza, l’adozione di tali standard per le applicazioni di cui sopra costringerebbe l’utente ad una frequente sostituzione delle batterie a bordo di ciascun terminale, dati i pesanti protocolli che devono essere supportati; già questo, senza considerare le annesse problematiche di costo, rappresenterebbe un serio vincolo alla diffusione delle HAN.

La proliferazione del wireless anche in questa direzione si fonda, quindi, sulla disponibilità di un protocollo semplice e funzionale, nonché sulla progettazione elettronica dei nodi selettivamente orientata al basso consumo di potenza.

In questo lavoro di tesi vengono ripresi ed approfonditi tutti questi concetti. Nei primi due capitoli viene analizzata più in dettaglio la nuova tecnologia Zigbee e, più in particolare, lo standard IEEE 802.15.4 su cui essa si fonda; un notevole risalto viene dato al livello fisico del protocollo, non solo descritto ma anche in parte giustificato per alcune soluzioni adottate. Nel terzo capitolo vengono esaminate le architetture e le prestazioni esibite dai transceiver “Zigbee compliant” che si trovano attualmente in circolazione. Assieme alle specifiche definite nel livello fisico esse costituiscono il punto di partenza per la successiva attività di progettazione che ha riguardato lo

sviluppo di un trasmettitore low-power per standard Zigbee, e che è oggetto dei capitoli successivi.

Le conclusioni a cui si è giunti sono riportate alla fine del presente elaborato e lasciano intravedere prospettive di forte espansione del wireless anche per applicazioni molto comuni ma non contemplate dalle attuali tecnologie.

CAPITOLO 1: Standard IEEE 802.15.4

1.1 - CARATTERISTICHE GENERALI

Lo standard IEEE 802.15.4 [1] viene approvato nell’estate del 2003 e definisce il protocollo di interconnessione, tramite comunicazione radio, tra diversi dispositivi rientranti in una “Personal Area Network”. Le WPAN (Wireless PAN) vengono utilizzate per distribuire informazione su distanze relativamente brevi e senza cavi di collegamento; le connessioni effettuate attraverso le WPAN riguardano piccoli ambienti ed infrastrutture, il che favorisce lo sviluppo di soluzioni poco costose ed energeticamente efficienti per un’ampia gamma di applicazioni.

Lo standard definisce, più in particolare, le specifiche del livello fisico (PHY) e data-link (MAC) al fine di garantire una modalità di connessione wireless a basso data rate tra dispositivi fissi, portatili o mobili che necessitano di un basso consumo di potenza, ovvero lunga durata delle batterie a bordo, e che tipicamente lavorano in uno spazio operativo (POS: Personal Operating Space) dell’ordine di qualche decina di metri. Il data rate deve essere sufficientemente elevato in modo da consentire la connettività di periferiche interattive largamente diffuse, come ad esempio quelle per PC, ma nel contempo vi deve essere anche la possibilità di ridurlo fino ai livelli tipici richiesti da sensori ed applicazioni orientate al controllo ed all’automazione delle infrastrutture. Si perviene, quindi, ad una LR-WPAN (Low Rate WPAN), ovvero una rete di comunicazione semplice e a basso costo selettivamente orientata verso applicazioni a basso consumo ed a “throughput” (quantità di informazione da trasmettere in ciascuna transizione) non elevato, principalmente caratterizzata da:

• Data rate di 250 kb/s , 40 kb/s e 20 kb/s

• Operabilità in configurazione a stella o “peer-to-peer”

• 16 bit o 64 bit di indirizzo allocati

• Completa definizione del protocollo per il trasferimento dei dati

• Basso consumo di potenza

• Indicazione della qualità del canale

• 16 canali nella banda attorno a 2.45 GHz, 10 canali nella banda attorno a 915MHz, un canale ad 868MHz.

1.2 - TOPOLOGIE DI RETE

Una LR-WPAN può includere due diversi tipi di dispositivi: FFD (Full Function Device) e RFD (Reduced Function Device). Un dispositivo del primo tipo può operare all’interno della rete secondo tre modalità, funzionando da coordinatore della rete, da coordinatore semplice o, più tipicamente, da terminale di comunicazione. Un dispositivo FFD può dialogare con altri dispositivi di entrambe le categorie, mentre un RFD può comunicare direttamente solo con un FFD. L’inclusione di terminali RFD all’interno della rete è orientata per applicazioni estremamente semplici, come interruttori di luce o sensori ad infrarossi, che non necessitano dell’invio di grosse quantità di dati e possono, quindi, essere supportate attraverso minime risorse e capacità di memoria.

Una WPAN è costituita da un minimo di due dispositivi operanti in una stessa POS; in ciascuna rete, uno solo di essi può configurarsi come “PAN Coordinator” che si occupa di iniziare terminare e redirigere la comunicazione tra le diverse periferiche.

A seconda della particolare applicazione una LR-WPAN può configurarsi in due possibili topologie: a stella o peer-to-peer. In ogni caso, ciascun dispositivo interno alla rete possiede un indirizzo esteso a 64 bit; tale indirizzo può essere direttamente utilizzato per la comunicazione, oppure, in alternativa, si utilizza un indirizzo ridotto, attribuito dal PAN coordinator ogni volta che il dispositivo viene da esso rilevato.

Nella topologia a stella, ciascun dispositivo può comunicare solo con il coordinatore; quest’ultimo, quindi, controlla e gestisce ogni tipo di comunicazione all’interno della PAN ed è tipicamente collegato ad alimentazione fissa, mentre i dispositivi sono dotati di batteria a bordo. Applicazioni tipiche di una topologia a stella includono l’automazione per ambienti domestici o collegamento di periferiche al PC.

Figura 1.1: Topologie di rete previste dallo standard IEEE 802.15.4 [1].

Una topologia peer to peer, invece, differisce dalla precedente in quanto ciascun dispositivo può comunicare direttamente con un altro interno alla rete, a patto che questo rientri nella sua regione operativa senza ricorrere alla mediazione del coordinatore. Una tale topologia, quindi, si presta alla formazione di reti di comunicazione decisamente complesse che coinvolgono potenzialmente un elevato numero di dispositivi; essa è tipicamente rivolta ad applicazioni come il controllo e monitoraggio industriale, reti di sensori wireless e sicurezza ambientale.

La modalità di formazione di una PAN rientra nel livello di rete (network layer), per cui non è argomento trattato nello standard in questione, tuttavia vengono riportate indicazioni di carattere generale a questo proposito.

Nella formazione di una rete a stella, ogni dispositivo FFD, dopo essersi attivato, può creare una propria rete diventandone coordinatore. Tutte le reti a stella operano indipendentemente dalle altre reti simultaneamente attive, in quanto ciascuna di esse è contraddistinta da un identificatore PAN, scelto dal coordinatore in maniera tale da evitare conflitti con reti già precedentemente stabilite entro il proprio spazio operativo. Una volta scelto l’identificatore, il coordinatore può annettere alla propria PAN altri dispositivi, siano essi FFD o RFD.

In una rete peer to peer, invece, ogni dispositivo è in grado di comunicare con altri rientranti nel proprio spazio operativo.Un dispositivo può configurarsi come PAN semplicemente per essere il primo a comunicare su uno stesso canale. Un esempio di rete complessa fondata su una topologia peer to peer è il “cluster-tree”. Ogni dispositivo della rete può, in questo caso, funzionare da coordinatore, fornendo servizi ad altri dispositivi o coordinatori anche al di fuori della propria sfera di influenza. Soltanto uno

di questi coordinatori può configurarsi come coordinatore PAN ed è tipicamente dotato di maggiori risorse a livello computazionale.

Figura 1.2: Esempio di rete complessa “cluster tree” [1].

Attraverso diversi nodi coordinatori risultano potenzialmente configurabili delle reti a struttura multicluster, il cui maggior vantaggio è legato alla maggiore superficie coperta, e quindi al maggior numero di periferiche interagenti; l’inevitabile svantaggio risiede nel maggior tempo di latenza dei messaggi, il che limita le applicazioni che possono fruire di una tale configurazione.

1.3 – DEFINIZIONE DEI LAYER

L’architettura di una LR-WPAN è definita attraverso una struttura a strati (layers). Ogni strato è responsabile di una parte dello standard ed offre servizi agli strati superiori; la loro definizione è conforme al modello ISO-OSI per l’interconnessione tra sistemi.

Lo standard in questione detta le specifiche relative ai due strati più bassi, lasciando quindi ancora aperta al definizione dei livelli superiori per la gestione del protocollo di comunicazione (il che avverrà proprio ad opera del consorzio Zigbee).

A livello fisico avviene l’attivazione o disattivazione del ricetrasmettitore, la selezione ed il controllo del canale, la trasmissione così come la ricezione dei pacchetti di informazione attraverso il mezzo fisico.

A livello MAC viene garantito l’accesso al mezzo fisico; in particolare vengono generati i segnali di sincronizzazione (beacons) se il dispositivo è coordinatore, viene gestita la connessione o disconnessione alla rete, viene messo in atto il meccanismo CSMA-CA per l’accesso al canale, con possibilità di utilizzo dei GTS, ovvero slot temporali ad accesso prioritario per applicazioni a bassa latenza richiesta.

Gli strati superiori consistono nel livello di rete, che provvede alla configurazione della stessa gestendo la eventuale redirezione dei messaggi, e nel livello applicativo, appunto orientato alla particolare funzione del dispositivo.

1.4 – FUNZIONALITÀ

Lo standard consente l’utilizzo opzionale dei “superframe”; si tratta di opportuni intervalli temporali delimitati dai segnali di sincronismo (network beacons) che sono inviati dal coordinatore e divisi equamente in 16 slot. La prima ed ultima slot sono occupate dai beacons, che consentono al coordinatore di identificare la rete e sincronizzare i dispositivi connessi.

Figura 1.3: Divisione delle slot temporali in modalità “superframe” [1].

Il periodo temporale limitato è il “Contention Access Period”; ogni dispositivo che vuole comunicare durante il CAP deve competere con altri dispositivi che occupano eventualmente il canale attraverso un meccanismo di tipo “slotted CSMA-CA”: ogni volta che il dispositivo vuole trasmettere, durante il CAP, esso identifica il limite della slot corrente per poi attendere per un numero casuale di slot. Se il canale è occupato, attende un altro numero random di slot prima di accedere nuovamente al canale, altrimenti, in caso di canale libero, la trasmissione ha luogo a partire dalla slot immediatamente successiva. Tutte le transazioni devono essere terminate prima del network beacon successivo.

Nelle reti che supportano i beacon, il CSMA-CA è di tipo slotted: ogni volta che il dispositivo vuole trasmettere, durante il CAP, esso identifica il limite della slot corrente per poi attendere per un numero casuale di slot. Se il canale è occupato, attende un altro numero random di slot prima di accedere nuovamente al canale, altrimenti, in caso di canale libero, la trasmissione ha luogo a partire dalla slot immediatamente successiva.

Il superframe può avere una porzione attiva ed inattiva; durante quest’ultima il coordinatore non interagisce con la sua PAN entrando in modalità “low-power”. Per applicazioni che richiedono un basso tempo di latenza, il coordinatore può dedicare specifiche porzioni della regione attiva (generalmente collocate alla fine del superframe) ad una particolare applicazione. Queste finestre temporali formano il “Contention Free Period” (CFP) ed ogni porzione che ne fa parte è una “Guaranteed Time Slot” (GTS). È possibile allocare fino ad un massimo di sette GTS in ciascun superframe, e ciascuno di essi può potenzialmente occupare più di una slot. Ogni dispositivo abilitato a trasmettere durante un CFP, deve farlo solo entro l’inizio del GTS successivo. In ogni caso una porzione sufficiente del CAP deve rimanere libera in modo da consentire l’accesso ad altri dispositivi in rete o a nuovi dispositivi che possono connettersi ad essa.

1.5 - TRASFERIMENTO DEI DATI

Sono previste tre diverse modalità di trasferimento dei dati. Nella prima il dispositivo trasmette al coordinatore di rete, nella seconda il dispositivo riceve i dati da esso e nella terza la comunicazione avviene esclusivamente tra due dispositivi “peer”. E’ evidente, per quanto detto in precedenza, che quest’ultima modalità interessa solo le reti in configurazione peer-to-peer.

Il meccanismo che regola il trasferimento dei dati dipende dalla possibilità che la rete supporti la trasmissione dei beacon. Una rete abilitata in questo senso è tipicamente impiegata per supportare dispositivi a bassa latenza come periferiche per PC.

I.5.1 TRASFERIMENTO DATI AL COORDINATORE

Quando un dispositivo deve trasferire dati al cooordinatore, se la rete supporta i beacon, esso attende prima il network beacon. Quando questo viene identificato, il

dispositivo si sincronizza con il superframe ed invia i suoi pacchetti di dati (data frame) in modalità slotted CSMA-CA per la gestione delle collisioni. Il coordinatore deve, quindi, comunicare al dispositivo l’avvenuta ricezione dei dati mediante un frame di “acknowledgment”, con cui si completa la transazione.

Figura 1.4: Protocollo per il trasferimento dei dati al coordinatore in modalitá “beacon” e no[1].

Se la rete non supporta i beacon, il dispositivo trasmette, appena può, il suo data frame usando, però, un “unslotted CSMA-CA”, in quanto la rete non è adesso sincronizzata. Anche in questo caso, un messaggio opzionale di “acknowledgment” dal coordinatore completa il trasferimento.

1.5.2 - TRASFERIMENTO DATI DAL COORDINATORE

In una rete che supporta i beacon, il coordinatore indica nel network beacon la presenza di un messaggio di attesa. Il dispositivo ascolta periodicamente il segnale ed in questo caso trasmette un un comando di “data request” in modalità CSMA-CA. Il coordinatore segnala l’avvenuta ricezione della richiesta mediante un frame di “acknowledgement”, quindi il data frame pendente viene inviato sempre in modalità CSMA-CA. Il dispositivo segnala l’avvenuta ricezione dei dati trasmettendo a sua volta un frame di acknowledgment. Il messaggio viene così rimosso dalla lista dei dati in attesa all’interno del beacon.

Se la rete non supporta i beacon, il coordinatore mette da parte i dati per uno specifico dispositivo, attendendo la sua data request; questa viene inviata dal dispositivo

in questione in modalità unslotted CSMA-CA. Il coordinatore segnala l’avvenuta ricezione della richiesta con un acknoledgment di ritorno, cui segue, nel caso vi siano effettivamente messaggi pendenti, l’invio del data frame. Se non vi sono messaggi pendenti, il coordinatore trasmette un data frame con un payload di lunghezza nulla ad indicare l’assenza di messaggi. La transazione si completa, quindi, con l’invio di un frame di acknoledgment al coordinatore.

Figura 1.5: Modalità di trasferimento dei dati dal coordinatore in entrambe le direzioni [1] .

In una rete peer-to-peer, infine, un dispositivo deve essere in grado di comunicare con ogni altro presente nella propria sfera di influenza. Per fare ciò, i dispositivi che vogliono comunicare possono rimanere costantemente in ascolto oppure sincronizzarsi. Nel primo caso la trasmissione può semplicemente avvenire in modalità CSMA-CA, mentre nell’ultimo andranno previste altre misure (non specificate nello standard) per ottenere la sincronizzazione.

1.6 – STRUTTURA DEI FRAME

La strutturazione dei frame è funzionale alla riduzione della complessità del protocollo, rendendolo però sufficientemente robusto per la trasmissione su un canale rumoroso. Ogni layer più in basso aggiunge alla struttura dei campi specifici di intestazione e terminazione.

- beacon frame, usato dal coordinatore per la trasmissione dei beacon; - data frame, usato per tutti i trasferimenti dei dati in ogni direzione;

- acknoledgment frame, usato per confermare l’avvenuta ricezione dei frame; - MAC frame, usato per l’invio di comandi specifici per l’entità MAC.

Figure 1.6,7,8,9: Struttura dei frame [1].

Si distinguono alcuni campi comuni in ciascuna struttura. A livello MAC si notano sempre i campi di intestazione MHR, contenenti informazioni per l’indirizzamento, il controllo del frame e l’identificazione del tipo, e quelli di terminazione MFR, contenenti 16 bit per il rilevamento dell’integrità dei dati.

Il campo MSDU (MAC service data unit), invece, contiene informazioni specifiche per il tipo di frame; nel caso dei beacon vengono specificati, ad esempio, la struttura del superframe, il numero di GTS previsti, gli indirizzi pendenti, ecc. Nel caso di acknoledgment, non vi è alcun campo MSDU, in quanto l’informazione recata dal frame (messaggio ricevuto), è già contenuta nel tipo.

A livello fisico si ha l’aggiunta di ulteriori campi la cui funzione è identica in tutti e quattro i casi. Il campo SHR include la sequenza di preambolo, che consente al ricevitore di ottenere la sincronizzazione dei simboli trasmessi, ed il delimitatore di inizio del frame. Quindi il campo PHR indica il numero di byte contenuti nel successivo PSDU (PHY service data unit), a sua volta costituito dall’aggregazione dei campi precedentemente definiti a livello MAC.

1.7 - ROBUSTEZZA

Sono impiegate diverse tecniche per assicurare la robustezza nella trasmissione dei dati. In particolare si utilizzano CSMA-CA (Carrier Sense Medium Access with Collision Avoidance), gli acknoledgment frame e modalità di verifica dei dati.

1.7.1 - CSMA-CA

Tale modalità di anticollisione è stata già descritta nel paragrafo 1.4 a cui si rimanda.

1.7.2 - FRAME ACKNOLEDGMENT

L’avvenuta ricezione di un data frame o di un MAC frame può essere opzionalmente confermata con l’acknoledgment. In questo caso se il dispositivo che ha inviato il messaggio non riceve tale frame di risposta, esso assume che la trasmissione non è riuscita, provvedendo alla ritrasmissione del frame. Se l’acknoledgment non è ancora ricevuto dopo un certo numero di prove, il dispositivo può scegliere se terminare la transazione o provare ancora. Quando l’acknoledgment non è previsto, il dispositivo mittente assume che la trasmissione sia avvenuta.

1.7.3 - VERIFICA DEI DATI

Per rilevare eventuali errori sui bit ricevuti, ogni frame è controllato nel suo FCS. Tale campo, definito a livello MAC, ha una lunghezza di 16 bit ed è calcolato sulla base del valore assunto dai campi immediatamente precedenti con un apposito algoritmo che viene brevemente descritto di seguito [1]. Si utilizza un polinomio generatore standard di grado 16 che è G16(x)=x16 +x12 +x5 +1.

Sia M(x)=b0xk−1 +b1xk−2 +...+bk−2x+bk−1 il polinomio estratto a partire dai campi MHR ed MSDU (per quest’ultimo si utilizza solo il payload). Il calcolo di FCS avviene attraverso i seguenti passi:

- si moltiplica M(x) per x16 ottenendo il polinomio M(x)×x16;

- l’ultimo polinomio viene quindi diviso modulo 2 per G16(x), ottenendo

un polinomio resto del tipo 14 14 15

1 15 0 ... ) (x r x rx r x r R = + + + + ;

- i coefficienti r0r1...r15 rappresentano proprio il campo FCS che viene aggiunto in coda al frame.

Tale procedura di calcolo viene effettuata in trasmissione ed in ricezione, quindi si verifica la coincidenza degli FCS rilevando, in caso contrario, la presenza di errori.

1.8 - CONSUMO DI POTENZA

In molte applicazioni per cui lo standard è esplicitamente indicato, i dispositivi in rete sono tipicamente alimentati a batteria; in particolare si prevede che la ricarica o sostituzione di questa in intervalli di tempo relativamente brevi sia una soluzione decisamente poco efficiente (oppure in certi casi addirittura impraticabile). Conseguentemente il ridotto consumo di potenza diventa uno degli obiettivi fondamentali che lo standard si prefigge nella sua formulazione [1]. Naturalmente il problema del consumo coinvolge aspetti riguardanti anche l’ implementazione fisica dei nodi di rete, aspetti importanti che a livello di standard non possono, ovviamente, essere trattati.

Il protocollo è quindi esplicitamente studiato per dispositivi portatili alimentati a batteria; ciò comporta il ricorso al duty-cycling (anche inferiore all’1%) per ridurre il consumo, ovvero tali sistemi trascorreranno gran parte del loro periodo di operatività il modalità “sleep”, ascoltando solo periodicamente il canale nel caso vi siano messaggi pendenti. Quanto detto suggerisce la necessità, per questo tipo di applicazioni, di decidere sul bilancio tra consumo delle batterie e latenza del messaggio.

1.9 - SICUREZZA DEI DATI

Viene attuata sostanzialmente a livelli più alti. Si prevede l’utilizzo di chiavi simmetriche il cui valore e controllo è responsabilità dell’implementatore. La sicurezza dei dati, in questo caso, si fonda sull’ipotesi che le chiavi siano generate, trasmesse e conservate in maniera sicura.

Un altro possibile meccanismo di sicurezza è il controllo degli accessi, in base al quale ogni dispositivo mantiene una lista degli indirizzi dei potenziali trasmettitori.

Tipicamente i dati possono essere criptati, il che significa che l’informazione originale può essere ottenuta solo con la chiave di crittografia condivisa dal gruppo di dispositivi.

Un altro servizio di sicurezza è il rinnovo sequenziale: quando un frame viene ricevuto, si confronta il valore di un campo con quello corrispondente del frame

immediatamente precedente. In caso di uguaglianza tra i due, il controllo ha esito negativo altrimenti si procede all’aggiornamento della sequenza.

Tutte le procedure appena descritte, possono non essere impiegate, in quanto il dispositivo può lavorare anche in modalità “non sicura”. Il vantaggio è in questo caso legato alle minori risorse hardware necessarie per l’implementazione del protocollo, il che si riflette positivamente sul costo dei singoli nodi.

1.10 - SPECIFICHE A LIVELLO FISICO

Un dispositivo che supporta lo standard in questione dovrà operare in una delle seguenti bande frequenziali utilizzando specifici formati di modulazione e spreading, come illustrato nella seguente tabella:

Tabella 1.1: Specifiche a livello fisico nelle diverse bande frequenziali previste [1].

Come si vede sono disponibili 27 canali distribuiti su tre distinte bande frequenziali. Lo standard specifica le caratteristiche del ricetrasmettitore in termini di sensisitività del ricevitore, nonché di potenza trasmessa dentro e fuori la banda operativa.

In fase di ricezione il parametro di riferimento è il PER (Packet Error Rate) che è la frazione media di pacchetti non rilevati correttamente entro il PSDU. In questo senso la sensibilità del ricevitore stabilisce la potenza minima del segnale di ingresso, effettuando la misura ai terminali dell’antenna ed in assenza di interferenza, che garantisce un PER comunque inferiore all’ 1%. La massima lunghezza del frame a livello fisico è di 127 byte, così suddivisi:

Figura 1.10: Suddivisione dei frame a livello fisico [1].

Il campo SHR consente al ricevitore di sincronizzarsi ed agganciarsi alla bit stream; in particolare tale funzionalità è assolta dal preambolo, mentre il campo SFD indica l’inizio del pacchetto dati. Il campo PHR contiene informazioni sul numero di byte contenuti nel successivo PSDU.

Il massimo “turnaround time” (tempo trascorso tra la ricezione/trasmissione dell’ultimo simbolo e la trasmissione/ricezione del primo simbolo del successivo messaggio) in entrambi i versi (RX-TX, TX-RX) è pari al tempo impiegato per la trasmissione di 12 simboli (ove ciascun simbolo reca con sé un numero di bit di informazione legato al tipo di modulazione che viene effettuata): nella banda a 2.45 GHz, per esempio, ciò significa 192 µs.

1.10.1 - SPECIFICHE NELLA BANDA A 2.45 GHz

Lo standard prevede, in questo caso, un data rate di 250 kb/s (facendo in questo caso riferimento ai bit effettivi di informazione trasmessi, prima dello spreading). Viene impiegata, in questo range frequenziale, una tecnica di modulazione O-QPSK effettuata, però, non direttamente sui bit di informazione, bensì sulla codifica dei simboli. Quattro bit di informazione rappresentano un simbolo, il che significa che si hanno in tutto 16 possibili simboli. A ciascuno di essi viene associata una fra 16 possibili “chip sequences”, che rappresentano le sequenze di bit con cui si va a modulare di fatto il segnale portante a radiofrequenza. Ogni chip-sequence si compone di 32 bit, il che significa che a fronte di quattro bit di informazione, si inviano in realtà sul canale 32 bit (ovvero un numero otto volte maggiore). Da un data rate di 250 kb/s si passa, quindi, ad una chip rate di 2 Mb/s. Ciascun ottetto del PPDU viene mappato in due simboli ed ogni simbolo viene mappato nella corrispondente chip sequence con cui si genera il segnale da trasmettere attraverso la modulazione della portanti in quadratura.

Data symbol values Chip values 0 0 0 0 1 1 0 1 1 0 0 1 1 1 0 0 0 0 1 1 0 1 0 1 0 0 1 0 0 0 1 0 1 1 1 0 …. . . . .. . . 1 1 1 1 1 1 0 0 1 0 0 1 0 1 1 0 0 0 0 0 0 1 1 1 0 1 1 1 1 0 1 1 1 0 0 0 Conversione da bit a simbolo

PPDU

Conversione da simbolo a chip Modulatore OQPSK modulatoSegnaleFigura 1.11: Catena di trasmissione dei dati binari di informazione.

Le sequenze associate a ciascun simbolo non sono casuali, bensì correlate attraverso spostamenti o coniugazioni cicliche dei bit.

La modulazione O-QPSK viene descritta di seguito. I bit pari vengono modulati sulla portante in fase, mentre quelli dispari sulla portante in quadratura.Quindi i 32 bit della sequenza sono modulati in parallelo sulle due portanti; le due sequenze vengono, però, traslate temporalmente di un periodo TC, pari alla trasmissione di un chip (ovvero un bit della sequenza) prima della modulazione.

Figura 1.12: Ripartizione temporale della chip stream sui canali in fase e quadratura [1].

Ciascun chip non è rappresentato in forma digitale (in quanto sarebbe sconveniente in termini di occupazione di banda), bensì attraverso archi di sinusoide di periodo pari a

C

T

4 e quindi frequenza di 500 kHz. Un esempio di questo tipo di rappresentazione è riportato di seguito:

Figura 1.13: Sagomatura ad archi di sinusoide sulle chip stream [1].

La sagomatura ad archi di sinusoidi che viene effettuata, dopo lo spreading, su ciascun canale, può essere analiticamente descritta dalla seguente relazione analitica:

≤ ≤ → ± = altrove T t T t t p C C 0 2 0 2 sin ) ( π .

Tale tipo di modulazione viene esplicitamente considerata efficiente dal punto di vista energetico, offrendo buone prestazioni in termini di SNR e SIR ( Signal to Interference Ratio), alle spese però di una larghezza di banda che è significativamente maggiore rispetto alla symbol-rate. Per quanto concerne i prodotti spettrali spuri trasmessi in banda, il limite relativo è fissato a -20 dB (la potenza di riferimento è in questo caso valutata come valore medio entro 2 MHz a cavallo della portante), mentre quello assoluto è di -30 dbm valutati per le spurie collocate a più di 3.5 MHz di distanza dalla portante. Il ricevitore, invece, deve avere una sensibilità minima di -85 dBm e deve essere in grado di reiettare di almeno 30 dB i canali immediatamente adiacenti a partire dal secondo.

1.10.2 - SPECIFICHE NELLA BANDA 868/915 MHz

Anche in questo range frequenziale si utilizza uno spreading dei dati binari contenuti nel PPDU da trasmettere; prima viene effettuata una operazione di codifica differenziale dei bit, consistente nella seguente operazione:

1 − ⊕ = n n n R E E ,

doveRnè il bit da trasmettere, En la corrispondente codifica differenziale, En−1 il bit precedentemente codificato attraverso la solita operazione di “or esclusivo”.

In fase di ricezione, la decodifica dei dati avviene attraverso la seguente operazione:

1 − ⊕ = n n n E E R .

Per ogni pacchetto da inviare il primo E0 è assunto pari a zero. I bit così codificati

vengono mappati nelle corrispondenti chip-sequence, il cui valore è riportato di seguito:

Tabella 1.2: Mappatura dei bit di informazione nelle rispettive chip stream [1].

Una bit rate di 40 kbit/s e 20 kbit/s comporta, quindi, una chip rate effettiva di 600 kbit/s e 300 kbit/s rispettivamente. Tale sequenza va, quindi a modulare la portante in maniera BPSK con sagomatura a coseno rialzato per ogni bit da trasmettere. L’espressione analitica del segnale modulante, in questo caso, è così rappresentabile:

(

)

C C C C C T t T t T t T t T t t p → ≤ ≤ − = 0 4 1 ) cos( . ) sin( ) ( π2 2 π π .I prodotti spettrali spuri trasmessi , in questo caso, hanno un limite relativo di -20 dB riferito alla potenza media trasmessa entro il canale entro 1.2 MHz a cavallo della portante. Il limite assoluto per tali emissioni spurie in banda è fissato a -20 dBm.

Si richiede per il ricevitore una sensibilità di almeno -92 dBm. La reiezione dei canali adiacenti che si richiede è assolutamente speculare a quanto già visto nella banda di 2.45 GHz.

1.10.3 - SPECIFICHE GENERALI

La tolleranza sulla frequenza centrale trasmessa deve essere al massimo di 40 ppm (parti per milione) [1]. La potenza trasmessa da un dispositivo che supporta lo standard deve essere al minimo di -3 dBm. La trasmissione su bassi livelli di potenza, quando possibile, è consigliata in maniera tale da ridurre al minimo l’interferenza recata ad altri dispositivi operanti nelle vicinanze. Il limite sulla massima potenza trasmessa è fissato dai regolamenti locali ma anche da una semplice considerazione economica: realizzare un chip in grado di trasmettere alta potenza si tradurrebbe in un maggiore costo del singolo dispositivo tenendo conto che i regolamenti in merito alle emissioni fuori banda rendono difficile la trasmissione di segnali ad alta potenza senza ricorrere all’impiego di filtri relativamente costosi; ciò sarebbe un grave vincolo per l’impiego dello standard su larga scala. A questo si aggiunge anche un ridotto tempo di vita delle batterie. Un dispositivo sarà in grado, quindi, di trasmettere al più 10 dBm, anche se la trasmissione su livelli più bassi è fortemente raccomandata dallo standard in vista degli obiettivi finali che esso si prefigge(minimo costo e minimo consumo di ciascun nodo di rete).Un livello tipico di potenza trasmessa che viene indicato è di 1 mW (0 dBm).

In fase di ricezione, il massimo livello di potenza del segnale da ricevere, senza eccedere il tasso di errore già specificato è di -20 dBm. Lo standard supporta la possibilità di ED (energy detection), anche se tale rilevazione è sfruttata solo al livello di rete in quanto rientrante nell’algoritmo per la selezione del canale. La misura valuta la potenza del segnale entro la banda del canale su cui il ricevitore è sintonizzato, senza alcuna funzionalità di codifica del segnale ricevuto. Il tempo di ED deve essere pari al tempo impiegato per la trasmissione di otto simboli. Il minimo valore della misura di ED viene impostato a 10 dB sopra la sensitività specificata per il ricevitore.

La misura di LQI (Link Quality Indication) costituisce, invece, una indicazione della qualità dei pacchetti ricevuti, e può essere realizzata attraverso una valutazione del SNR, oppure una misura di ED o ancora una combinazione di questi metodi. Anche tale informazione, ricavata a livello fisico, viene utilizzata a livello applicativo o di rete.

La possibilità che il canale sia occupato o meno rientra nel CCA, che rappresenta il metodo utilizzato per pervenire a tale informazione. A questo proposito vengono contemplate, nello standard, tre possibilità:

- Canale occupato non appena si rileva un segnale con le caratteristiche di spreading e di modulazione previste dallo standard;

- Canale occupato non appena si rileva un segnale con le caratteristiche di spreading e di modulazione previste dallo standard e contemporaneamente ED sopra la soglia.

1.11 - COESISTENZA

Anche se non esplicitamente richiesto dalle specifiche, ci si aspetta che i dispositivi di una LR-WPAN possano operare in prossimità di altre periferiche wireless che potenzialmente trasmettono nella stessa banda. Dei 27 canali previsti, i primi 11, che ricadono interamente nella banda 868\915MHz, non interagiscono significativamente con altri dispositivi wirless compatibili con altri standard IEEE 802. I restanti canali, invece, cadendo nella banda intorno ai 2.45GHz, possono interagire significativamente in questo senso.

Viene esplicitamente affrontata la problematica della coesistenza relativamente agli standard riportati di seguito:

— IEEE Std 802.11b-1999 (2400 MHz DSSS)

— IEEE Std 802.15.1-2002 [2400 MHz frequency hopping spread spectrum (FHSS)] — IEEE P802.15.3 (2400 MHz DSSS)

Lo standard che si sta trattando prevede diversi accorgimenti per rendere possibile la coesistenza:

— CCA

— Selezione dinamica del canale — Tecnica di modulazione — ED e LQI

— Basso duty cycle

— Bassa potenza trasmessa — Allineamento del canale — Neighbor piconet capability

Alcuni di questi sono già stati analizzati nei precedenti paragrafi. Vale la pena osservare che l’utilizzo delle sequenze PN con cui l’informazione viene codificata offre il grande pregio della tecnica di accesso al canale di tipo DSSS, ovvero il guadagno rispetto agli interferenti che ricadono in banda, in fase di despreading dei dati ricevuti. Gli interferenti a banda larga, come ad esempio IEEE 802.11b ed IEEE P802.15.3 (22Mhz e 15Mhz di banda rispettivamente) apparirebbero come rumore bianco ad un ricevitore per lo standard in questione, quindi il problema, in questo caso, rientra nell’ottenimento di un SNR di almeno 5-6 dB come da specifica per ottenere un PER massimo di 1%. Invece il SIR per questo tipo di interferenti può essere anche 10dB più basso, in quanto solo una frazione della potenza spettrale associata all’interferente ricade, in questo caso, nella banda del ricevitore. Tale discorso non è valido per dispositivi interferenti “Bluetooth” (802.15.1) in quanto il disturbo ha in questo caso una banda nell’ordine del 50% di quella riferita dallo standard in questione (quindi circa 1Mhz). Per un interferente di questa natura, centrato entro la banda del segnale utile, si richiede un SIR di almeno 2dB.

In termini di interferenza recata agli altri sistemi, si osserva che per lo standard Bluetooth, per gli stessi motivi appena elencati, il disturbo appare sostanzialmente a banda larga, per cui solo una frazione , circa il 50%, della potenza interferente ricade nella banda del ricevitore bluetooth eventualmente collocato nelle vicinanze. Inoltre è opportuno rilevare che la tecnica di salto della frequenza (FHSS) utilizzata in questo tipo di sistemi fa sì che l’interferenza si abbia solo in determinati intervalli temporali comunque piccoli rispetto al tempo totale di trasmissione.

Nei confronti di altri standard, il disturbo appare, invece, a banda stretta, tuttavia l’utilizzo del DSSS anche in questi protocolli aiuta a mantenere basso l’impatto dell’interferente.

Naturalmente il basso duty-cycle previsto per sistemi che rispondono allo standard in questione (anche se esso non è imposto da specifica), assieme a bassi livelli di potenza trasmessi (al massimo 10 dBm come riferimento; gran parte dei dispositivi wireless attualmente sul mercato operano con una potenza trasmessa compresa tra i 12 dBm e 18 dBm con un guadagno di antenna tipico assunto unitario), comportano una drastica riduzione dell’interferenza mediamente recata ad altri standard.

Un espediente impiegato per migliorare la coesistenza con lo standard 802.11b è l’opportuno allineamento dei canali nella banda di 2.45 GHz. La figura successiva aiuta a chiarire meglio la situazione:

Figura 1.14: Confronto della posizione dei canali di trasmissione con standard 802.11 [1].

Come si osserva, ci sono quattro canali IEEE 802.15.4 che ricadono nelle banda di guardia (ovvero le porzioni di banda che non recano contenuto spettrale) dello standard IEEE 802.11b ( sia nella sua formulazione americana, che quella europea, anche se per canali diversi). Nonostante l’energia in tali bande non sia nulla , essa è sicuramente inferiore a quella contenuta in canali adiacenti. Una WP-LAN operante in uno di questi canali non sovrapposti risentirà al minimo dell’interferenza.

Se viene attuata una selezione dinamica del canale, ovvero la frequenza di trasmissione non è fissata ma viene scelta, ad esempio, in fase di inizializzazione della rete, il dispositivo ha possibilità di scegliere entro un set di canali specificati entro la sua “channel list”. Per le reti installate in aree che presentano una notevole interferenza di tipo IEEE 802.11b si può, ad esempio, far rientrare nella lista solo i canali”liberi”, rendendo così possibile la coesistenza delle diverse reti.

In ultima analisi, la “neighbor piconet capabilty”, ovvero la interoperabilità con altri tipi di dispositivi potrebbe contribuire a ridurre significativamente le problematiche legate all’interferenza; una tale possibilità è al di fuori degli obiettivi dello standard.

1.12 – ANALISI CRITICA DELLE SOLUZIONI ADOTTATE A

LIVELLO FISICO

1.12.1 - CONSIDERAZIONI SULLA CODIFICA DEI DATI

La minimizzazione del tempo di trasmissione, funzionale alla riduzione del consumo, favorirebbe, come è evidente, dei data-rate abbastanza elevati, ove però questa soluzione possiede due inconvenienti: in primo luogo la necessità di disporre di hardware digitale a più alta frequenza di clock, il che significa maggiore consumo della logica a bordo, nonché l’aumento della banda occupata dal segnale per essere trasmesso. Le tecniche di modulazione numeriche ormai largamente impiegate, mirano effettivamente ad un più efficace impiego della banda a disposizione.

In gran parte dei sistemi che trasmettono dati digitali, si utilizzano delle modulazioni M-arie, il che significa che il tipo di informazione trasmessa ha un numero M di livelli di rappresentazione superiore a 2. Ovviamente ogni livello ha un simbolo che lo rappresenta, il che comporta la presenza di M simboli associati. Si deduce facilmente che ciascun simbolo porta con se un numero di bit di informazione pari a log (2 M , il ) che significa che il symbol-rate si riduce all’aumentare del numero di simboli. Anche se tali tecniche si presentano più efficienti in termini di occupazione di banda riducendo contemporaneamente il periodo di trasmissione, aumentare troppo il numero di simboli porta ad un deterioramento del BER in fase di ricezione, il che comporterebbe, a parità di condizioni, una perdita in sensitività , ovvero verrebbe penalizzata la massima distanza coperta dal segnale trasmesso. La modulazione scelta nel nostro caso, facendo riferimento alla banda ISM a 2.45 GHz, ha un numero M di simboli pari a 16; conseguentemente ogni simbolo ha associati quattro bit di informazione e la symbol rate risulta quindi 62.5 KBaud (k-simboli al secondo). Tuttavia ciascun simbolo, come si è visto, viene mappato attraverso una sequenza di 32 bit, per cui se ne ricava una chip-rate finale di 2Mchip/s. Il passo di codifica risponde proprio all’esigenza di attuare un

compromesso tra occupazione di banda e sensitività. Supponiamo che il segnale a spettro espanso sia in ingresso al ricevitore, insieme ad un solo segnale interferente la cui potenza sia pari ad P (dove n sta per “noise”)e la cui banda n B sia proprio centrata n sulla portante a radiofrequenza (trascuriamo il contributo del rumore termico) [5]. Indicando con P la potenza del segnale originale in ingresso al ricevitore, sappiamo che vengono nell’ordine effettuate le operazioni di filtraggio in banda espansa, amplificazione a basso rumore, traslazione frequenziale in banda base e despreading. Quest’ultima operazione ha l’effetto di ricompattazione dello spettro del segnale utile (in quanto il segnale espanso viene moltiplicato per la stessa sequenza di spreading che si aveva in trasmissione ed in maniera sincrona con essa) , e nel contempo di dispersione spettrale del disturbo (che viene, al contrario, semplicemente moltiplicato per la sequenza e quindi espanso spettralmente da essa). Se si assume che quest’ultimo sia a banda stretta, la dispersione spettrale interessa praticamente l’intera banda espansa di partenza .Quanto detto viene significativamente riassunto di seguito:

Figura 1.15: Effetto del despreading in ricezione per interferenti a banda stretta.

Se ΑP è l’amplificazione di potenza introdotta a valle del ricevitore, ne consegue

che la PSD (densità spettrale di potenza) del disturbo in uscita dal ricevitore è data da:

s n P n B P A I = ,

dove B è la banda espansa (spread bandwidth). Ricordiamo ora che il rapporto SNR in s

fase di ricezione per modulazioni numeriche è dato da:

o b

N E SNR= ,

dove E è l’energia media per bit di informazione ed b N è la densità spettrale di o

invece è Eb =(ApPTb), dove T è il tempo di trasmissione del bit. Chiamando b

( )

−1= b

r T

B la bit-rate effettiva, si ottiene uno spread SNR:

(

)

(

)

r s n n p s b p s B B P P P A B PT A SNR = = ⋅ .Il rapportoBs Br prende il nome di guadagno di elaborazione. Confrontiamo ora tale risultato con quello che si otterrebbe in assenza di spreading. In questo caso la banda B (no spread bandwidth) del ricevitore è più stretta, ma a parità di segnale ns interferente, assumendo rettangolare la sua densità spettrale di potenza si ha ora che:

per cui si ottiene in definitiva:

r ns n ns B B P P SNR = ⋅ .

Il risultato finale che si otiene, a conclusione del discorso fatto è, quindi, il seguente:

1 > = ns s ns s B B SNR SNR ,

il che giustifica il guadagno sul SNR che si ha con tecniche di accesso al canale a divisione di codice (DSSS). Osserviamo che tale guadagno è significativo solo nel caso di interferenti a banda stretta rispetto a quella espansa Bs. Nel caso di disturbi a banda larga, l’interferente non è soggetto ad alcuno spreading in fase di ricezione, per cui la sua densità spettrale di potenza rimane sostanzialmente immutata. Nel caso di Zigbee, lo spettro espanso ha un’estensione poco superiore a 1 MHz, facendo riferimento al “single side band” dei segnali in banda base, mentre la Bns si aggira sui 250 kHz. Conseguentemente è possibile ottenere teoricamente anche guadagni sul SNR di 6 dB. Il prezzo da pagare per tale risultato è, ovviamente, una maggiore banda impiegata per la trasmissione dell’informazione. In questo senso si attua in Zigbee un compromesso per

ns n p n B P A I =

cui la penalizzazione in termini banda occupata è decisamente inferiore a tanti altri sistemi che adottano il DSSS (e per i quali, infatti, i guadagni teorici ottenibili sul SNR sono anche superiori ai 30 dB). Va, infine, ricordato, che codificare l’informazione è un’operazione legata anche alla sua segretezza in fase di trasmissione: un eventuale intruso che capta il segnale deve non solo conoscere la sequenza di codifica ma deve anche essere in grado di sincronizzarsi perfettamente con essa.

1.12.2 -CONSIDERAZIONI SULLA TECNICA DI MODULAZIONE

In Zibgee la modulazione effettuata è OQPSK nella banda a 2.45 GHz; si tratta di una modulazione in fase e quadratura in cui la possibili transizioni delle componenti I e Q avvengono non contemporaneamente ma con un ritardo (offset) pari a mezzo simbolo (o meglio mezzo chip nel nostro caso). Se ciascun simbolo è rappresentato da 32 chip, 16 modulano la portante in fase ed altri 16 quella in quadratura. In questo modo ogni segnale modulante varia con una frequenza pari alla meta` della chip rate effettiva, ovvero 1 Mbit/s. Vedremo nel seguito che l’adozione di questa tecnica di modulazione è funzionale alla riduzione del consumo e della banda impiegata. La modulazione QPSK standard consiste nella modulazione contemporanea di due portanti in fase e quadratura attraverso segnali digitali a profilo rettangolare. I due segnali così ottenuti vengono sommati e trasmessi. Un classico schema di modulatore QPSK viene riportato nel seguito:

Figura 1.16: Modulatore QPSK ed andamento temporale del segnale modulato [11].

a(t) e b(t) sono le due chip steam da trasmettere ed hanno istanti di transizione coincidenti. Il segnale modulato risulta quindi del tipo:

) sin( ) ( ) cos( ) ( ) (t a t t b t t x =

ω

c +ω

c .Tale forma d’onda assume inviluppo costante, in quanto, assumendo che i due segnali digitali abbiano valore ±1 si può scrivere:

± ± = 4 cos ) (t A w t π x c ,

dove A è una opportuna costante. x(t) presenta frequenza ed ampiezza costante, e fase legata alle chip stream. Il pregio dei segnali ad inviluppo costante è sostanzialmente legato alla possibilità di amplificarli in maniera non lineare senza degrado dell’informazione in banda, nonchè alla possibilitá di avvicinare il rendimento degli amplificatori di potenza, ultimo blocco in ciascuna catena di trasmissione, al massimo valore teorico ottenibile (che infatti viene calcolato assumendo che il segnale di ingresso sia puramente sinusoidale). Nel caso di modulazione QPSK, tale risultato si ottiene a scapito di una scarsa efficienza spettrale. Indicando con T la durata di un s singolo impulso rettangolare associato al segnale modulante, ovvero la durata del chip, la PSD (densità spettrale di potenza) del segnale precedente assume un andamento del tipo: 2 2 ) ( ) sin( ) ( f T f T f S s s QPSK

π

π

= [4].Tale andamento rivela dei lobi spettrali laterali abbastanza pronunciati che possono produrre interferenza sui canali adiacenti. Il problema dell’occupazione spettrale viene spesso risolto utilizzando dei filtri sagomatori di impulso a coseno rialzato o ad arco di coseno prima di effettuare la modulazione. In generale tale soluzione aumenta l’efficienza spettrale ma di contro viene così introdotta una modulazione di ampiezza sul segnale. Per valutare graficamente in MATLAB tale effetto si generano due sequenze di simboli casuali, a(t) e b(t), quindi le sagomiamo con impulsi ad arco di seno. I due segnali cosí modificati hanno un andamento del tipo:

0 0.2 0.4 0.6 0.8 1 x 10-5 -1 -0.8 -0.6 -0.4 -0.2 0 0.2 0.4 0.6 0.8 1

tempo (s)

a

(t

),

b

(t

)

Figura 1.16: Ricostruzione MATLAB di segnali digitali sagomati ad archi di sinusoide.

Le transizioni simultanee comportano, in questo caso, la possibilità che le due sinusoidi cambino contemporaneamente fase. Tali segnali modulano le portanti in quadratura e danno luogo al segnale modulato QPSK con sagomatura ad arco di seno la cui espressione analitica è la seguente:

( )

t b t h t mT( )

t mT t h t a t x c m s c m s) cosω ( ) ( ) sin ω ( ) ( ) ( 1 1 − + − =∑

∑

∞ = ∞ =dove h(t) è l’espressione analitica di un singolo arco di sinusoide, come indicato di seguito: ← < < ← = altrove T t T t t h s s 0 ) 0 ( ) / sin( ) ( π .

Una volta generati in MATLAB le sequenze casuali a(t) e b(t), è facile rappresentare l’andamento del segnale modulato x(t):

0 0.5 1 1.5 2 2.5 3 3.5 4 x 10-6 -1.5 -1 -0.5 0 0.5 1 1.5

tempo (s)

x

(t

)-Q

P

S

K

Figura 1.17: Segnale modulato QPSK con sagomatura ad archi di sinusoide.

0 0.2 0.4 0.6 0.8 1 x 10-5 -1 -0.8 -0.6 -0.4 -0.2 0 0.2 0.4 0.6 0.8 1

tempo (s)

a

(t

),

b

(t

)

Figura 1.18: Ricostruzione MATLAB delle chip stream sagomate per modulazione OQPSK.

Dalla figura 1.17 si nota in maniera evidente la variazione dell’inviluppo del segnale, una proprietá che mal si inquadra nell’ottica del low-power. La modulazione OQPSK, invece, è adatta allo scopo. Si generano, anche, in questo caso, le chip stream sagomate ad archi di coseno, come si vede dalla figura precedente. Adesso le transizioni di fase sono evidentemente traslate di un quarto di periodo, il che è legato allo sfasamento temporale delle chip stram già in ingresso ai filtri sagomatori. Possiamo dimostrare analiticamente e graficamente l’effetto di tale operazione. Dalla figura precedente appare evidente che i segnali sagomati seguono i profili di due sinusoidi in quadratura a frequenza f =(2Ts)−1, ove il segno degli archi è legato alle chip stream. Una possibile rappresentazione del segnale x(t) modulato risulta quindi:

) sin( sin ) ( ) cos( cos ) ( ) ( 1 1 t T t t b t T t t a t x c s c s

ω

π

ω

π

+ = ; ) ( 1 ta e b1(t)sono segnali digitali sfasati di mezzo periodo alla pari di a(t) e b(t) ma distinti da essi per far valere la relazione precedente. Tenuto conto che i due valori possibili sono±1 , si può scrivere:

± ± = ± ± = ω π ω π π s c s c T t t T t t t x( ) sin sin .

Si ottiene quindi una sinusoide ad ampiezza costante; l’informazione risiede nella deviazione di frequenza e nella fase del segnale. A riprova di questo possiamo graficare in MATLAB il segnale risultante ottenuto modulando le portanti con i due segnali rappresentati in precedenza, ottenendo:

0 0.5 1 1.5 2 2.5 3 x 10-6 -2 -1.5 -1 -0.5 0 0.5 1 1.5 2

tempo (s)

x

(t

)-O

Q

P

S

K

Figura 1.19: Andamento temporale del segnale modulato OQPSK con sagomatura.

Il segnale appare ora ad inviluppo costante. Valutiamo, quindi, la densità spettrale di potenza del segnale x(t) modulato in OQPSK per stimare l’occupazione di banda relativa a questo tipo di modulazione. Innanzitutto è importante osservare un numero significativo di simboli, il che significa ricreare dei segnali campione ad impulsi sagomati (alla solita chip rate di 1MHz per ogni ciascun canale I\Q) su una finestra temporale opportuna. Tali segnali vengono quindi modulati sulle portanti dando luogo ad x(t); un segnale rappresenta in MATLAB un vettore i cui elementi sono campioni nel tempo del corrispondente segnale tempo continuo a cui si fa riferimento. La frequenza di campionamento viene impostata automaticamente non appena si decide il numero di elementi da cui è composta la finestra temporale di osservazione. Quanto detto ci consente di applicare direttamente al segnale-vettore di MATLAB l’algoritmo di FFT (Fast Fourier Transform), che consente, a partire dalla conoscenza di N campioni di un segnale continuo, di ricavarne la trasformata discreta di Fourier (DFT) su N punti. La

correttezza di tale operazione impone di ricordare il teorema del campionamento: se un segnale x(t) ha banda B, la minima frequenza con cui è possibile campionarlo per non alterarne il contenuto spettrale è pari ad fSAMPLING =(2B)−1. La funzione MATLAB fft(x,N) calcola la DFT di un segnale x (vettore), elaborando l’algoritmo di FFT sui suoi primi N elementi o campioni. Il range frequenziale entro cui viene valutato lo spettro spazia dalla DC fino alla frequenza di campionamento, di conseguenza una scelta opportuna della risoluzione temporale è data da:

SAMPLING

f T ≤ 1

∆ .

Nel programma MATLAB utilizzato si impone ∆T =1ns, il che significa che tutti i segnali il cui contenuto spettrale è limitato superiormente a 500 MHz possono essere rappresentati correttamente. Utilizzando portanti a 2.45 GHz ciò non sarebbe sufficiente, tuttavia aumentare troppo la risoluzione temporale significherebbe, a paritá di numero di simboli, aumentare il numero di campioni su cui applicare l`algoritmo di FFT, rendendo più oneroso il calcolo. D`altronde, essendo solo interessati ad una valutazione dell’occupazione spettrale, non è importante la frequenza attorno a cui traslare lo spettro, quindi si prende f a 40Mhz, e sul segnale x(t) modulato si effettua c la FFT con N=262144 (che non casualmente è una potenza di 2 in maniera da velocizzare l’algoritmo). Questo significa osservare il segnale per più di 260µs, considerando, quindi, più di 260 chip casuali su ciascun canale I/Q (un numero ragionevolmente alto). Quindi si valuta in dB la PSD del segnale fft(x,N) cosí ottenuto (che rappresenta un vettore ad elementi complessi), normalizzando in maniera tale da avere il massimo ad 1 (0 dB) ed entro un intorno della portante a 40 MHz:

3.5 4 4.5 x 107 -80 -70 -60 -50 -40 -30 -20 -10 0

frequenza (Hz)

P

S

D

-O

Q

P

S

K

(

d

B

)

25dB

Figura 1.19: Densità spettrale di potenza del segnale modulato OQPSK con portante a 40 MHz.

Come si vede, il secondo lobo dello spettro a 2 MHz di distanza dalla portante (o meglio

( )

2Ts −1 più in generale) è attenuato più di 25 dB rispetto alla frequenza centrale. Il contenuto spettrale significativo è abbondantemente contenuto entro 5 MHz a cavallo della portante, in pieno accordo con quanto previsto dallo standard ed in teoria [4]. È interessante, inoltre, valutare la PSD del singolo segnale sagomato ad arco di coseno in banda base prima della modulazione e della somma (vedi figura 1.20).L`importanza del filtraggio (shaping), si può valutare, allo stesso modo, dalla PSD del segnale modulato ora direttamente dalle chip stream non sagomate (vedi figura 1.21).

0 1 2 3 4 5 x 106 -50 -40 -30 -20 -10 0 10 20 30 40

frequenza (Hz)

P

S

D

(

d

B

)

Figura 1.20: Spettro del segnale OQPSK sagomato ad archi di sinusoide in banda base.

3.5 4 4.5 x 107 -80 -70 -60 -50 -40 -30 -20 -10 0

frequenza (Hz)

P

S

D

(

d

B

)

25dB

La stessa attenuazione si ottiene ora a distanza di più di 4 Mhz dalla portante, peggiorando l’occupazione di banda e comunque recando maggiore disturbo entro i canali adiacenti.

A questo punto non rimane che assicurarsi che il segnale OQPSK così ottenuto non sia sensibile alle non linearità. Tale prova si ottiene inviando il solito segnale campione x(t) in ingresso ad un sistema non lineare (assunto senza memoria) e monitorando l’uscita corrispondente y(t). Tale sistema può essere modellizzato mediante un opportuno programma MATLAB che ne descrive la relazione ingesso-uscita. Tipicamente ogni amplificatore, anche se progettato per operare in modo lineare, può lavorare, per impreviste variazioni nel processo di fabbricazione, vicino alle zone di saturazione: in questi casi l’uscita può rimanere, per certi intervalli di tempo, costante al valore di saturazione anche a fronte di un ingresso variabile. Possiamo enfatizzare la cosa, assumendo che la caratteristica del sistema sia del tipo illustrato nella figura 1.22.

Se si assume di avere dei segnali in tensione, un tale tipo di sistema amplifica in maniera lineare con A=4 solo per tensioni di ingresso -0.2 V<V <0.2 V, appiattendo, in quindi le forme d’onda aventi escursioni maggiori. Inviando in ingresso un segnale OQPSK nel range ±1 V (vedi figura 1.19), esso risulterá pesantemente squadrato in uscita. L’effetto delle non linearità sul contenuto spettrale del segnale così trattato si può ottenere ponendo a confronto le densità spettrali normalizzate dei segnali di ingresso e uscita. Il risultato di tale operazione svolta in MATLAB è illustrato nelle figura 1.23 ed 1.24. -1 -0.5 0 0.5 1 -2 -1.5 -1 -0.5 0 0.5 1 1.5 2 Vin V o u t

0 2 4 x 108 -120 -100 -80 -60 -40 -20 0 frequenza (Hz) P S D ( d B ) 0 2 4 x 108 -120 -100 -80 -60 -40 -20 0 P S D -A m p l (d B ) 40 MHz 120 MHz frequenza (Hz)

Figure 1.23,24: Effetto delle non linearitá sullo spettro del segnale OQPSK con sagomatura.

Nella figura 1.24 si apprezza l’effetto delle non linearità nella presenza di picchi spettrali a frequenze multiple della portante. Tali prodotti spettrali non ci interessano, in quanto possono essere eliminati facilmente attraverso, ad esempio, un filtro di antenna in trasmissione (oppure dall’antenna stessa che garantisce comunque una certa attenuazione fuori banda). È importante, invece, valutare cosa succede entro la banda utile, per cui ingrandiamo i due grafici precedenti nell’intorno della frequenza portante.

Come si vede dalla figura non si ha un innalzamento dei lobi spettrali entro i canali adiacenti, un effetto usualmente indicato come “spectral regrowth”, per cui l’amplificazione non lineare non aggiunge disturbo sui canali adiacenti [2]. Si valuta, infine, la coincidenza dello spettro entro il canale. Indicando con PSD_ratio, il rapporto tra le due PSD normalizzate ed osservando in un range frequenziale di 8MHz a cavallo della portante si ottiene il risultato illustrato in figura 1.27. Ne risulta un valore unitario, ovvero coincidenza degli spettri entro tutto il canale, quindi l’amplificazione non lineare non altera l’informazione in banda. Tale discorso tornerà utile in fase di progettazione del trasmettitore.