Capitolo 1

Wireless LAN e Standard 802.11x

Il primo tentativo di sviluppare una rete commerciale Wireless LAN è stato presentato nel 1990 da Mororola [4]. Questa rete presentava numerose problematiche: interferenze, un basso data rate, frequenze radio proprietarie e costi molto alti. Nello stesso anno l’IEEE (Institute of Electrical and Electronics Engineers) istituendo il gruppo di lavoro WLAN 802.11 ha iniziato un processo di standardizzazione con lo scopo di creare un Medium Access Control (MAC) e un Physical Layer (PHY) (riferendosi al modello OSI, Open Systems Interconnection), per connessioni wireless. La fase di progettazione è andata avanti per sei anni e si è conclusa nel 1997 con la presentazione dello standard 802.11 per l’interazione tra reti ethernet e wireless.

Lo standard 802.11 permette di raggiungere data rate di 1 e 2 Mbps nella banda ISM (Industrial Scientific Medical); purtroppo queste velocità, molto limitate rispetto alla controparte via cavo, ne hanno limitato lo sviluppo da parte delle aziende costruttrici. Proprio per cercare di avvicinare le velocità della tecnologia wireless a quelle della tecnologia wired, nel 1999 sono state presentate due estensioni all’802.11, cioè gli standard 802.11b e 802.11a. Con lo standard 802.11b si sono potuti raggiungere data rate sino ad un massimo di 11 Mbps aggiungendo alla modalità di funzionamento DSSS (Direct Sequence Spread Spectrum), già implementata con il precedente standard la modalità utilizzante la modulazione CCK (Complementary Code Keying). La scelta di mantenere la compatibilità verso il basso e soprattutto la stessa banda ISM alla frequenza di 2.4 GHz hanno convinto le aziende leader nel settore delle telecomunicazioni (Nokia, 3Com, Apple Cisco System, Intersil, Compaq, IBM ed altre) ad adottare questa tecnologia. Infatti l’802.11b dopo essere stato riconosciuto dal WECA (Wireless Ethernet Compatibility Alliance) con il marchio Wi-Fi (Wireless-Fidelity), ha preso piede inizialmente negli Stati Uniti e poi nel resto del mondo industrializzato, con un gran numero di soluzioni e di apparati presenti sul mercato.

Parallelamente ha visto la luce lo standard 802.11a, con il quale non è stata intrapresa la via della compatibilità verso gli altri standard, anzi è stato sviluppato un nuovo livello fisico basato sulla tecnica di modulazione OFDM (Orthogonal Frequency Division Multiplexing) nella banda dei 5 GHz, raggiungendo però data rate sino a 54 Mbps. Lo standard 802.11a è stato penalizzato dalla scelta della frequenza di lavoro a 5 GHz nella banda U-NII (Unlicensed National Information Infrastructure), la cui concessione è regolamentata da norme particolarmente restrittive; inoltre soprattutto in ambito indoor con la frequenza a 5 GHz si ottengono prestazioni inferiori che con quella a 2.4 GHz.

La maggiore diffusione di apparati funzionanti nella banda ISM ha spinto l’IEEE a fondare, nel luglio 2000, il TGg (Task Group g) con lo scopo di definire una nuova estensione dello standard 802.11 per le alte velocità a 2.4 GHz. Negli anni successivi sono state valutate le proposte di Texas Instrument ed Intersil Corporation relative alle modulazioni PBCC (Packet Binary Convolutional Coding) e DSSS-OFDM, che si vanno ad aggiungere alla modulazione DSSS e a quella OFDM sviluppate con gli standard precedenti. Il nuovo standard 802.11g riesce a raggiungere data rate massimi pari a 54 Mbps nella modalità OFDM standard ed in quella opzionale DSSS-OFDM e pari a 33 Mbps nella modalità opzionale PBCC, infine garantisce la compatibilità con l’802.11b attraverso la modalità standard CCK (Complementary Code Keying). Gli alti data rate raggiunti e la frequenza di lavoro a 2.4 GHz rendono l’802.11g una valida scelta nella realizzazione di reti locali radio. Infatti, un gran numero di aziende produttrici sta adottando questa nuova tecnologia, presentando apparati e soluzioni sempre più performanti tese a soddisfare il consumatore, dalla piccola e media azienda alla grande impresa.

1.1 – Principi delle WLAN

Il campo delle telecomunicazioni è in continua evoluzione con la ricerca e lo sviluppo di soluzioni sempre più innovative secondo le richieste del mercato. La necessità di utilizzare infrastrutture più funzionali e comode ha portato alla creazione delle reti wireless (senza filo).

Una WLAN (Wireless Local Area Network) è un sistema flessibile di comunicazioni, basato sulla trasmissione dei segnali tramite onde elettromagnetiche a

radiofrequenza (RF) o infrarosso (IR), che va visto come estensione o alternativa ad una rete LAN con struttura cablata.

Grazie a questa tecnologia gli utenti non hanno più il vincolo legato al punto di connessione, possono altresì muoversi all’interno di una rete wireless rimanendo connessi. Il fatto che questa nuova tecnologia sia perfettamente compatibile con la già presente via cavo permette di ampliare una rete LAN senza il bisogno di ulteriori cablaggi.

Vediamo più in dettaglio quali sono i principali vantaggi della tecnologia WLAN [1]:

● mobilità: uno dei principali vantaggi è sicuramente quello di permettere agli utenti di muoversi liberamente attraverso le stanze di un edificio, mantenendo la possibilità di connettersi alla rete, senza l’assillo del collegamento via cavo. Ovviamente questa possibilità è da vedersi nell’ambito di un’area coperta dal servizio, nella quale grazie al roaming, è possibile utilizzare tutti i servizi offerti dalla rete anche in movimento. ● installazione rapida e semplice: l’installazione di una rete WLAN risulta semplice e veloce data l’esigua necessità di collegamenti fisici all’interno degli edifici. Alle volte oltre che comoda, questa tecnologia risulta essere necessaria; si pensi a quei casi come gli edifici sotto tutela artistica nei quali non sia possibile fare interventi invasivi. ● riduzione dei costi: i benefici economici si vedono a lungo termine, poiché l’investimento iniziale legato all’acquisto degli apparati risulta essere più gravoso nel caso delle WLAN rispetto alle reti LAN, tuttavia, le spese complessive di gestione di una rete wireless risultano di gran lunga inferiori, poichè soprattutto in ambienti dinamici, dove sono frequenti gli spostamenti, la rete via cavo andrebbe riadattata facendo lievitare i costi.

● scalabilità: le WLAN hanno dalla loro la possibilità di essere configurate in un gran numero di soluzioni, dalla grande azienda al singolo appartamento. Ogni

configurazione può essere semplicemente modificata, nel tempo, venendo incontro alle esigenze lavorative che via via si rendono necessarie.

● compatibilità: gli apparati wireless nati sull’onda dei vari standard 802.11 sono perfettamente compatibili, in modo da non stravolgere, nel passaggio da uno standard al successivo, le topologie di rete preesistenti.

Vediamo adesso alcuni aspetti meno vantaggiosi delle WLAN:

● velocità: le reti wireless hanno una velocità di scambio dati inferiore alla rete fissa ethernet. Infatti, si va dagli 11 Mb/s della tecnologia Wi-Fi (802.11b) ai 54 Mb/s dei prodotti 802.11a e 802.11g. Tuttavia, per quanto riguarda le applicazioni pratiche il reale valore della velocità (Troughput) viene a dipendere fortemente da fattori legati alla distanza di propagazione e all’interferenza da cammini multipli che riducono l’efficienza del collegamento wireless a diretto vantaggio della rete ethernet.

● sicurezza: la sicurezza dei segnali via etere è inferiore rispetto alle soluzioni via cavo. Basti pensare che i segnali potrebbero essere intercettati servendosi di un apparato funzionante con lo stesso standard. Proprio per questo vengono adottati sistemi di cifratura attraverso l’introduzione di chiavi di protezione.

● interferenza: può capitare di avere interferenza da un’altra rete wireless posta nelle vicinanze o da altri apparati che lavorano sulla stessa banda di frequenze, come ad esempio il bluetooth, gli apparecchi a microonde o i telefoni DECT.

● autonomia batterie: il vantaggio introdotto dalla mobilità ha come rovescio della medaglia la necessità di economizzare il consumo delle batterie degli apparecchi mobili. Tale risparmio viene in parte garantito dal sistema di Power Management, secondo cui viene fornita più potenza nei momenti di trasmissione e ricezione o minore potenza nei momenti di standby.

1.2

–

Componenti di una WLAN

In una WLAN i componenti principali sono quelli atti al collegamento tra rete fissa e rete mobile, che elenchiamo di seguito:

● Access Point (AP): è il fulcro di una rete wireless, il suo ruolo è quello di interfacciare la parte mobile e la parte cablata di una rete. Attraverso un’antenna serve tutti gli utenti presenti nella regione di copertura e tramite una porta ethernet si collega alla rete fissa.

Esistono 2 tipologie di AP [2]:

● Dedicated Hardware Access Point (HAP) (fig. 1.1): apparati hardware dedicati all’interfaccia tra rete fissa e rete mobile attraverso cui è possibile gestire la rete WLAN e quella LAN, ma non altri tipi di rete.

Fig 1.1 – Hardware Access Point.

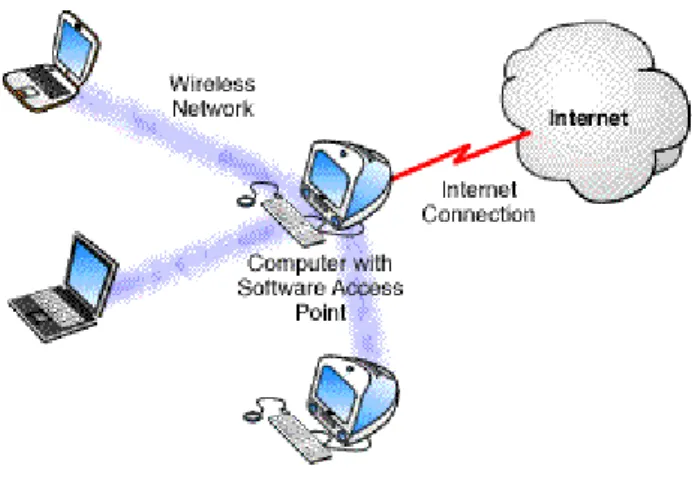

● Software Access Point (SAP) (fig. 1.2): nasce dalla necessità di permettere ad un AP di gestire oltre a reti ethernet e WLAN altri tipi di rete. Questo software gira su terminali dotati di tutte le interfacce di rete necessarie, è inoltre in

grado di trasformare le trame dei protocolli di rete non supportati in trame per il protocollo wireless.

Fig 1.2 – Software Access Point.

● Adattatori (fig. 1.3): si tratta di dispositivi per mezzo dei quali gli utenti possono connettersi con gli AP. Esistono varie tipologie: le schede PCMCIA (Personal Computer Memory Card International Association) adatte ai notebook o computer palmari, le schede PCI (Peripheral Component Interconnet) da inserire sulla mainboard dei pc desktop, o delle soluzioni USB (Universal Serial Bus) esterne connesse via cavo.

● Extension point (EP) (fig. 1.4): non è collegato alla rete fissa come l’access point, bensì permette di estendere l’area di copertura di un AP. Funziona come un ripetitore di segnale.

Fig 1.4 – Extension Point.

● Bridge (fig. 1.5): unisce reti locali poste anche a grande distanza trasmettendo a radio frequenza.

Fig 1.5 – Bridge.

● Antenna (fig. 1.6): questo componente è presente in tutti gli apparati elencati. Ne esistono varie tipologie: integrate, esterne, a bassa potenza, ad alta potenza, direttive ed isotropiche a seconda dello scopo a cui sono destinate.

1.3 – Tipologie di rete

Grazie alla loro flessibilità le WLAN possono assumere diverse configurazioni raggruppabili in due architetture di base: Infrastructure network e Ad hoc network. Le prime sono caratterizzate dalla presenza degli AP e quindi anche dalla possibilità di accedere alla rete fissa, le seconde sono prive di AP e comunicano solo via etere [3]. ● Infrastructure network: vengono implementate in ambiti dove si rendono necessarie reti molto estese. La loro struttura è composta dal Basic Service Set (BSS) (fig. 1.7) che comprende un gruppo di stazioni wireless sotto il controllo di un unico AP.

Fig 1.7 – BSS.

Come per la rete cellulare esistono delle aree di copertura dell’AP dette Basic Service Area (BSA) all’interno delle quali è possibile posizionare o muovere i terminali rimanendo connessi. Ovviamente esistono varie tipologie di AP in grado di rendere più ampia o ridotta la BSA da qualche metro a centinaia di metri. Le BSS possono essere aumentate di numero andando a formare l’Extended Service Set (ESS) (fig. 1.8) che va visto come un sistema distribuito a cella multipla.

Fig 1.8 – ESS.

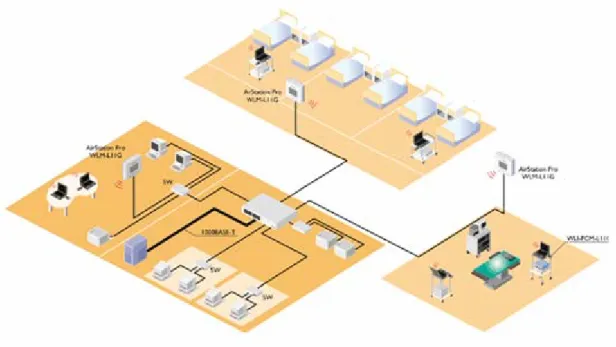

Queste tipologie di rete vanno incontro a scenari sempre più ampi. Si va dall’ambiente lavorativo dislocato su più piani di un edificio (fig. 1.9a), in cui la presenza di molte stanze rende necessaria l’introduzione di un numero maggiore di AP, alla necessità di collegare più edifici vicini attraverso l’utilizzo dei dispositivi Bridge (fig. 1.9b), infine abbiamo ambiti ben più vasti come quelli della Metropolitan Area Network (MAN) (fig. 1.10) in cui si devono introdurre un numero maggiore di antenne ed amplificatori a radio frequenza per garantire la qualità del servizio in tutta l’area.

Fig. 1.9b – Collegamento wireless tra edifici.

● Ad hoc network: si tratta di configurazioni di rete più semplici che non prevedono l’utilizzo degli AP (fig. 1.11). Le stazioni comunicano direttamente tra loro senza avere la possibilità di collegarsi alla rete ethernet. Queste reti, dette anche Peer to Peer, non hanno bisogno di amministrazione e configurazione, sono utili quando si deve realizzare una rete di piccole dimensioni magari temporanea come ad un congresso o in una riunione di lavoro. Gli svantaggi sono una ridotta area di servizio e la minore sicurezza.

Fig 1.11 – Rete wireless di tipo Ad hoc.

1.4

–

Applicazioni delle WLAN

Per rendersi conto dell’importanza che le WLAN ricoprono basta pensare agli svariati campi in cui esse trovano impiego. Presentiamo alcune soluzioni riguardo ad un ambito scolastico, ospedaliero, casalingo ed industriale che sono state proposte da Buffalo Technology [32].

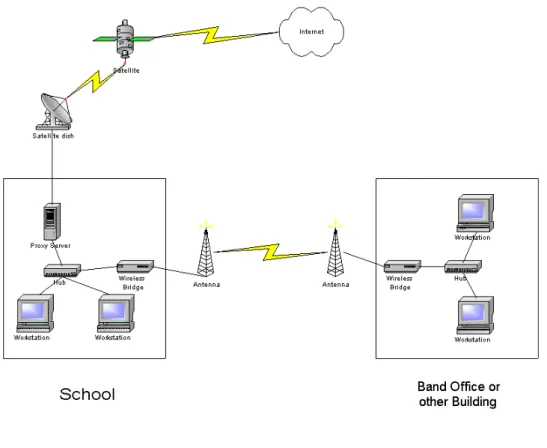

Per quanto riguarda la sede scolastica, può essere necessario un accesso ad Internet personale per l’attività didattica di ogni studente. Con l’introduzione del sistema di comunicazione wireless ogni studente può collegarsi alla rete, in modo

semplice e veloce, da qualsiasi punto del campus. Tutti gli edifici all’interno del campus possono condividere i servizi offerti dalla rete grazie ad una serie di dispositivi Bridge e antenne outdoor. A tale proposito la Dell ha realizzato una rete wireless alla “University of Michigan Business School”, con l’utilizzo di 36 AP per coprire 40000 mq e 2500 adattatori PC per gli studenti, ha ottenuto così un risparmio di 200.000 $ rispetto ad una rete cablata. Di seguito è illustrata la proposta di Buffalo Technology relativa ad una soluzione wireless per una scuola (fig. 1.12).

Fig. 1.12 – Una soluzione wireless per una scuola.

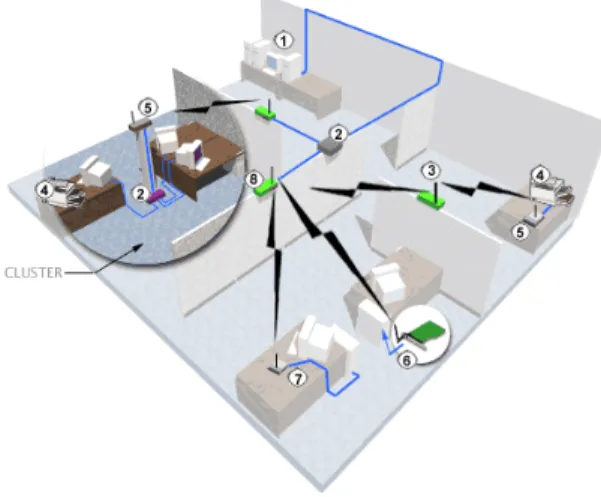

La rete wireless viene utilizzata anche nell’ambito ospedaliero dove, oltre che comoda, questa nuova tecnologia risulta di cruciale importanza per salvare la vita ai

pazienti. Per esempio la cartella di ogni paziente può essere sostituita da una stazione wireless, posta ai piedi di ogni letto, la quale comunica ad una stazione centrale tutti i dati di monitoraggio sul paziente stesso. Il primo ospedale ad implementare una rete wireless per la cura dei propri pazienti è stato il Kadlec Medical Center, situato nel sud-est di Washington [33]. Il progetto iniziale è stato affidato a Proxim, che nel 2002 ha dato vita ad una WLAN basata sullo standard 802.11a. Per valutare l’efficienza di questo progetto è stata realizzata una rete pilota composta di 19 stazioni, dove i pazienti risiedevano dai 3 agli 8 giorni. Questa fase di sperimentazione ha dato ottimi risultati rendendo più sicura la degenza dei pazienti. Gli ottimi risultati del test hanno permesso alla Proxim di realizzare l’attuale rete, dislocata su quattro edifici, dove vengono utilizzati 70 Access Point e 120 adattatori PCMCIA per altrettante postazioni laptop. Un’idea di come potrebbe essere realizzata una rete WLAN in un ospedale è proposta da Buffalo Technology nella figura 1.13.

Uno degli ambiti dove avrà maggiormente sviluppo questa tecnologia è quello lavorativo, dall’ufficio pubblico, alla piccola media azienda fino alla grande industria, ove un gran numero di persone devono poter condividere una risorsa. Tutti i macchinari presenti in un industria sono sempre più sofisticati e con l’avvento delle WLAN possono essere controllati in remoto da una qualunque posizione all’interno della rete. Inoltre attraverso un monitoraggio del traffico con funzioni di amministrazione in remoto, risulta più semplice rilevare e risolvere rapidamente i problemi della rete. La tecnologia wireless sta trovando spazio anche nei musei dove, grazie a piccole postazioni palmari con cuffie integrate, i visitatori sono immersi in un’esperienza più interattiva, più educativa e più divertente. Il museo di Arte Moderna di San Francisco ha lanciato un programma sperimentale che offre ai visitatori apparecchi palmari connessi ad una rete wireless, con i quali è possibile vedere brevi filmati riguardanti le opere presenti [34]. Molto spesso a commentare i filmati sono gli artisti stessi, trattandosi di un museo di arte moderna.

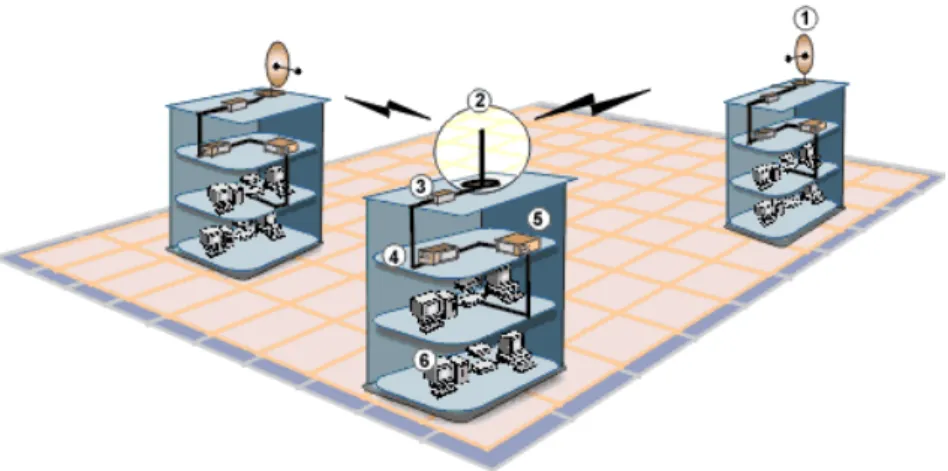

Infine anche il settore della domotica è di particolare interesse, in questo caso la tecnologia wireless viene ad essere alla portata di tutti ed ha lo scopo di garantire l’accesso alla rete in tutte le stanze della casa. La soluzione proposta da Buffalo Technology ci mostra in figura 1.14 come sia possibile garantire il servizio di accesso alla rete in un condominio composto da vari appartamenti su diversi livelli.

In conclusione la condivisione di un singolo accesso ad Internet da parte di molti utenti e la scarsa presenza di collegamenti via cavo rendono la tecnologia wireless una soluzione valida ed economica che viene e verrà sviluppata in una infinità di soluzioni, andando a migliorare il nostro modo di vivere.

Fig. 1.14 – Una soluzione wireless per un condominio.

1.5 – Gli standard 802.11x

Come precedentemente descritto una rete wireless si basa su un sistema suddiviso in celle BSS ognuna delle quali è controllata da una stazione base AP, il cui insieme forma una struttura più estesa ESS molto simile alla rete cellulare. L’architettura logica di una rete wireless è formata da un singolo livello MAC (Medium Access Control) che interagisce con tre livelli fisici (fig. 1.15) [5].

Il livello MAC ha mantenuto le stesse caratteristiche nei successivi aggiornamenti dello standard 802.11, mentre questo non è avvenuto per il livello fisico (PHY).

DSSS

DATA LINK

LayerPHY

Layer802.2 LLC

802.11 MAC

FHSS IR PLCP PMDFig.1.15 – Livello fisico e data link nell’architettura logica di una rete wireless.

1.6

– Livello fisico dell’802.11

Lo scopo del livello fisico è quello di fornire un canale per la comunicazione attraverso la definizione di specifiche relative alla parte elettrica, meccanica e procedurale [1]. Il PHY è costituito da tre possibili funzionalità che differiscono tra loro per il metodo trasmissivo, tutte operanti ad un data rate di 1 e 2 Mb/s. Abbiamo il Frequency Hopping Spread Spectrum (FHSS) e il Direct Sequence Spread Spectrum (DSSS) che operano a 2.4 GHz (banda ISM), ed infine il metodo a infrarossi (IR). Lo standard prevede anche due sottolivelli: il Physical Layer Convergence Procedure (PLCP) che interfaccia il livello MAC con il sottostante ed il Physical Medium Dependent (PMD) che provvede alla trasmissione e alla ricezione con interfaccia al mezzo.

Alla base del progetto dei livelli fisici si ha la modulazione Spread Spectrum (spettro espanso) che consiste nell’estensione dello spettro del segnale su un range di frequenze più ampio. Questo ha sì lo svantaggio di sacrificare più banda, ma permette di ottenere dei rapporti segnale rumore più alti garantendo una minore sensibilità all’interferenza. Infatti come si vede nella figura 1.16 il segnale interferente disturba una porzione molto più piccola del segnale a spettro espanso rispetto al segnale

originario. Due dei tre livelli (il FHSS e il DSSS) utilizzano la tecnica di modulazione a spettro espanso.

Fig 1.16 – Segnale utile a banda stretta, a spettro espanso e segnale interferente a banda stretta.

1.6.1

– Frequency Hopping Spread Spectrum

Questa tecnica prevede che la portante del segnale modulato effettui dei salti in frequenza secondo un definito pattern e all’interno di una banda che va da 2.4 GHz a 2.483 GHz [6]. Il numero di canali dipende dall’area geografica di impiego, per l’Europa ed il Nord America è di 79, mentre per il Giappone di 23. Inoltre viene definito l’hopping code che fornisce l’esatta sequenza di salto al ricevitore ed al trasmettitore in modo che questi siano accordati. Se la trasmissione ad una frequenza risulta troppo disturbata, il segnale viene ritrasmesso al salto successivo. Si capisce come con questa tecnica gli effetti dell’interferenza siano ridotti, infatti se un segnale interferente occupa una certa frequenza dopo il salto esso non interferirà più sul segnale utile.

1.6.2

– Direct Sequence Spread Spectrum

Anche questa tecnica di modulazione ha lo scopo di espandere lo spettro del segnale, utilizzando una combinazione tra il PPDU (PLCP Protocol Data Unit, ovvero la trama

di traffico) del segnale da trasmettere ed una sequenza di spreading tramite un sommatore binario [1]. La sequenza di spreading detta anche sequenza di Barker è formata da una serie di 11 bit, chiamati chip. Questa combinazione avviene nel seguente modo; si assegnano due sequenze di codice una al bit 0 ed una al bit 1 per ogni bit della sequenza di segnalazione, se ad esempio le due sequenze fossero 10110011 per il bit 1 e 10010010 per il bit 0 e la sequenza da trasmettere fosse 010 allora, la sequenza effettivamente trasmessa risulterebbe essere la seguente: 100100101011001110010010. Si capisce che con questo algoritmo si ha una notevole riduzione della probabilità di errore sul bit poiché, anche sbagliando alcuni bit della sequenza di chip si può comunque risalire alla sequenza trasmessa.

Il DSSS utilizza canali di 22 MHz a diversa frequenza, 13 in Europa (tranne in Francia 4 e in Spagna 2), 11 nel Nord America e in Canada, 14 in Giappone.

1) 2412 2) 2417 3) 2422 4) 2427 5) 2432 6) 2437 7) 2442 8) 2447 9) 2452 10) 2457 11) 2462 12) 2467 13) 2472 14) 2484 Spagna (10-11) Francia (10-13) USA, CANADA (1-11), EUROPA (1-13)

Giappone (1-14)

Fig. 1.17 – Canalizzazione DSSS a 2.4 GHz

Come si nota dalla figura 1.17 abbiamo soltanto tre terne di 3 canali che sono perfettamente separate e queste sono 1-6-11, 2-7-12 e 3-8-13. Per ognuno di questi tre set abbiamo una banda di guardia tra i tre canali di 3 MHz. Inoltre lo standard prevede

una banda di guardia di 1 MHz tra la banda assegnata al primo canale e il limite inferiore della banda ISM assegnata (2400 MHz) e una banda di guardia di 0.5 MHz tra la banda assegnata al canale 13 e il limite superiore dell’ISM.

1.7 – Livello fisico dell’802.11b

Nel 1999 un gruppo di lavoro dell’IEEE ha presentato lo standard 802.11b, un’evoluzione del precedente 802.11, in modo particolare una estensione High Rate del livello fisico DSSS dalle velocità 1 o 2 Mbit/s alle 5.5 o 11 Mbit/s del nuovo standard [8]. L’obbiettivo principale era quello di avvicinare la velocità di trasmissione a quella via cavo mantenendo la compatibilità con la tecnologia wireless già esistente. Sostanzialmente si dovevano mantenere la stessa banda (83 MHz) a 2.4 GHz, la stessa occupazione spettrale e lo stesso formato del frame DSSS. Per aumentare la velocità di trasmissione è stato introdotto un tipo diverso di modulazione chiamata CCK (Complementary Code Keying) che, al posto della sequenza di 11 chip (Barker chipping code) utilizzata nel DSSS, si serve di una sequenza di 8 chip e chipping rate di 88 Mchip/s. La codifica CCK a 11 Mbit/s non usa una sequenza pseudo noise (PN) statica, bensi’ si calcola una differente sequenza di spreading basandosi sui dati da trasmettere. I dati vengono suddivisi in simboli di 8 bit sui quali vengono generate le sequenze PN su 8 chip, ogni chip viene poi mappato su una costellazione DQPSK ed infine trasmesso [9].

Lo standard 802.11b definisce anche un’altra tecnica di modulazione (opzionale), conosciuta come Packet Binary Convolutional Coding (PBCC). Con questa tecnica i bit di dati attraversano un codificatore convoluzionale con rate ½, i due bit in uscita dal convoluzionale vengono mappati su una costellazione QPSK per il data rate di 11 Mbit/s e su una costellazione BPSK per il data rate di 5.5 Mbit/s. Viene anche usata una sequenza di 256 bit di scrambling come indicato nel diagramma di figura 1.18.

Fig 1.18 – Tecnica di modulazione opzionale PBCC.

1.8 – Livello fisico dell’802.11a

Parallelamente allo standard 802.11b il comitato esecutivo dell’IEEE ha presentato lo standard 802.11a [10]. In questo caso gli studi sono stati indirizzati su un sistema completamente diverso rispetto ai precedenti, ottenendo ottimi risultati dal punto di vista della velocità trasmissiva senza però mantenere la compatibilità verso il passato. Lo standard 802.11a è in grado di raggiungere un data rate di 54 Mbit/s. Questo lo avvantaggia rispetto alle estensioni precedenti nel confronto con le reti LAN. Per raggiungere questo obbiettivo è stato scelto di aumentare la frequenza di lavoro nella banda dei 5 GHz Unlicensed National Information Infrastructure (U-NII).

Più precisamente, l’802.11a utilizza una banda di 300 MHz vicino a 5 GHz, maggiore degli 83 MHz della banda ISM dello standard 802.11b, suddivisa in tre sottobande di 100 MHz ciascuna caratterizzata da un diverso livello di potenza: la banda Low opera da 5.15 a 5.25 GHz ed ha una potenza massima di 50 mW, la banda

Middle è localizzata tra 5.25 a 5.35 GHz con una potenza massima di 250 mW, la banda High va da 5.725 a 5.825 GHz con una potenza massima di 1W (fig 1.19).

Fig. 1.19 – Bande e livelli di potenza dello standard 802.11a.

Le bande Low e Middle sono maggiormente indicate per un utilizzo indoor, mentre la banda High, data la maggiore potenza, è più indicata ad un utilizzo outdoor da un edificio ad un altro. Dal punto di vista geografico negli Stati Uniti è possibile usare tutte e tre le bande, in Europa solo le bande Low e Middle sono utilizzabili, mentre in Giappone può essere usata solo la banda Low. La tecnica di modulazione usata è l’OFDM (Orthogonal Frequency Division Multiplexing) con cui il messaggio da trasmettere, ad alta velocità, viene suddiviso in diversi sottosegnali a bassa velocità, trasmessi in parallelo tra loro (vengono trasmessi e sono ricevuti in modo simultaneo) e a diverse frequenze. Ogni sottoportante è ortogonale all’altra, in questo modo possono tutte essere ricevute senza interferenze reciproche. Un grosso vantaggio introdotto da questa tecnica di modulazione sta nel fatto che ogni sottoportante risulta avere una banda molto inferiore rispetto al segnale da cui è stata estratta; quindi se il segnale di origine, data la maggiore larghezza spettrale, risente molto delle distorsioni di canale (fading selettivo), con il nuovo metodo ogni sottoportante vede una risposta del canale sostanzialmente piatta, riducendo di fatto la sensibilità al fenomeno del fading che produce una distorsione del segnale andando a minare le prestazioni del sistema. In particolare con l’802.11a vengono specificati, nelle due bande inferiori, 8 canali di 20MHz ciascuno; ognuno dei quali è suddiviso in 52 sottoportanti larghe 300 KHz (fig. 1.20).

Fig. 1.20 – Tecnica di modulazione OFDM.

Ogni sottoportante può essere modulata in modo diverso a seconda della velocità di trasmissione che vogliamo ottenere. Come descritto in fig. 1.21 si va da una modulazione BPSK per le velocità più basse ad una 64-QAM per quelle alte [11].

1.9 – Livello fisico dell’802.11g

Il nuovo standard 802.11g porta il grande vantaggio della velocità, fino a 54 Mbit/s, introdotto dall’802.11a mantenendo la compatibilità con il più diffuso 802.11b. I motivi che hanno spinto ad utilizzare la banda a 2.4 GHz sono molteplici: in primo luogo lo standard 802.11b, che ha preso piede nel mondo, si è dimostrato maggiormente immune all’interferenza; in secondo luogo la banda a 2.4 GHz è disponibile senza particolari restrizioni, mentre la banda a 5 GHz, essendo utilizzata in ambito militare per applicazioni come radar ad alta potenza, è sottoposta a maggiori restrizioni. Inoltre un altro vantaggio è di tipo economico, infatti sviluppare apparati che supportino il solo 802.11a ha lo stesso costo richiesto dai nuovi apparati che supportano tutti e tre gli standard aggiungendo la possibilità di implementare reti WLAN multimodo.

Il livello fisico dell’802.11g è conosciuto come Extended Rate PHY (ERP) ed opera nella banda ISM a 2.4 GHz. I modi di funzionamento possibili sono quattro, due obbligatori e due opzionali [12]: l’OFDM utilizzato per raggiungere data rate fino a 54 Mbit/s e il CCK per garantire la compatibilità con gli apparati 802.11b sono i due obbiettivi imperativi dello standard 802.11g, mentre il PBCC a 22 e 33 Mbit/s e la modalità ibrida DSSS-OFDM sono le due soluzioni opzionali incluse nello standard 802.11g (molto poco diffuse). Per quanto riguarda i modi di funzionamento a multiportante OFDM e a singola portante CCK, non vi sono particolari differenze da quelli degli standard 802.11a e 802.11b, le uniche modifiche apportate sono la frequenza di lavoro più bassa per l’OFDM (dai 5 GHz dell’802.11a ai 2.4 GHz dell’802.11g) e la massima potenza in ingresso al ricevitore che passa da -10 dB a -20 dB sia per l’OFDM che per il CCK. Un discorso diverso va fatto per i due modi opzionali. Il PBCC è stato introdotto come modo opzionale con l’802.11b e con l’802.11g viene modificato per il supporto al data rate 33 Mbit/s, il DSSS-OFDM permette l’uso del sistema multiportante OFDM in modo compatibile con le stazioni funzionanti con modulazione CCK a singola portante.

Quattro formati di modulazione opzionali PBCC sono specificati per l’ERP, ognuno dei quali fornisce uno tra i seguenti data rate: 5.5 Mbps, 11 Mbps, 22 Mbps e 33 Mbps. I PBCC relativi ai data rate 5.5 e 11 Mbps sono gli stessi dello standard 802.11b, mentre i data rate 22 e 33 Mbps sono stati introdotti con l’802.11g [13].

Il modo DSSS-OFDM è incluso come soluzione opzionale all’interno dell’802.11g, utilizza la modulazione CCK per trasmettere Preambolo+Header e quella OFDM per trasmettere la parte dati [12]. I motivi che hanno spinto allo sviluppo del metodo ibrido DSSS-OFDM sono da ricercarsi nell’interoperabilità tra stazioni 802.11b e 802.11g. Quando una stazione 802.11g si trova ad operare in presenza di apparati Wi-Fi, l’Header CCK viene trasmesso per avvisare tutte le stazioni Wi-Fi che una trasmissione sta per iniziare e per fornirgli la durata di tale trasmissione, dopodiché la parte dati può essere trasmessa a data rate molto più elevati utilizzando la modulazione OFDM. Sebbene nessuna stazione Wi-Fi possa ricevere questi dati, tutte le possibili collisioni saranno prevenute garantendo una coesistenza più efficiente tra le stesse stazioni Wi-Fi e quelle 802.11g. Va notato che le due modulazioni CCK ed OFDM rimangono separate e distinte, si rende quindi necessaria una transizione dalla modulazione CCK a quella OFDM. Questa transizione da singola portante a multiportante è realizzata tra il Preambolo+Header e la parte dati [13].

1.10 – Livello MAC

Il livello MAC (Medium Access Control) è comune a tutti i livelli fisici precedentemente descritti. Esso fornisce un servizio per il trasferimento di unità dati (MSDU) tra due entità LLC (Logical Link Control) che condividono una rete basata su onde radio o raggi infrarossi [1]. L’architettura del livello MAC è illustrata nella figura 1.22.

Fig. 1.22 – Livello MAC.

In particolare i servizi offerti dal livello MAC sono quelli di: accesso al mezzo, frammentazione, join alla rete, autenticazione, sicurezza, roaming e power saving. Tutti questi saranno di seguito descritti.

1.10.1 – Accesso al mezzo

Il livello MAC deve garantire l’accesso al mezzo prima che venga inoltrata la trasmissione del frame e per questo scopo si serve di due metodi, uno distribuito DCF (Distributed Coordination Function) ed uno centralizzato PCF (Point Coordination Function).

● Accesso Distribuito (DCF): il protocollo di accesso al mezzo è il CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) attraverso cui si cerca di evitare che si presentino delle collisioni, anziché di rivelarle come nel caso del CSMA/CD utilizzato nelle reti Ethernet.

Viene implementato un algoritmo di ascolto del canale per stabilire se il mezzo è libero o occupato. All’interno di ogni frame è contenuto il campo Duration che indica a tutte le stazioni l’intenzione del mittente di occupare il canale per un certo intervallo di tempo. Il compito del MAC è quello di analizzare il campo Duration di tutti i frame in arrivo e di aggiornare il NAV (Network Allocation Vector) con l’informazione contenuta nel campo Duration, se questa è maggiore di quella presente nel NAV. In questo modo il NAV funge da contatore inizializzato con la durata in microsecondi della trasmissione; quando raggiunge lo zero, la stazione é abilitata a trasmettere se la stima del livello fisico indica che il canale è libero. Il rischio maggiore di collisioni si ha negli istanti immediatamente successivi al momento in cui viene riscontrato il canale occupato, per questo motivo le stazioni che vogliono trasmettere attendono un istante di Backoff prima di testare il campo NAV per iniziare la trasmissione. In questo modo si riduce di molto la probabilità che si presentino delle collisioni. Comunque nel caso si verifichi una collisione durante la trasmissione dei frame questi vengono ritrasmessi sfruttando la tecnica ARQ (Automatic Repeat Request). Questo tipo di accesso può essere implementato indifferentemente in entrambe le architetture di rete Infrastructure network e Ad hoc network.

Con lo standard 802.11 vengono inoltre specificati degli intervalli temporali tra la fine di un frame e l’inizio del successivo (IFS, Interframe Space) [7]. Si hanno quattro diversi IFS con priorità crescente al diminuire della dimensione dell’intervallo: il SIFS (Short IFS) è l’intervallo più piccolo quindi ha il maggiore livello di priorità, viene usato dai frame ACK e CTS (Clear To Send); il PIFS (PCF IFS) è l’intervallo lasciato dalle stazioni che operano un accesso centralizzato; il DIFS (DCF IFS) è l’intervallo lasciato dalle stazioni che operano un accesso distribuito ed ha una priorità inferiore rispetto al precedente PIFS; EIFS (Extended IFS) è l’intervallo che deve intercorrere tra la trasmissione di un frame da una stazione DCF e la sua ritrasmissione in seguito ad una errata ricezione (fig. 1.23).

Fig. 1.23 – Intervalli temporali presenti nel metodo DCF.

● Accesso centralizzato (PCF): l’accesso PCF, contrariamente a quello DCF, può essere usato con la sola configurazione di rete Infrastructure network. In questo caso la funzione di coordinamento è centralizzata, difatti è il coordinatore, che risiede nell’access point, a concedere alle stazioni il permesso di iniziare la trasmissione di un frame. La coesistenza tra accesso PCF e DCF è garantita dal fatto che il tempo viene suddiviso in due intervalli, il Contention Period (CP) in cui la rete opera in DCF e il Contention Free Period (CFP) per la modalità PCF (fig. 1.24) [1].

Come illustrato, all’inizio di ogni periodo privo di contesa (CFP) tutte le stazioni settano il NAV e si rendono disponibili al coordinatore per la trasmissione. Nello stesso istante il coordinatore può prendere il controllo del canale e se questo è libero, dopo aver lasciato trascorrere un intervallo PIFS, inviare un Frame Beacon contenente un insieme di parametri. Un parametro importante è il CFPMaxDuration che viene memorizzato nei NAV delle stazioni riceventi ed ha lo scopo di impedire a queste ultime di prendere il controllo del canale nel periodo privo di contesa. In seguito il coordinatore attende un tempo SIFS dopodiché inizia la fase di Polling, in cui interroga le stazioni e crea la lista di Polling contenente i loro identificativi. Sostanzialmente se una stazione è intenzionata a trasmettere, quando viene interrogata dal coordinatore, risponde con un ACK e fornisce il pacchetto dati; il coordinatore invia un ACK alla stazione che ha richiesto di trasmettere in modo da avvertirla della avvenuta ricezione; la stazione ricevente attende un SIFS quindi comunica al mittente l’avvenuta ricezione tramite un ACK; a questo punto il coordinatore dopo aver atteso un tempo PIFS riprende il controllo sul canale continuando con il Polling (fig. 1.25).

In questa modalità d’accesso come nella DCF precedentemente descritta si fa uso della frammentazione dei pacchetti di grosse dimensioni, che sarà illustrata nel seguente paragrafo.

1.10.2 – Frammentazione

La tecnica di frammentazione consiste nella divisione di un pacchetto dati MSDU in più pacchetti di dimensione inferiore MPDU, ed è stata introdotta per i seguenti motivi: la probabilità di ricevere un pacchetto errato aumenta con la dimensione dello stesso, a causa della alta BER (Bit Error Rate) dei collegamenti radio; nel caso in cui un pacchetto sia errato, più piccolo esso è, minore è il carico per poterlo ritrasmettere; in un sistema FHSS, il mezzo di trasmissione viene interrotto periodicamente a causa del salto in frequenza (ogni 20 ms), così più piccoli sono i pacchetti, minore è la probabilità che la trasmissione avvenga dopo l’interruzione [5]. In figura 1.26 vediamo un esempio di frammentazione di un MSDU in quattro MPDU.

Fig. 1.26 – Frammentazione.

La frammentazione garantisce al livello MAC la gestione dei pacchetti dati di estensione 1518 byte, ossia quelli usati dalle reti Ethernet. In fase di ricezione i pacchetti vengono riassemblati tramite un’operazione di deframmentazione. Nel caso in cui si presenti un errore in fase di trasmissione sarà richiesta una ritrasmissione a partire dall’ultimo frame trasmesso.

1.10.3 – Join alla rete

Quando una stazione si accende o “si sveglia” ha bisogno di prelevare le informazioni relative alla sincronizzazione dall’AP a cui risponde [1]. A questo scopo sono stati sviluppati due metodi di accesso alla rete:

● Passive Scanning: in questo caso la stazione ascolta il canale in attesa di ricevere un frame Beacon dall’AP, contenente le informazioni relative alla sincronizzazione. ● Active Scanning: in questo caso la stazione cerca di rilevare l’AP attraverso l’invio di un frame Probe Request e aspettando di ricevere un frame Probe Response dall’AP. Entrambi i metodi sono validi, la scelta sull’uso dell’uno o dell’altro è fatta sulla base del consumo energetico.

1.10.4 – Autenticazione e Sicurezza

I sistemi wireless, come precedentemente descritto, hanno una minore sicurezza al livello fisico rispetto ai sistemi wired, relativamente agli accessi non autorizzati. Per questo motivo lo standard 802.11 introduce il servizio di autenticazione allo scopo di monitorare gli accessi. Vengono definiti due meccanismi di autenticazione, Open System (sistema di autenticazione aperto) e Shared Key (sistema a chiave di autenticazione pubblica).

● Open System: è il sistema di autenticazione più semplice, si compone dei seguenti due passi: una stazione richiede l’autenticazione ad un’altra stazione o ad un AP inviando un frame di richiesta di autenticazione; dopodiché la stazione si pone in attesa di ricevere un frame contenente l’esito dell’autenticazione.

● Shared Key: questo metodo fornisce un livello di sicurezza maggiore rispetto al precedente attraverso l’introduzione di una chiave di sicurezza che deve essere inviata a tutte le stazioni tramite un canale indipendente e sicuro. L’utilizzo di questa chiave richiede l’implementazione dell’algoritmo WEP (Wired Equivalent Privacy).

Veniamo adesso alla descrizione dell’algoritmo di crittografia WEP. Il WEP è stato introdotto dallo standard 802.11 per garantire una maggiore sicurezza nella trasmissione wireless. L’idea è quella di generare chiavi segrete per permettere alla stazione trasmissiva e a quella ricevente di crittografare i frame. Si ha quindi una crittografia a chiave simmetrica, per evitare il più possibile le intrusioni da stazioni non autorizzate. L’algoritmo WEP si articola nei seguenti passi: il primo step consiste nell’applicare l’algoritmo di integrità al corpo del frame, generando così un ICV (Integrity Check Value) su 32 bit da inviare assieme al frame; durante il secondo step un generatore pseudo casuale riceve la chiave segreta in ingresso e da questa genera la Key Sequence, cha ha la stessa lunghezza del Frame + ICV; nel terzo step effettuando un OR esclusivo tra Key Sequence e Frame + ICV viene crittografato il testo (fig. 1.27); nel quarto step il ricevitore utilizza la chiave pubblica per decifrare il testo e genera la Key Sequence usata per criptare il frame; durante l’ultimo step la stazione effettua l’Integrity Check e lo confronta con la sequenza decriptata, se non si ha corrispondenza viene inviato al MAC Management un messaggio di fallimento.

1.10.5 – Roaming

Attraverso la funzione di Roaming è possibile muoversi tra una BSS ed un’altra mantenendo la connessione [5]. Questa funzione è molto simile a quella di handover utilizzata in una rete cellulare con una sola differenza: una rete WLAN è basata sul sistema di trasmissione a pacchetto quindi per passare da una cella ad un’altra è necessario lo scambio di pacchetti, questo non avviene in una rete cellulare. Infatti durante una telefonata è possibile muoversi da una cella all’altra senza interrompere la conversazione, questo grazie anche al fatto che una temporanea disconnessione su un sistema vocale non influisce affatto, mentre se la comunicazione è a pacchetto una interruzione comporta l’avvio di una procedura di ritrasmissione al fine di garantire l’integrità dei dati. Affinché la funzione di Roaming possa essere assicurata l’Access Point spedisce ogni 100 ms verso i clients dei segnali chiamati “beacon” per giudicare la qualità della comunicazione e di conseguenza decidere a quale AP associarsi. Nel momento in cui la richiesta di associazione ad un nuovo AP viene accettata , il client stesso si sintonizza sul canale radio su cui è impostato l’AP automaticamente e senza perdita di dati. Difatti il nuovo AP informa il vecchio (attraverso il collegamento tra loro via cavo Ethernet) del movimento per ristabilire in modo appropriato la connettività sul network. Esiste un ulteriore caso di riassociazione che viene chiamato

load balancing. La riassociazione per load balancing è dovuta alla necessità di

distribuire il carico dei client sulla rete WLAN in maniera più efficiente attraverso l’infrastruttura wireless disponibile.

1.10.6 – Power Saving

Il sistema Wireless come descritto nel primo capitolo introduce il vantaggio della mobilità, il quale ovviamente implica la realizzazione di un meccanismo di controllo del consumo delle batterie, in modo da garantirne una maggiore durata. Lo standard

802.11 ha introdotto, a questo scopo, l’algoritmo Power Saving con il quale le stazioni vengono messe a riposo per lunghi periodi di tempo, senza per questo perdere alcuna informazione. Tutte le stazioni poste in “sleep mode” vengono memorizzate all’interno di un registro nell’AP, il quale si occupa inoltre di memorizzare i frame indirizzati ad esse fino a quando le stesse non decidano di richiederli attraverso una Polling Request.

1.11 – Interferenza sulla banda ISM

Uno dei problemi che affliggono le WLAN è legato alla coesistenza con altre tecnologie funzionanti nella stessa gamma di frequenze (2.4 GHz), infatti accanto all’802.11 anche il Bluetooth (BT), i telefoni DECT ed altri apparecchi a microonde condividono la banda ISM.

Il Bluetooth permette un collegamento wireless, a corto raggio, tra una serie di dispositivi come ad esempio le periferiche di un computer, il microfono di un cellulare etc. Il BT utilizza il livello fisico frequency hopping per saltare in frequenza su tutta la banda a 2.4 GHz, mentre la WLAN 802.11g, come precedentemente descritto, utilizza l’OFDM ed occupa circa un terzo della banda a 2.4 GHz; da ciò si capisce come il BT possa interferire su una trasmissione 802.11g.

La maggior parte dei dispositivi 802.11b/g raggiunge una potenza trasmissiva di 30 mW, invece i dispositivi Bluetooth usano una potenza pari a 100 mW. Questo divario di potenza trasmissiva implica un’interferenza del Bluetooth sulle prestazioni del Wi-Fi che cresce al diminuire della distanza cui sono posizionati i dispositivi delle due tecnologie.

La tecnologia BT permette di raggiungere data rate massimi di 1 Mbit/s con un raggio di copertura inferiore a 10 m, i salti in frequenza vengono effettuati ad un rate

nominale di 1600 hops/s, in modo pseudo casuale, su 79 canali larghi 1 MHz nella banda di 83.5 MHz. Alla base dell’architettura del sistema BT vi è la piconet, che consiste di una unità master e al massimo di sette unità slave comunicanti esclusivamente con il master. Il master si occupa di determinare la sequenza di salto, il timing e l’elenco di tutti i pacchetti all’interno di una piconet. Il tempo viene suddiviso in slot temporali di 625 µs, inoltre per una trasmissione a singolo slot si ha un salto in frequenza ad ogni slot, mentre per una trasmissione a slot multiplo il salto avviene al primo slot di ogni pacchetto.

Il fenomeno dell’interferenza si manifesta quando tra la trasmissione BT e quella 802.11g vi è sovrapposizione in frequenza così come nel tempo, come illustrato in figura 1.28.

Fig. 1.28 – Interferenza causata da dispositivi bluetooth.

Come si vede per una WLAN con canali larghi 20 MHz l’interferenza di un segnale BT risulta a banda stretta e la probabilità di avere sovrapposizione in frequenza è pari al 25%. Per quanto riguarda il dominio del tempo la maggiore dimensione dei pacchetti 802.11g rispetto a quelli BT determina un’alta probabilità che si verifichino sovrapposizioni. Da quanto detto solo un piccolo numero di sottoportanti OFDM sono afflitte da interferenza, ognuna delle quali pagherà un interferenza strettamente legata alla potenza di entrambi i segnali OFDM e BT, trasmessi sulla banda corrispondente a quella sottoportante. L’idea per ridurre gli effetti dell’interferenza è quella di cancellare quei simboli OFDM corrispondenti alle sottoportanti con bassa SIR (Signal

to Interference Ratio). Questo evita una forte deviazione nella metrica dell’algoritmo di Viterbi inoltre, con l’introduzione degli interleaver sui bit dei simboli OFDM, si riduce il fenomeno degli errori a pacchetto. Dal momento che la potenza di un segnale BT è maggiormente concentrata intorno alla sua frequenza centrale sarebbe meglio cancellare quelle sottoportanti OFDM a frequenza più vicina a quella centrale del segnale BT.