CAPITOLO 6

SICUREZZA NELLE VANET

In questo capitolo vengono discussi i requisiti necessari affinché una rete VANET venga definita sicura e le problematiche della salvaguardia della privacy tra comunicazioni veicolo-veicolo e veicolo-infrastrutture.

Vengono discusse le tecniche utilizzate di controllo della veridicità delle informazioni che un veicolo riceve, le tecniche di attacco e le tecniche di rilevazione degli attacchi.

Vengono infine discusse le tecniche di autenticazione e le problematiche che esse comportano.

6.1 INTRODUZIONE

La mole di informazioni che transitano nelle reti VANET è enorme. Tali informazioni sono molto variegate, vanno dalla posizione di un veicolo, velocità relativa, direzione, messaggi di emergenza sino ad arrivare ai messaggi di applicazioni ludiche come la navigazione in Internet. La gran quantità di dati impone che i servizi offerti da questa nuova tecnologia vengano concepiti tenendo conto del rispetto della privacy degli utenti, sia nei confronti degli altri utenti che nei confronti delle autorità di controllo.

Per rendere le VANET sicure sia dal punto di vista della privacy sia dal punto di vista delle applicazioni (verifica della localizzazione, validità dei messaggi ecc.) si

stanno studiando varie soluzioni come l'utilizzo di cifrature, l'uso di pseudonimi temporanei associati ai veicoli e l'utilizzo di chiavi pubbliche sono alcuni esempi [95, 80].

Tutte le soluzioni che proposte devono essere in grado di fornire strumenti per il mantenimento della privacy degli individui, evitare i tracciamenti dei percorsi e degli spostamenti dei veicoli, controllare la veridicità dei dati e devono essere capaci di raggiungere tali obiettivi con un basso costo computazionale a causa dell'enorme mole di messaggi che ogni veicolo riceve.

Problemi legati alla privacy nelle reti infrastrutturate sono stati studiati in letteratura [79-85] sono alcuni esempi. Le soluzioni proposte però sono di difficile realizzazioni o hanno costi eccessivi se applicate alle reti ad-hoc ed in particolar modo alle reti VANET.

6.2 PRIVACY

“La privacy (termine inglese traducibile con riservatezza) è il diritto alla riservatezza delle informazioni personali e della propria vita privata: the right to be let alone.

La privacy si traduce spesso nella capacità di una persona (o di un gruppo di persone), di impedire che le informazioni che la riguardano diventino note ad altri, inclusi organizzazioni ed enti, qualora il soggetto non abbia volontariamente scelto di fornirle.

I fondamenti costituzionali sono ravvisabili negli artt. 14, 15 e 21 (Cost.), rispettivamente riguardanti il domicilio, la libertà e segretezza della corrispondenza, e la libertà di manifestazione del pensiero. Soprattutto, però, si fa riferimento all'art. 2 (Cost.), incorporando la riservatezza nei diritti inviolabili dell'uomo.

Il termine privacy è di origine anglosassone, inizialmente riferito alla sfera della vita privata. Ma è solo negli ultimi decenni che la nozione si è evoluta, arrivando a indicare il diritto al controllo sui propri dati personali.

Da 15 anni a questa parte, la privacy è sempre più oggetto di invasione. Nonostante la promulgazione di leggi ad hoc per tentare di proteggerla,

quotidianamente la nostra privacy è sempre più violata, proporzionalmente alla disponibilità di sempre nuovi strumenti tecnologici.” [88].

La definizione di privacy ovviamente, deve essere estesa anche nel campo della tecnologia VANET. Tale tecnologia deve essere in grado di evitare fughe di informazioni riguardanti i tracciamenti dei percorsi svolti da un veicolo (e quindi del suo conducente) e le abitudini sugli spostamenti di un soggetto.

La privacy di ogni veicolo e dei suoi passeggeri deve essere garantita in ogni suo aspetto, sia nei confronti dei peer (altri veicoli), sia nei confronti delle autorità.

6.2.1 Privacy nei confronti dei peer

La privacy verso i peer si ottiene attraverso l'uso di di pseudonimi di breve durata. Ad ogni veicolo viene attribuito un nick il quale verrà cambiato periodicamente in modo da non poter risalire alla vera identità del veicolo. In caso di esami di eventi particolari (incidenti, ingorghi ecc.) è possibile fare delle correlazioni di dati da parte di autorità addette, ossia associare al nick l'identità reale dei veicoli per un loro studio [96].

I peer hanno una visione limitata sulle informazioni che transitano su un'area geografica, pertanto l'uso di pseudonimi di breve durata è ragionevole. La preservazione della privacy rende necessaria la considerazione di un qualsiasi peer (nodo della rete) come un potenziale nodo di tipo “maligno”, infatti per ognuno di essi si ricorre all'uso di provvedimenti di sicurezza (cifratura, uso di nick ecc.). Tale assunzione nasce dall'obiettivo di preservare la sicurezza del il singolo veicolo e la sicurezza dell'intera dell'intera rete VANET.

6.2.2 Privacy nei confronti delle autorità

La privacy nei confronti delle autorità è un argomento alquanto complesso. Innanzitutto si parte con il presupposto che le autorità svolgano nella maniera più

onesta possibile i compiti a loro attribuiti e che non abusino dei poteri loro conferiti. In caso di corruzione di un qualche membro interno alle autorità è comunque possibile che sia fornito un accesso illecito a individui non autorizzati a dati sensibili su viabilità, veicoli e loro spostamenti. Per questo motivo deve essere anche disciplinato il potere da attribuire a queste autorità, possibilmente frazionando il potere a diversi organi indipendenti tra loro in modo da dover coinvolgere (corrompere) più soggetti in caso di controllo. In effetti, l'alto numero di individui da corrompere e il coinvolgimento di più organi di controllo renderebbe molto più difficile una fughe di notizie.

6.3 Tipi di attacco nelle reti VANET

In una rete VANET gli attacchi possono essere effettuati da diversi soggetti con scopi diversi. Definiamo “nodo attacker” o semplicemente “attacker” un nodo (un veicolo) il quale malignamente cerca di appropriarsi di dati privati di un altro veicolo e/o cerca di sabotare in maniera fraudolenta il corretto funzionamento della rete VANET.

In generale, negli attacchi, un attacker, cerca di convincere un nodo di un dato inesistente o falsato. Egli raggiunge il suo scopo quando riesce a convincere la vittima della bontà di un dato. Il nodo attaccato, in questo caso per come sono organizzate le VANET, invierà il dato falso ad altri nodi vittima contribuendo a diffonderlo a macchia d'olio.

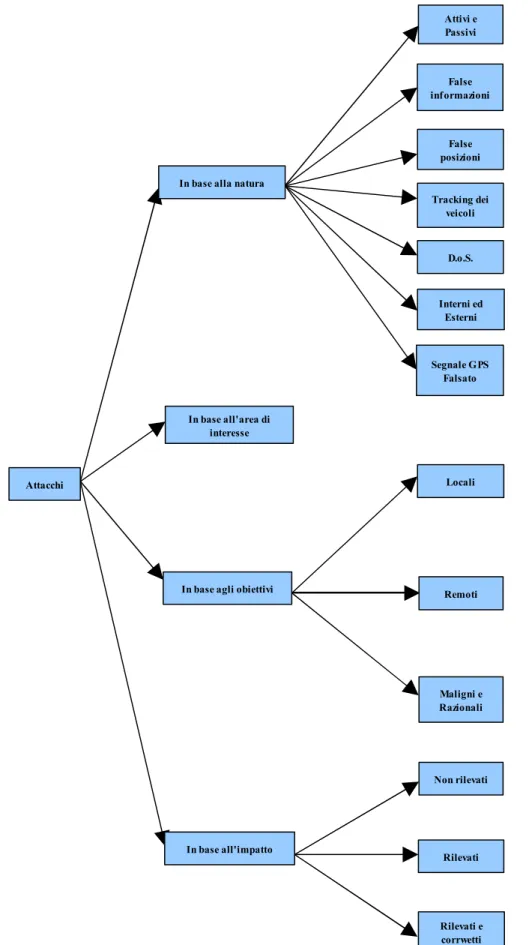

Figura 6.1: Schema rappresentante la classificazione degli attacchi in una rete VANET Rilevati Non rilevati Interni ed Esterni D.o.S. Tracking dei veicoli False posizioni False informazioni Attivi e Passivi Attacchi

In base alla natura

In base all'area di interesse

In base all'impatto In base agli obiettivi

Locali Remoti Maligni e Razionali Rilevati e corrwetti Segnale GPS Falsato

Ispirati dal modello dello studio [95] considereremo un attacco come una tupla

Membership.Motivazione.Metodo dove:

● Membership individua i membri interni Imo esterniOn

● Motivazione indica attacco di tipo maligno (M) o razionale (R). ● Metodo indica un attacco attivo (A) o passivo (P).

● * indica un qualsiasi valore.

In genere gli attacchi consistono nell'immissione nella rete di messaggi falsati (nella geografia, nella topologia di rete o nel contenuto delle informazioni al loro interno) oppure nell'acquisizione impropria da parte di nodi non autorizzati di messaggi contenenti informazioni critiche per la privacy, destinate ad altri nodi. In base allo schema in figura 6.10 adesso verranno spiegati in dettagli i vari attacchi.

6.3.1 Classificazione degli attacchi su una rete VANET

In una rete VANET possono circolare dati falsi e di diversa natura. Un nodo maligno può falsare i dati sul suo conto o su una parte della rete. In una VANET, ogni nodo riceve più volte e da più soggetti un'informazione. La ridondanza di tale informazioni viene utilizzata per effettuare verifiche di veridicità dei dati. Se lo stesso dato un nodo lo riceve da diversi nodi allora la probabilità della bontà dell'informazione è alta. L'uso delle ridondanze però rende un eventuale attacco difficile da individuare. Gli attacchi possibili nella rete possono essere di vario tipo, attivi, passivi, di controllo degli spostamenti, di falsificazioni di dati ecc.

Tra questo genere di attacchi ne esiste uno di tipo Sybil [96], l'attacco Sybil è un attacco che può essere effettuato quando un nodo è in grado di ricevere un dato ma non è in grado di dedurre (per esempio con l'uso di sensori) la posizione del nodo che lo invia. Tale attacco ha la caratteristica di simulare la presenza di altri nodi tenendo in considerazione alcuni parametri, in modo da rendere più reale la rete illusoria .

essere classificati in:

1. Attivi vs passivi. Un attacker attivo è un nodo che può generare pacchetti e immetterli nella rete, mentre uno passivo è un nodo che si limita ad ascoltare i pacchetti che transitano nella rete.

2. False informazioni (fig. 1): Gli attacker sono di tipo Im.R . A (attacchi da parte di nodi interni con obiettivi di tipo razionale e tipo di attacco attivo) e diffondono informazioni errate nella rete in modo da influenzare il comportamento di altri veicoli (per esempio deviare i veicoli da una data strada ad un'altra in modo da liberare un tragitto dal traffico).

3. False informazioni di posizione: Gli attacker sono di tipo Im.R. A. (attacchi da parte di nodi interni con obiettivi di tipo razionale e tipo di attacco attivo). Gli attacker usano questa tecnica di attacco per alterare i campi relativi alla loro posizione, velocità, senso di marcia, nei messaggi che trasmettono. Nel caso peggiore, gli attacker possono clonare altri veicoli, nascondendo in questo modo la loro presenza in caso di incidenti ed evitando eventuali responsabilità.

4. Rilevazione di ID dei veicoli per rintracciare la loro posizione (Tracking dei

veicoli): Gli attacker sono di tipo *.R. A. (attacchi da parte di nodi interni o

esterni con obiettivi di tipo razionale e tipo di attacco attivo). Questo è lo scenario del grande fratello, uno scenario in cui un osservatore globale può controllare i tragitti dei veicoli designati ed usare i dati osservati per vari scopi (per esempio, alcune aziende che affittano vetture possono rintracciare le loro automobili). Per effettuare un tale controllo, “l'osservatore globale” potrebbe controllare infrastrutture come le strade, oppure veicoli, in un determinato luogo geografico. In questo caso l'attacco è di tipo passivo. Assumiamo che l'attacker non usi macchine fotografiche, videocamere o dispositivi per l'inseguimento fisico di un veicolo del quale voglia scoprire l'identità. Tale assunzione viene fatta per creare uno scenario fattibile anche in termini di costo di realizzazione anche se l'applicazione di dispositivi come telecamere macchine o fotografiche darebbe notevoli aiuti ai controlli dei veicoli.

5. Interni vs esterni. Un membro interno Im.*.* (attacchi da parte di nodi interni con qualsiasi obiettivo e tipo di attacco qualsiasi).di una rete è un nodo o veicolo autenticato che fa parte di una rete di veicoli. Un membro interno può comunicare con altri membri. Ciò significa che il veicolo è in possesso di una chiave pubblica autenticata. Un attacco On.*.* (attacchi da parte di nodi esterni con qualsiasi obiettivo e tipo di attacco qualsiasi) è invece considerato dalla rete come un intruso, pertanto, può organizzare attacchi di natura diversa rispetto ad un membro interno, come ad esempio ad esempio attacchi DoS. In genere gli attacchi da parte di nodi Imsono sempre quelli più efficaci perché godono della fiducia della sottorete in cui sono autenticati.

6. Falsificazione del segnale GPS: Gli attacker sono di tipo *.*.* . (attacchi da parte di nodi interni e/o esterni con qualsiasi obiettivo e tipo di attacco qualsiasi). I veicoli che usano il GPS sono facilmente vulnerabili a diversi attacchi al segnale GPS come ad esempio il blocco del servizio, lo spoofing (ascolto ed analisi dei messaggi), fino ad arrivare ad attacchi fisici come la sovrapposizione del segnale del GPS con un falsato utilizzando strumenti di simulazione del segnale GPS. Questa tecnica di attacco è una delle peggiori per le reti come le VANET dato che si basano fortemente basati sulle coordinate fornite dal GPS per il loro funzionamento. Normalmente gli strumenti di simulazione del segnale GPS producono un segnale nettamente più forte rispetto a quello trasmesso dal satellite, quindi, la sovrapposizione è abbastanza semplice da effettuare.

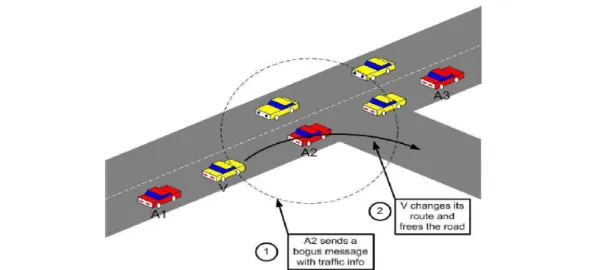

Un esempio di attacco di tipo *.R.A è possibile vederlo in figura 6.2. In figura due veicoli A2 e A3 immettono informazioni false all'interno di una rete VANET con lo scopo di cambiare il flusso del traffico della strada e ottenere un risultato a loro utile (di tipo razionale).

6.3.2 Classificazione degli attacchi in base all'area geografica in cui si verificano

Gli attacchi in base all'area di interesse sono quegli attacchi sferrati ad un'area geografica ben definita.

Definiamo i nodi di un'area di interesse all'attacco “nodi vittima”. L'area di interesse può essere limitata o estesa.

Caratteristica di questo genere di attacco è la potenziale espansione delle aree infette ossia quelle aree in cui vi è la presenza di dati falsati da nodi maligni. L'espansione può avvenire nel momento in cui uno o più nodo periferici ad un'area infetta transitano in un'altra area riportando nella nuova area dati fasulli.

6.3.3 Classificazione degli attacchi in base agli obiettivi

Gli attacchi possono essere guidati anche da obiettivi ben determinati. Gli obiettivi possono essere il controllo del traffico in una data area, il controllo degli spostamenti di veicoli, l'induzione al cambiamento di traiettoria di veicoli, il blocco di un servizio offerto o addirittura il blocco di tutti i servizi offerti dalla rete VANET.

Figura 6.2: Attacco con informazioni false. A2 e A3 disseminano false informazioni per

incidere sulle decisioni degli altri veicoli (in particolare alla vettura V) cosi da sgomberare la strada all'attacker A1

Gli attacchi in base agli obiettivi possono essere suddivisi in:

1. Attacchi locali: Gli attacker sono di tipo. Im .* .A. (attacchi da parte di

nodi interni con qualsiasi obiettivo e tipo di attacco attivo). Questi attacchi sono sferrati da nodi maligni a nodi vicini tramite l'invio di dati falsi in modo da modificare lo stato di valutazione e di decisione del nodo vittima.

Tali attacchi possono essere molto efficaci specie se un nodo vittima si trova in prossimità di uno o più nodi maligni. In questo caso, il nodo vittima, non può fare riscontri con altre osservazioni sull'ambiente da altri nodi, quindi, non potendo testare la veridicità dei dati ricevuti, li accetta come validi.

2. Attacchi remoti: Gli attacker sono di tipo On .*.A. (attacchi da parte di nodi

esterni con qualsiasi obiettivo e tipo di attacco attivo). Gli attacchi remoti sono attacchi con obiettivi geograficamente distanti dal nodo maligno.

Questi attacchi, al contrario di quelli locali, risultano essere molto più difficili da realizzare. Infatti, lungo il percorso che attraversano i pacchetti contenenti informazioni fasulle, si possono scaturire dei conflitti a livello qualitativo tra l'informazione contenuta nel messaggio e le osservazioni continuamente effettuate dai nodi vicini ad un nodo obiettivo, allarmando in tal modo un veicolo vittima.

3. Maligni vs Razionali. Gli attacker sono di tipo *.*.A. (attacchi da parte di nodi interni e/o esterni con qualsiasi obiettivo e tipo di attacco attivo). Un attacker maligno non cerca benefici personali dagli attacchi che sferra alla rete. Questo comporta la non considerazione dei costi, dei mezzi di attacco e la non cura delle conseguenze che tale attacco comporta alla rete. Al contrario, un attacker razionale cerca il profitto personale. La ricerca del profitto personale però, rende un attacker razionale molto più prevedibile rispetto ad uno maligno in termini di mezzi di attacco e di obiettivi.

4. Denial of service: l'attacker è di tipo *.M.A (attacchi da parte di nodi interni e/o esterni con obiettivo maligno senza interessi e tipo di attacco attivo). In questo Genere di attacco un nodo può volere il blocco dei servizi offerti dalle reti VANET o persino può voler causare incidenti. Esempi di attacco possono essere l'inondazione della rete con falsi messaggi o il blocco delle

trasmissioni nella rete stessa. Questo genere di attacco è scaturito da motivazioni maligne che non apportano nessun giovamento al nodo che lo effettua.

6.3.4 Classificazione degli attacchi in base attacchi in base alla rilevazione

Gli attacchi possono avere impatti diversi in base alla tecnica e alla tecnologia che l'attacker utilizza. La classificazione in base all'impatto è la seguente:

1. Attacco non rilevato dai nodi obiettivo: un nodo obiettivo non può rilevare un attacco se è isolato o se è completamente circondato da nodi maligni i quali, trasmettono continuamente false informazioni. In quest'ultimo caso, un nodo vittima accetta in messaggi in arrivo, non appena però il nodo vittima si trova nelle prossimità di un nodo onesto, può rivalutare l'onestà dei dati finora ricevuti e quindi correggerli (caso ottimo) oppure rimanere nell'incertezza (caso più comune).

2. Attacco rilevato dai nodi obiettivo: un nodo rileva un'anomalia e rileva anche che è vittima di un attacco in corso. Però, data la scarsa quantità di dati corretti a disposizione, rimane nel dubbio sul contenuto dei dati in suo possesso. Questo dubbio rimane sino a quando non incontra un numero sufficiente di nodi onesti che forniscono una quantità di informazioni sufficienti per una correzione dei dati. Un esempio di nodo circondato da nodi maligni è rappresentato in figura 6.3.

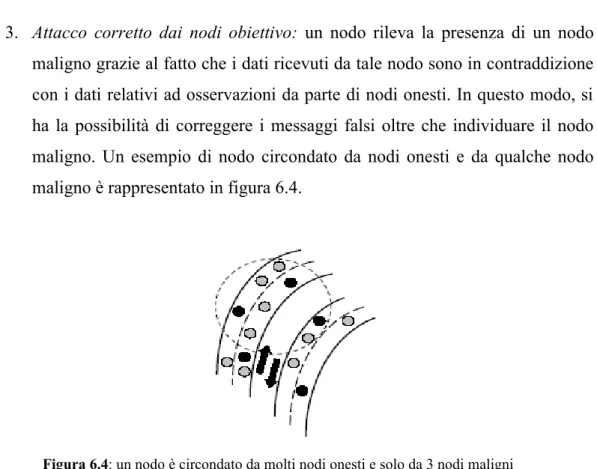

3. Attacco corretto dai nodi obiettivo: un nodo rileva la presenza di un nodo maligno grazie al fatto che i dati ricevuti da tale nodo sono in contraddizione con i dati relativi ad osservazioni da parte di nodi onesti. In questo modo, si ha la possibilità di correggere i messaggi falsi oltre che individuare il nodo maligno. Un esempio di nodo circondato da nodi onesti e da qualche nodo maligno è rappresentato in figura 6.4.

6.4 TECNICHE PER ASSICURARE LA SICUREZZA NELLE VANET

Come si è visto in [95, 114], gli attacchi su una rete VANET o su una sua sottorete possono essere variegati e con diversi scopi. Tali attacchi potrebbero mettere in crisi il sistema viario creando potenzialmente situazioni di pericolo ai veicoli e quindi ai passeggeri. Per evitare pericoli di questo tipo, è necessario un sistema di sicurezza che permetta di salvaguardare la veridicità dei messaggi trasmessi e di conseguenza l'incolumità dei passeggeri.

6.4.1 Requisiti necessari per il raggiungimento della sicurezza

Un sistema di scambio di dati nelle VANET è definito sicuro se è in possesso dei seguenti requisiti[84, 115]:

• Autenticazione: è necessaria un'autenticazione dei mittenti dei messaggi in

modo che le reazioni dei veicoli ad eventi viari, siano basate su messaggi da parte di mittenti legittimi.

• Verifica della consistenza dei dati: oltre all'autenticazione, è necessaria una

verifica sulla consistenza dei dati. Potrebbero accadere casi in cui il mittente risulti essere autenticato ma i dati che invia sono essere falsi.

• disponibilità: anche se in presenza di canali comunicazione robusti, bisogna

avere a disposizione forme alternative di comunicazione in caso di attacchi di tipo D.o.S. Gli attacchi D.o.S in alcuni casi possono creare seri problemi al funzionamento della rete.

• identificazione: i conducenti di veicoli in caso di incidenti, devono essere

identificati in modo da poter studiare il flusso di dati intercorso tra i veicoli e i vicini nei momenti antecedenti all'incidente.

• privacy: la privacy dei veicoli deve essere garantita il più possibile. Devono

essere evitate forme controllo da parte di utenti non autorizzati come le abitudini di un individuo o il tracking degli spostamenti dei veicoli (“grande fratello”).

• vincoli di real-time: data la alta velocità di spostamento dei nodi della rete

VANET, è necessaria una capacità di reazione in tempo reale ai vari eventi.

• verifica delle posizioni date dal GPS: è necessaria una forma di verifica dei

dati ricevuti dal GPS attraverso il loro confronto con nodi vicini, in modo da evitare attacchi alle coordinate GPS.

6.5 TECNICHE DI DIFESA DELLE VANET

In base ai requisiti di sicurezza, i dati ricevuti devono essere autenticati e verificati nel contenuto in modo da avere una forma di protezione sia dai nodi interni (che possono volontariamente o involontariamente effettuare attacchi) sia da quelli esterni alla rete.

I pacchetti scambiati tra i veicoli non contengono dati sensibili. La mancanza di tali dati fa si che non occorre nessuna forma di cifratura ma solamente una qualche forma di autenticazione. Esistono due tipi di meccanismi di autenticazione, uno

simmetrico e uno asimmetrico.

Per l'utilizzo di questi meccanismi, possono essere impiegate delle infrastrutture fisse (Base station) con il compito di mettere in contatto i veicoli con strutture di autenticazione pubbliche (PKI). Queste strutture hanno il compito di verificare l'identità di un veicolo. Le PKI vengono gestite e controllate da organi di competenza specifici.

Nello studio della sicurezza viene impiegato anche l'uso di modelli per la simulazione dei comportamenti dei veicoli e dei nodi maligni. Vengono inoltre studiate euristiche per la determinazione della natura degli attacchi e degli obiettivi, in modo da poter prevedere le possibili reazioni della rete e dei nodi, durante un attacco. Le soluzioni proposte sono soluzioni basate su autenticazione asimmetrica, soluzioni basate su autenticazione simmetrica e soluzioni basate su autenticazione e ausilio di sensori.

Nei prossimi paragrafi verranno descritte in dettaglio queste tre soluzioni di autenticazione. In particolare verranno mostrati dei modelli per ognuno di esse e ne verranno studiate le varie caratteristiche, fornendo degli esempi di applicazione.

6.6 AUTENTICAZIONE ASIMMETRICA

In letteratura esistono diversi studi sulla sicurezza delle VANET e sulla possibilità di utilizzo di autenticazione asimmetrica associata firme digitali, a certificati e chiavi pubbliche vedi [89, 111, 112]. La firma digitale potrebbe essere la migliore da adottare nelle reti VANET dato che i messaggi di sicurezza inviati in questo tipo di rete tipicamente sono di tipo stand-alone e hanno la necessità di essere inviati il più rapidamente possibile. Infatti, in una rete di questo tipo, un hand-shake preliminare ad una comunicazione tra nodi, potrebbe creare un overhead non accettabile all'intero sistema [115].

Inoltre, l'enorme numero di nodi della rete e la connessione sporadica di questi a server di autenticazione, rende l'uso di una struttura di autenticazione pubblica dei nodi(PKI), il modo più adatto per implementare un sistema di autenticazione[95].

proposti pochi protocolli per i messaggi di sicurezza [92, 93, 94]. In [94] viene descritta una soluzione basata sull'autenticazione asimmetrica usando il protocollo DSRC[117] per i messaggi di sicurezza e poi usare un protocollo semplificato con le seguenti caratteristiche:

1. in accordo con le specifiche DSRC assumiamo che un veicolo V periodicamente manda messaggi di un hop di lunghezza ogni 300 ms (il range minimo è di 110 metri ed il massimo è di 300metri)

2. L'intervallo tra un messaggio ed un altro viene posto a 100ms se i veicoli hanno bassa velocità o sono completamente fermi (10 miglia/h ~ 16km/h) 3. i veicoli prendono decisioni in base ai messaggi ricevuti e possono inviarne di

nuovi. Esempio se un veicolo V riceve un messaggio di pericolo da un veicolo W, V deduce che tale pericolo possa comprendere anche altri veicoli a sua il volta può inviare un messaggio di warning.

Con l'utilizzo di PKI, ad ogni veicolo della rete, viene assegnata una coppia di chiavi (pubblica/privata) e una chiave di sessione che (in base ai risultati dello studio sul broadcast [91]) offre un'autenticazione efficiente. Un veicolo, prima di inviare un messaggio relativo alla sicurezza stradale, deve firmarlo con la propria e chiave privata e deve includere anche il suo CA (Certification Authority) nel seguente modo:

V∗: M , SigPrKv[ M∣T ] ,CertV

dove V è il veicolo mittente, * indica tutti i destinatari, M indica il messaggio,

SigPrKvindica la firma privata di v, | indica la concatenazione dei messaggi, T indica il Timestamp e per finireCertVindica il certificato pubblico di V.

Il CA può essere rilasciato univocamente ad ogni veicolo da un organo competente (motorizzazione, case produttrici di veicoli ecc) .

Il ricevente del messaggio deve estrarre e verificare la chiave pubblica di V tramite il certificato e poi usare la chiave pubblica certificata di V per verificare la firma. Per effettuare queste operazioni, il ricevente dovrebbe essere in possesso della CA che avrà antecedentemente caricato. Se il messaggio viene spedito in un contesto

di emergenza, esso verrà salvato in un EDR (Event Data Recorder) in modo da poter poi effettuare potenziali indagini su un evento accaduto.

6.6.1 L'uso e la gestione delle chiavi per l'autenticazione dei pacchetti inviate

L'utilizzo di chiavi nelle comunicazioni tra i pacchetti in una rete veicolare e in particolar modo le chiavi private è destinato a suscitare l'interesse da parte di attacker. Gli attacker sono interessati ad appropriarsi delle chiavi in modo da poter inviare messaggi e firmarli a nome di altri veicoli.

L'accesso fisico ai dispositivi di sicurezza installati sui veicoli deve essere limitato al solo personale autorizzato. Inoltre, per aumentare ulteriormente la sicurezza, la chiave privata installata su un veicolo deve essere rinnovata periodicamente (ad esempio ad ogni revisione dei veicoli). Già sul mercato sono presenti prodotti commerciali che svolgono questi compiti.

In questa soluzione, un veicolo per diventare parte di una VANET deve essere dotato delle seguenti informazioni crittografiche:

1. Un'identità elettronica chiamata ELP (Electronic License Plate) [112] emessa da organi amministrativi addetti, oppure un ECN (Electronic Classic Number) emesso dalle case produttrici di autoveicoli. Queste identità attribuite ai veicoli, dovranno essere univoche nonché verificabili con controlli da parte delle autorità competenti.

2. Una coppia di chiavi anonime atte a preservare la privacy. Questa coppia è una chiave pubblica/privata certificata dalle autorità di autenticazione, la quale, non contiene informazioni sul veicolo o sul suo possessore. Normalmente ogni veicolo sarà dotato di un set di chiavi anonime set che sarà in grado di prevenire controlli o tracking sui suoi spostamenti.

L'ELP potrebbe anche essere installata dalle autorità addette al trasporto direttamente sul veicolo, e periodicamente, il possessore potrebbe aggiornare le chiavi anonime.

6.6.2 Certificazione e revoca delle chiavi

Le certificazioni, come detto precedentemente, possono essere attribuite da enti governativi (motorizzazioni) o direttamente dalle case produttrici. Può accadere però, che sia necessaria la revoca di una chiave. Due scenari per cui è necessaria la revoca di una chiave sono i seguenti:

1. Tutto il materiale crittografico di una vettura è compromesso. Per evitare un sovraccarico della rete, l'ente apposito alla revoca invia un richiesta di revoca al dispositivo di ricezione del veicolo.

2. Una particolare chiave del veicolo è stata compromessa. In questo caso l'invio di una revoca per ogni chiave posseduta dal veicolo creerebbe un forte overhead della rete. In letteratura [113] esistono diverse opzioni per la revoca ma tutte hanno come condizione necessaria una connessione permanente con gli organi di controllo. Questa condizione nelle VANET non è soddisfatta. Si opta quindi all'utilizzo di certificati associati alle chiavi di breve durata, i quali, allo scadere del certificato, le chiavi associate vengono annullate. Il sistema dei certificati sulle chiavi richiede però una grande capacità di immagazzinamento di dati da parte dei veicoli, questo perché, frequentemente i veicoli dovranno rimpiazzare le proprie chiavi.

6.6.3 Analisi della sicurezza offerto dall'autenticazione asimmetrica

Per prevenire attacchi alla rete da tecniche di annebbiamento degli scenari, ossia la creazione da parte di attacker di reti inesistenti, falsi banchi di nebbia, falsi incidenti e così via, è necessaria una verifica dei dati da parte dei veicoli.

Tale verifica consiste nell'effettuare il confronto dei dati che un nodo riceve, con i dati dei nodi vicini, in modo da trovare un riscontro di veridicità. Questa tecnica è conosciuta come la ”correlazione dei dati”[84, 95]. Lo studio delle correlazioni dei dati rende il sistema molto più stabile ad attacchi esterni. Inoltre, le correlazioni abbinate all'uso dei certificati, riducono notevolmente la tipologia di attacchi che si

possono sferrare alle reti veicolari.

L'autenticazione asimmetrica soddisfa i requisiti di sicurezza sopra elencati ed inoltre offre i seguenti vantaggi:

• Ad un attacker non sarebbe più permessa la possibilità di cambiare identità ossia la capacità di spacciarsi per un altro individuo (o veicolo)

• Un attacker non potrebbe indurre un veicolo a cambiare la propria traiettoria

a causa dei dati di posizione falsati o da dati viari errati (falsi ingorghi o falsi incidenti), questo perché la tecnica del riscontro annullerebbe e poi scarterebbe tali dati.

• Un veicolo non potrebbe negare di aver effettuato delle trasmissioni dato che

ogni pacchetto viene firmato con la propria chiave.

6.6.4 Una strategia per la salvaguardia dell'Anonimato

Anche se le chiavi anonime non contengono dati sensibili, la violazione della privacy può avvenire attraverso il monitoraggio delle chiavi anonime di un veicolo. Questo monitoraggio consiste nel tracciamento dei percorsi effettuati dal veicolo associati alle sue chiavi e a informazioni di uso pubblico (es. la strada ed il numero civico in cui un veicolo usualmente è parcheggiato).

Per preservare l'anonimato sugli spostamenti di un passeggero e ridurre il traffico di dati sulla rete, traffico che è generato dal gran numero di chiavi da salvare continuamente sui veicoli, in [95] è stato proposto un algoritmo per il cambiamento delle chiavi che considera:

• La correlazione dei dati • La velocità dei veicoli

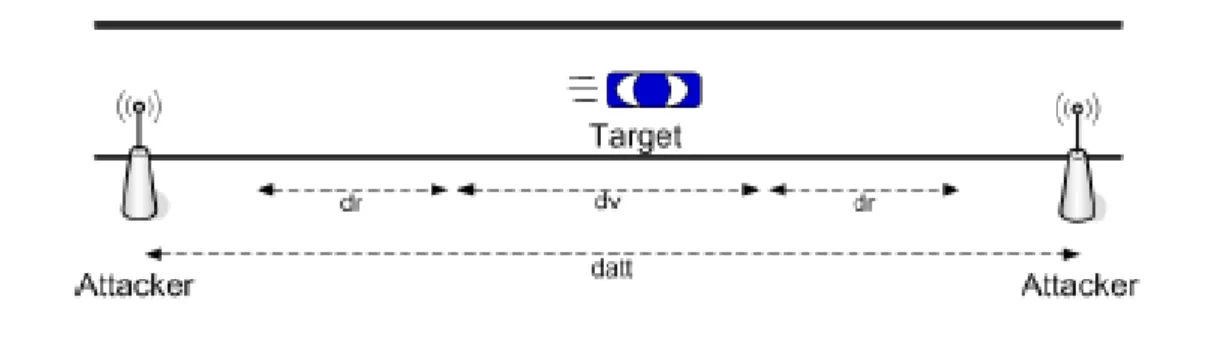

Consideriamo lo scenario in figura 6.5di tracking in cui un attacker controlla delle BS posizionate ad una distanza tra loro pari adatte che quindi ha la capacità di captare tutti i messaggi che transitano in tra queste BS. Successivamente l'attacker

usa questi dati che transitano (comprese le chiavi pubbliche) per tracciare gli spostamenti dei veicoli. Inoltre supponiamo che l'attacker abbia la capacità di correlare due chiavi di un veicolo se questo si sposta tra le BS controllate a velocità costante lungo una direzione e lungo la stessa corsia.

Data la posizione iniziale di un veicolo da controllare e nota direzione e velocità, l'attacker può predire una sua posizione futura e avere conferma di tale previsione se un messaggio viene ricevuto al prossimo punto di osservazione.

Per ipotesi in figura 6.5, assumiamo che la velocità del veicolo da controllare V (Target) sia vt, il suo range di trasmissionedr e dvè la distanza dove V non cambia ne velocità ne corsia. Come è possibile notare in Figura 6.5, l'anonimato del veicolo V è vulnerabile lungo la distanzadv2dr. Ciò significa che anche se il veicolo cambia la propria chiave frequentemente in brevi tragitti, l'attacker è in grado di correlare le chiavi del veicolo(con buona probabilità di riuscita) lungo la distanza. Da quest'esempio si evince che il limite inferiore dell'intervallo di cambiamento della chiave è:

min

T

key=

d

v2 d

rv

t secondiFigura 6.5:Per scoprire l'identità dei nodi attaccati l'attacker opera sulla correlazione delle chiavi dei

sedattdv2dr, V può evitare un tracking purché non usi la stessa chiave per distanze uguali o maggiori adatt. Il limite superiore dell'intervallo di cambiamento della chiave:

max

T

key=

d

attv

t secondiDato che V non conosce datt ma conoscedredv, come valore diTkeypuò scegliere un valore leggermente più grande di minTkey.

Se indichiamo con rmil message-rate, una chiave potrebbe essere usata al massimo per:

N

msg=⌈r

m×T

key⌉

messaggi.Per esempio, assumiamo che datt=2km, rm=3.33 msg/secondo (1 messaggio ogni 300 ms), dv=30sec *vt (V non cambia corsia e velocità nei 30 sec) dr =10sec*vt e vt=100Km/h.

In questo caso minTkey= 50 sec e maxTkey= 72 sec.

V può scegliere una chiave di 55 sec e quindi Nmsg=184 messaggi.

6.6.5 Alcuni problemi di implementazione per l'autenticazione asimmetrica

La dimensione delle chiavi anonime dovrebbe essere piccola in modo da ridurre la richiesta di spazio per la loro memorizzazione sui veicoli. D'altra parte, la durata del certificato dovrebbe essere breve, in modo da ridurre la finestra di vulnerabilità in caso di chiave pubblica/privata compromessa. Da queste due aspetti nasce l'esigenza di trovare un compromesso tra i due problemi.

6.6.6 Durata del certificato

Ogni chiave anonima dovrebbe essere usata solo in una sequenza consecutiva di messaggi e per un tempo limitato. Se così non fosse, gli attacker riuscirebbero ad impossessarsene e potrebbero estrarre informazioni da questa chiave riutilizzandola anche in altri momenti poiché sempre valida.

In media, un certificato dovrebbe avere una durata di circa un giorno in modo da limitare possibili danni da correlazioni. La durata di un certificato inoltre è in funzione del tragitto percorso dai veicoli. Più lungo è il tragitto che si percorre più lunga sarà la durata del certificato. Le differenti durate dei certificati nascono dall'esigenza di cercare di ridurre il numero delle chiavi circolanti nella rete. Ad esempio se un veicolo facesse lunghi viaggi, l'utilizzo di certificati a breve durata comporterebbe una continua circolazione di chiavi nella rete e quindi maggiori esposizioni a rischi di sicurezza. Se invece la durata fosse giornaliera o superiore, il numero di queste chiavi circolanti si ridurrebbe notevolmente. Caso opposto, se un veicolo facesse viaggi brevi (casa-lavoro) un certificato a lunga durata esporrebbe a rischi di sicurezza il veicolo stesso. Infatti, se la chiave fosse stata intercettata e corrotta da un attacker, questo potrebbe utilizzarla per tutta la durata della sua validità.

6.7 Autenticazione simmetrica

Mentre in letteratura sono presenti molte proposte basate su autenticazione asimmetrica, l'applicazione della cifratura simmetrica alle VANET è abbastanza rara. Una spiegazione allo scarso utilizzo della cifratura simmetrica è dovuto alla scarsa flessibilità del suo impiego.

Uno studio sulla cifratura simmetrica è discusso in[114]. In questo studio si fa uso di infrastrutture fisse che svolgono funzioni di autenticazione e di archivio di messaggi.

Come detto precedentemente, anche se il sistema di cifratura a chiave simmetrica è meno flessibile rispetto a quello asimmetrico , in molti aspetti, per messaggi di

piccola dimensione, questo sistema richiede meno potenza di calcolo e offre maggiore resistenza agli attacchi di cripto analisi[33]. Queste due peculiarità sono molto allettanti per le VANET.

In queste reti, lo scambio di messaggi tra veicoli deve essere effettuato nel minor tempo possibile, inoltre si deve cercare di ridurre più possibile le perdite o le ridondanze dei pacchetti. La crittografia simmetrica in questo caso apporta un beneficio al sistema dato che le operazioni di calcolo per la cifratura di ogni pacchetto sono minime.

Altri vantaggi della soluzione con crittografia simmetrica rispetto a quella asimmetrica sono:

• Non occorre tenere aggiornate le infrastrutture di certificazione (PKI) con

chiavi pubbliche e private, raggiunte talvolta con l'ausilio BS, cosa che invece è necessaria nell'autenticazione asimmetrica.

• Non occorre stabilire link di connessione tra veicolo e CA (Certificate Authority).

• Non occorre stabilire link di connessione tra veicolo e CRL (Certificate revocation list).

6.7.1 Modello di rete con cifratura simmetrica

Per lo studio di una soluzione di autenticazione simmetrica nel lavoro [114] viene preso come modello di rete un modello ibrido costituito da reti ad-hoc e reti infrastrutturate, poi viene preso anche un modello avversario in cui si spiegano le caratteristiche dei nodi maligni. In dettaglio i modelli sono così definiti:

● LA RETE VANET: modello di rete ibrido formato da reti ad-hoc e reti

infrastrutturate. La natura ibrida della rete è dovuta all'alta mobilità dei veicoli, infatti sarebbe difficile creare una rete senza infrastrutture e senza nessun organo di controllo che certificasse i vari mittenti dei messaggi. Distinguiamo due tipi di comunicazioni nelle reti ibride, le comunicazioni di

rete e le comunicazioni peer-to-peer. Nelle prime i nodi e le BS comunicano

tra loro in maniera sicura quando necessario, nelle seconde i nodi comunicano con altri nodi senza l'uso di infrastrutture. Affinché tutto questo funzioni è necessario un sistema di sincronizzazione tra veicoli e infrastrutture.

● MODELLO AVVERSARIO: modello che ipotizza delle caratteristiche e le

capacità possedute da un attacker. In particolare un attacker ha la capacità di poter compromettere il back-end o il front-end di un nodo, ha la capacità di ascoltare tutti i messaggi in transito in una comunicazione, è in grado di compromettere un nodo, cioè è in grado di usare il nodo per sferrare attacchi al vicinato di questo nodo (un nodo compromesso di solito viene disabilitato o utilizzato come ponte di comunicazione per altri attacchi).

Affinché le comunicazioni possano essere effettuate è necessario un sistema di sincronizzazione tra veicoli e infrastrutture.

Inoltre per incentivare la cooperazione tra veicoli e creare zone di fiducia senza utilizzare infrastrutture centralizzate, vengono usati dei sistemi detti “Reputation-based”. Questi sistemi vengono impiegati in svariati contesti che spaziano dall'e-marketing [100, 101] alle reti [102, 103, 104, 105].

Come routing viene utilizzato un routing anonimo. I routing anonimi sono tecniche di routing che tentano di fornire anonimato ai nodi. Alcuni esempi presenti in letteratura sono [106, 107, 108].

Infine, in questo modello viene impiegato un meccanismo di deposito e verifica presso terze parti delle identità reali dei nodi e di pseudonimi loro associati. Meccanismo che favorisce ulteriormente la salvaguardia della privacy. Esempi di meccanismi simili a questo sono [109, 110].

Per quanto riguarda le infrastrutture fisse, tali infrastrutture svolgono un compito di “front-end” e un compito di “back-end”.

In genere, gli apparati di front-end sono le BS le quali si occupano della gestione e raccolta dei dati dei veicoli etichettati con pseudonimi a breve durata, le BS quindi hanno la capacità di “tracciare” gli pseudonimi attivi per un breve periodo di tempo.

Le infrastrutture di back-end invece, hanno il compito di gestire i dati aggregati forniti dalle BS senza entrare nello specifico di ogni movimento dei veicoli.

6.7.2 Implementazione del modello simmetrico

Nel modello esistono diversi "partecipanti". Questi partecipanti sono i nodi, le BS ed infine dispositivi di associazione pseudonimo-identità reale. Tutti i partecipanti hanno caratteristiche diverse gli uni dagli altri ma condividono tra loro alcuni parametri. I parametri condivisi sono gli indici di tempo T e t che indicano rispettivamente il tempo minimo ed il tempo massimo percui i partecipanti cambiano i loro pseudonimi. Per semplificare i protocolli è opportuno prendere T come multiplo di t. Tempo ragionevole per t è di 1 minuto, mentre tempo ragionevole per

T e di 24h. Allo scadere di questi intervalli di tempo, gli pseudonimi vengono

aggiornati.

L'idea di base di questo sistema è che tutti i i partecipanti della rete comunichino tra loro e ogni pacchetto trasmesso ha caratteristiche diverse in base al tipo di mittente.

In dettaglio i partecipanti della rete sono i seguenti:

• un nodo N: un nodo di questa rete potrebbe essere un qualsiasi veicolo o

un'infrastruttura statica come un semaforo. Ogni nodo raccoglie informazioni trasmesse da altri nodi o da BS e a sua volta li ritrasmette. I parametri di un nodo Nksono un IDkunivoco, un seme per la generazione random dello pseudonimo SDkuno pseudonimo associato ad una sessione PSk

i

ed un repository DBk

N .

• I dispositivi di associazione pseudonimo-identità reale (ombudsman): gli

ombudsman associati a BS, svolgono il compito di associazione degli pseudonimi alla vera identità dei nodi. Associazioni che se necessario possono essere utilizzate dalle autorità (previe opportune autorizzazioni). I parametri associati ad un ombudsman OM sono una funzione univoca fom

che serve per generare pseudonimi a lunga durata ed un database DBOMche ossocia uno pseudonimo con un'identità di un nodo.

• Base stations: Le Base stationsBSlsono infrastrutture stazionarie con il compito di ricevere e trasmettere informazioni utili alla rete VANET. Una BS (in quanto fissa) è dotata di una chiave pubblica PKie di una privataSKi, di una funzione pubblica unidirezionale per la creazione di pseudonimi a breve durata fBS, di un databaseDBl

BS

contenente messaggi di tipo “Hello" ricevuti dai veicoli che transitano il suo campo d'azione, ed infine, di un database DBlNper la memorizzazione dei pacchetti transitati nella rete.

Infine nel modello vengono impiegati:

● Un MAC generation/verification MACksche effettua una cifratura utilizzando

una chiave di sessione ks ed un payload p indicato conMACks p(ks essendo simmetrica viene anche usata come MAC verification).

● Una chiave pubblica di cifratura Encpkche usa la chiave pubblica pk del nodo

ricevente per un dato messaggio m. La decifratura di un messaggio i avviene utilizzando la chiave segreta sk cioè Decski.

6.7.3 Descrizione del protocollo

Le fasi del protocollo impiegato per l'autenticazione simmetrica sono le seguenti:

● Registrazione della chiave: Un nodo (un veicolo) Nk, al momento

dell'avvio invia all'ombudsman il suo IDk (indentifica-tore univoco) e il suo seme casuale SDk. L'ombudsman OM di conseguenza, in maniera casuale, crea un pseudonimo e lo associa all'ID del veicolo.

cambia BS. Un nodo all'arrivo della nuova BS invia un messaggio di tipo “Hello”. La BS risponde con una chiave pubblica PKied un certificato associato alla chiave. Il nodo usa la chiave appena ricevuta per cifrare i suoi dati per poi inviarli alla BS. In caso di richieste a servizi considerati “critici” la BS chiede all'ombudsman di verificare il veicolo.

La BS successivamente decifra il pacchetto mandato dal veicolo, il quale precedentemente l'aveva cifrato con la chiave pubblica della BS. Appena conclusa la fase di decodifica del messaggio, la BS assegna in maniera casuale uno pseudonimo al veicolo.

● Handover: Ogni volta che un veicolo esce dal raggio di azione di una BS, la

BS invia un messaggio di handover alla nuova BS che sta per servire il veicolo, comunicando tutti i dati in suo possesso che riguardano il veicolo.

● Generazione di pseudonimi: Ogni pacchetto che di un nodo Nkche arriva

ad una BS è contrassegnato con uno pseudonimo il quale cambia continuamente allo scadere del quanto di tempo t e della sessione PSki a lui associata. Questa condizione rende necessaria la generazione di un nuovo pseudonimo.

6.7.4 Comunicazioni di rete nel modello simmetrico

Nel modello appena descritto le comunicazioni di rete avvengono o tra nodo-nodo o tra nodo-nodo-BS. Se supponiamo che in una comunicazione nodo-nodo-nodo-nodo un veicolo

Nsvoglia inviare n messaggi al veicoloNr la comunicazione tra i due avviene seguendo questa procedura:

1. Se necessario il nodo Ns genera un nuovo pseudonimo PSised una chiave di sessione KSs

i

2. Il nodo Ns valuta il MACi usando la chiave di sessione KSs i come MACi=MACKS s i PSs i ∥LTs i ∥{mc}doveLTS i

è il local time del nodo mittente Ns e ∥sta per concatenazione

3. Nsinvia i pacchetti Pi

4. Il nodo Nral ricevimento dei messaggi {mc}li salva in un suo database privato DBrN

Invece in una comunicazione nodo-BS dobbiamo distinguere due casi diversi, una comuncazione di uplink ed una comunicazione di downlink. I passi di una

comuncazione uplink sono i seguenti:

1. Un nodoNsall'inizio segue il passo 1 della comunicazione nodo-nodo

2. la BS che riceve il messaggio da Nscontrolla nell'header del pacchetto i il valore di PSik

e da questa cerca nel database ad essa associata una chiave di sessione KSik.

3. Il database della BS verifica l'autenticità del pacchetto i dal suo MAC e se autenticato passa al punto 4 altrimenti lo cancella.

4. Il pacchetto i ricevuto dalla BS viene memorizzato in un databaseDBlN

I passi per la comunicazione downlink invece sono i seguenti:

1. la BSl effettua una query nel suo database per cercare il corrispondente pseudonimo alla chiave di sessione.

2. La BS valuta il codice di autenticazione MACiusando la chiaveKSinel seguente modo:

MACi=MACKSsi PSk i

∥LTl∥{mc} dove LT è il local time della BS

3. La BSlinvia un messaggio i fatto nel seguente modo:

Pi=Pk i

∥LTl∥{mc}MACi

4. Il nodo ricevente Nkmemorizza il messaggio {mc} nel suo database privato

DBkNper eventuali usi futuri.

Le comunicazioni uplink in genere sono usate per aggiornare le BS e per effettuare richieste ad esse, le comunicazione di downlink invece vengono usate per fornire servizi. In particolare nelle comunicazioni:

• uplink: un nodo invia un messaggio ad una BS con un certo pseudonimo a

breve durata, la BS che riceve questo messaggio cerca nel suo database la chiave corrispondente al nodo. Se la ricerca ha esito negativo avvia il protocollo di registrazione

• downlink: una BS per inviare un messaggio ad un nodo genera un messaggio

di autenticazione utilizzando la chiave di sessione del nodo e poi la invia al nodo destinazione. Il nodo, al ricevimento del messaggio dalla BS, memorizza la chiave di autenticazione su un suo database in caso serva in futuro.

6.7.5 Verifiche e controlli sulla soluzione che adotta la cifratura simmetrica

Come detto precedentemente, può accadere che sia necessario risalire all' ID del veicolo da uno pseudonimo o che sia necessario effettuare un tracciamento degli spostamenti di un veicolo. Per poter effettuare questo genere di operazioni occorre che le ombudsman e le BS collaborino tra loro. Come si nota, in questo modello, si hanno volutamente due strumenti separati per la gestione di informazioni critiche per la privacy. Questa separazione serve ad evitare tracciamenti indesiderati da parte di soggetti non autorizzati.

6.7.6 Conclusioni sulla soluzione che adotta la cifratura simmetrica

Questa soluzione, e in particolar modo questo protocollo, garantisce la salvaguardia della privacy dei nodi e sopratutto garantisce un basso costo computazionale. La privacy nelle comunicazioni peer-to-peer è ottenuta grazie all'utilizzo di pseudonimi a breve durata. Gli pseudonimi non possono essere previsti dagli attacker perchè vengono attribuiti dalle BS con funzioni di attribuzione di pseudonimi unidirezionali. Inoltre il livello di anonimato del sistema viene aumentato dalla scelta di cambiare pseudomi ai nodi allo scadere del quanto t e alle infrastrutture allo scadere del quanto T.

Per quanto riguarda il costo computazionale, questa soluzione non prevede nessuna forma di autenticazione tra i peer. L'autenticazione (e quindi il servizio di individuazione di messaggi fasulli) viene spostata sulle infrastrutture fisse alleggerendo notevolmente il costo computazionale e numero di trasmissioni di messaggi ai nodi.

Il problema principale della comunicazione tra due nodi, come detto, è il poco tempo a disposizione dovuto all'alta velocità di spostamento dei nodi. Nelle soluzioni con autenticazione asimmetriche con l'utilizzo di autorithy centralizzate per effettuare il riconoscimento e la verifica dei nodi sarebbe troppo lento e quindi non efficiente se applicate.

Questa soluzione offre un alto grado di efficienza alla rete e una buona privacy ai nodi, ottenuta combinando l'autenticazione simmetrica e l'uso di pseudonimi a breve durata. Inoltre, il basso costo computazionale fa supporre un migliore reazione del sistema ad un attacco di tipo D.o.S. se paragonata ad un sistema con autenticazioni asimmetrica.

6.8 Soluzioni basate su autenticazione e verifica con sensori

Un miglioramento del sistema di validazione delle informazioni è l'utilizzo di sensori applicati ai veicoli associati ai sistemi si autenticazione (simmetrica o asimmetrica). I veicoli in questa soluzione, possono validare ulteriormente un messaggio in arrivo, grazie anche ai dati rilevati dai propri sensori. Inoltre, i sensori possono essere applicati anche per lo scambio di chiavi pubbliche come accade in [99]. I veicoli hanno la capacità di controllare la veridicità dei dati in arrivo paragonandoli con il risultato dei loro test.

In questo sistema inoltre, vengono impiegate euristiche che ordinano in qualche modo le relazioni tra le varie spiegazioni possibili di un evento e i dati corrotti ad esso associati, cercando di ottenere la più plausibile spiegazione agli eventi che succedono attorno ad ogni veicolo. Un esempio potrebbe essere quello di individuare un nodo maligno dal non riscontro dei dati topologici che esso invia ed i risultati sulla topologia di rete che i nodi destinatari riescono ad ottenere dai propri sensori.

Anche in questo caso si fa uso di modelli per la valutazione dei dati. Il modello utilizzato è il “Modello delle VANET” in cui si assume che ogni veicolo ha una certa capacità deduttiva spaziale ed una capacità deduttiva logica.

La deduzione spaziale è la consapevolezza del modello che due veicoli non possono stare entrambi nello stesso luogo geografico, quindi se arrivano pacchetti contenenti informazioni sulla stessa area geografica da parte di due nodi distinti, tali pacchetti vengono scartati.

La deduzione logica è l'uso di regole logiche applicate a contesti ambientali, regole che permettono al modello di dedurre se un dato è veritiero o meno. Un esempio di deduzione logica è ad esempio che un veicolo che viaggia ad una velocità elevata (150km/h) in una strada cittadina (contesto di traffico lento) è meno probabile rispetto ad un veicolo che viaggia a 30Km/h, oppure, se i veicoli su una zona viaggiano a velocità sostenute, questi saranno ben distanziati e distribuiti tra loro.

Se i dati ricevuti da un veicolo vicino sono compatibili al rilevamento dei sensori e al modello sopra citato, allora vengono validati e gestiti.

Per la gestione dei dati che il modello VANET giudica contraddittori viene in sviluppata una euristica chiamata “Adversarial Parsimony”. In breve, questa euristica suppone che un attacco che coinvolge un numero limitato di nodi è molto più probabile rispetto ad un attacco che coinvolge un gran quantità di nodi. In base a questo “Modello avversario” ogni nodo cerca sempre una strada alternativa (la più semplice possibile) per ripristinare la consistenza dei dati.

In genere questo tipo di problema si risolve facendo delle ipotesi preliminari, ossia che il numero dei veicoli corrotti è basso e che i veicoli hanno la capacità di acquisire dati su un evento da più fonti, essendo in grado da poter valutare sia il dato in questione sia la bontà del nodo che lo invia.

Se un veicolo non avesse quest'ultima capacità, un nodo maligno potrebbe non solo inviare dati fasulli sul suo conto, ma potrebbe anche inviare dati relativi ad altri nodi non esistenti. Questi attacchi sono noti in letteratura come “sybil attack” [96].

Lo studio [96] osserva che la ridondanza di dati che esiste in un sistema distribuito comporta un vantaggio, dato dal fatto che più dati da più nodi possono descrivere meglio un evento e possono agevolare l'individuazione di un nodo

maligno. Inoltre, altro vantaggio che apporta la ridondanza è il multipath (la possibilità di percorrenza di più strade da parte di un messaggio), il quale agevola anche un controllo sui pacchetti.

L'impiego massiccio dei sensori su una rete VANET, una densa comunicazione tra veicoli vicini e una forte ridondanza di dati provenienti da diverse fonti, evita un possibile attacco di tipo Sybil.

Completata l'individuazione della presenza di veicoli vicini, si passa al controllo dei dati. In questo controllo si cercano eventuali inconsistenze sulle informazioni e si cerca di dedurre quali messaggi e quali nodi risultano fasulli. Passato questo test e appurata la veridicità dei dati, il messaggio viene validato.

Tipicamente una soluzione di questo tipo, in una rete distribuita, ha ottimi rendimenti se la densità dei veicoli è alta. Infatti, se il veicoli sono tanti e tra loro vicini, i dati che i nodi inviano vengono validati dai destinatari dato che possono verificare la bontà dell'informazione confrontando i dati contenuti nei messaggi in arrivo con i risultati dei propri sensori.

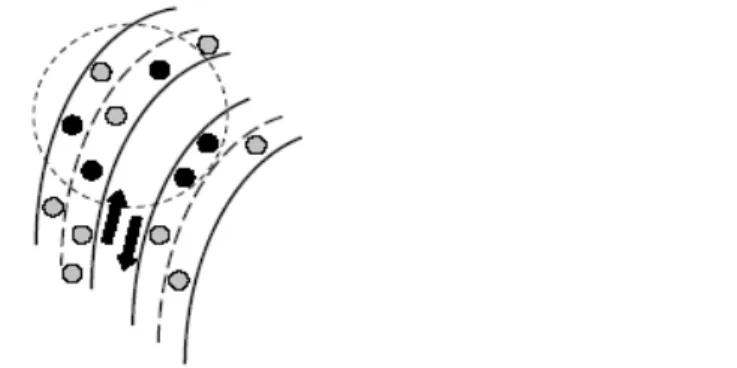

Come è mostrato in figura 6.6 se un nodo è sotto attacco da più fonti allora può essere illuso, ma questa illusione può durare solo brevi periodi di tempo dato che l'alta mobilità della rete cambia rapidamente la topologia, quindi il nodo sotto attacco può incontrare altri nodi onesti mettersi di conseguenza in allarme.

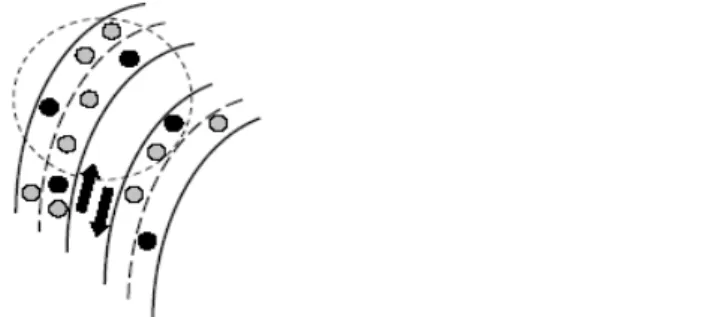

In figura 6.7 invece l'attacco da parte dei nodi maligni neri non ha effetto perché sono presenti molti nodi onesti e quindi è facile riscontrare anomalie di rete.

6.8.1 L'uso del modello di autenticazione con ausilio di sensori

Il modello che viene usato in [84] per la determinazione dei falsi messaggi è un modello basato sulla ricerca di catene di relazioni tra messaggi e obiettivi. Il suo scopo è quello di poter intercettare un eventuale attacco applicando tecniche statistiche in base all'interesse dell'obiettivo da attaccare.

Questo modello presuppone alcune capacità, sia da parte dei nodi che della rete. Le capacità sono le seguenti:

• Un nodo è in grado di correlare i dati ricevuti da trasmissioni con i dati

rilevati dai propri sensori

• Un nodo deve poter comunicare con i propri vicini • La rete deve essere sufficientemente densa

• Se un nodo è abbastanza vicino ad un altro, allora i due possono autenticare la

loro comunicazione ad un terzo nodo

In dettaglio il modello applicato in questa soluzione è il seguente:

Sia P uno spazio euclideo e sia ∥ P1−P2∥la distanza euclidea dei punti da P1 a

P2, si definisce:

● Un Evento E è una coppia E=(D, f) dove D è il dato associato all'evento

mentre f è una funzione di localizzazione definita come f:T→P che indica la

posizione dell'evento in T⊆ℝ. La posizione può essere un punto {t} oppure

Figura 6.7: un nodo onesto è circondato da altri nodi onesti. Gli attacchi da parte dei 3 nodi

un intervalloT=[ t0,t1].

• un nodo è una tripla (N,f,p) dove N∈ℕè un intero che identifica

univocamente un veicolo, f:T→P è la funzione di localizzazione, p è in raggio

di azione dei sensori

• un'asserzione (evento osservato): ogni nodo è in grado di osservare gli eventi

entro il raggio di azione dei propri sensori per poi comunicarli ai propri vicini. L'asserzione 〈 D , F 〉oi indica che il nodoOista osservando l'evento (D, F). Presi Ni, fi, pinodi e preso un evento E=(D, F), indichiamo conTi la durata del nodo Nie con T la durata dell'evento E. Se T⊆Ti e ∀ t ∈T vale∥ f t− fit ∥≤ pi allora il nodo Ni può memorizzare l'asserzione

〈 D , F 〉Ni .

Ogni nodo può condividere asserzioni con altri nodi, inoltre si assume che un'asserzione memorizzata da un nodo è disponibile per tutti i nodi.

• un Modello delle VANET definisce un insieme possibile di eventi. Gli

eventi vengono valutati e classificati come validi o non validi tramite l'uso di regole oppure tramite l'uso di modelli statistici e probabilistici. Formalmente, preso S insieme di tutti gli insiemi degli eventi, si definisce modello delle VANET la funzione M: S→{valido, non valido}. Un insieme di eventi

{E1,..., En}∈Sè detto consistente per il modello delle VANET se

M{E1,..., En}=valido, inconsistente se inveceM {E1,..., En}=non valido. Il modello restituisce un probabilità p∈[0,1]che indica la validità o meno di un evento.

• un Modello avversario in cui si assume che un nodo maligno sia in grado di

memorizzare falsi eventi e ha la facoltà di inserirli nel database K.

• una spiegazione su insiemi di eventi. Dato H⊆ℕinsieme di ipotesi possibili. Si assume che l'insieme H sia partizionato in un sottoinsieme di ipotesi valide He un sottoinsieme di ipotesi non valide H−(maligne). Sia K

{〈 E1〉O1, ... ,〈 En〉On} un insieme di asserzioni. Una spiegazione per K al nodo N è una etichetta per ogni asserzione in K con una ipotesi

expn K ={〈 E1〉oi

h1, ... ,〈 E

n〉on

hn} doveh

i∈H è un sottoinsieme delle asserzioni etichettate come ipotesi valide. Formalmente, dato

expNH K ={〈 Ei〉oi hi∈exp

N K ∣hi∈H si ha MexpN H

K = valido . In

definitiva, dopo aver valutato i vari eventi, si cercano di creare ipotesi plausibili per la spiegazione di tali eventi, in modo da etichettarli come validi o non validi. Se l'ipotesi che si attribuisce all'evento viene considerata non valida, allora viene invalidato anche l'evento associato.

• Ordinamento delle spiegazioni possibili: Ad ogni spiegazione di ogni

evento viene attribuito un punteggio (determinato o da regole fissate o da modelli statistici). Dopodiché, gli eventi vengono ordinati in base al loro punteggio.

• Indirizzamento delle inconsistenze: Dato il database K , dato il modello

delle VANET e dato l'ordinamento delle spiegazioni possibili, l'uso combinato di questi strumenti contribuiscono alla creazione di spiegazioni (le più veritiere possibili) su un'osservazione di un certo evento, cercando di correggere le inconsistenze nei dati o eventualmente, di scartare dati considerati non validi.

Tutte le osservazioni degli eventi tutti i nodi, contribuiscono alla creazione di un database globale di asserzioni denominato K.

L'ausilio dei sensori alla rete apporta alle VANET una maggiore capacità di identificazione e di precisione, queste capacità si possono riassumere in:

● Distinguibilità locale: La distinguibilità locale consiste nella capacità di un

nodo di individuare la presenza di altri nodi nel raggio d'azione dei propri sensori.

Se ad esempio un nodo A riceve due segnali distinti dai nodi B e C, non appena A sarà in grado di individuare B e C, cioè nel momento in cui B e C saranno all'interno del raggio di azione dei sensori di A, il nodo A potrà verificare se i due nodi sono reali e distinti oppure, se è un nodo maligno che si spaccia per più nodi.

Le tecniche per l'individuazione dei veicoli possono essere molto varie, dalla misurazione della forza del segnale di emissione, in modo da poter determinare la posizione della sorgente del messaggio, oppure l'utilizzo di infrarossi, sino ad arrivare ad usare telecamere installate o su punti strategici

o addirittura sui veicoli stessi.

● Distinguibilità estesa: La distinguibilità estesa consiste nell'allargamento

della capacità di individuazione dei nodi al di fuori del raggio d'azione dei propri sensori e al di là del proprio vicinato attraverso lo scambio di informazioni estese. Affinché tale scopo possa essere raggiunto, è necessaria una forte connettività tra i nodi. La connettività e direttamente proporzionale alla densità dei veicoli in una zona. Infatti con una densità molto alta, sono più probabili i multipath. Il multipath permette di effettuare trasmissioni verso un destinatario anche in presenza di nodi maligni lungo il percorso del messaggio. Se vi sono di nodi maligni, che possibilmente non offrono servizi di forwarding, la trasmissione del messaggio arriverà comunque al destinatario dai vicini. Inoltre una forte densità di nodi agevola l'individuazione della presenza di questi nodi nonché una visione più accurata dello scenario corrente per ogni nodo.

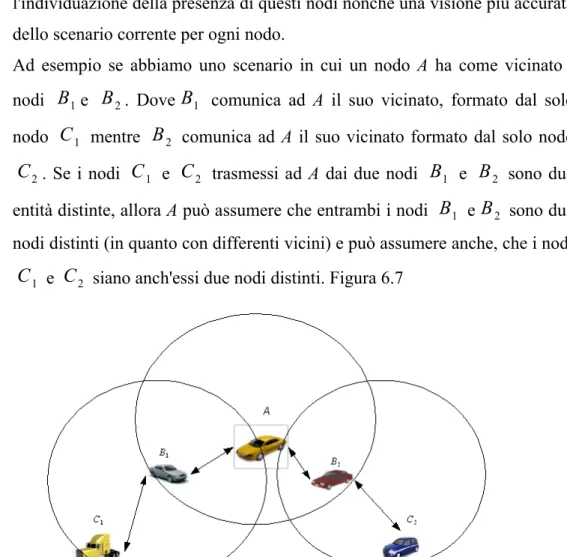

Ad esempio se abbiamo uno scenario in cui un nodo A ha come vicinato i nodi B1e B2. Dove B1 comunica ad A il suo vicinato, formato dal solo nodo C1 mentre B2 comunica ad A il suo vicinato formato dal solo nodo

C2. Se i nodi C1 e C2 trasmessi ad A dai due nodi B1 e B2 sono due entità distinte, allora A può assumere che entrambi i nodi B1 e B2 sono due nodi distinti (in quanto con differenti vicini) e può assumere anche, che i nodi

C1 e C2 siano anch'essi due nodi distinti. Figura 6.7

Figura 6.7:Esempio di distinguibilità estesa. Il veicolo A è in grado di stabilire che i

Inoltre la distinguibilità estesa agevola anche la salvaguardia della privacy. Tutti i nodi sono dotati di una chiave pubblica/privata con le quali possono autenticarsi tra loro per brevi periodi di tempo. Dopo il trascorrere di un quanto di tempo queste cambiano, cosa che rende il tracking di un veicolo un'operazione difficile e dispendiosa.

Se ad esempio un nodo A è autenticato con i nodi B e C in quanto suoi vicini, non appena A esce dal campo di azione dei sensori di B e C, cambierà la sua chiave, questo cambiamento di chiave rende impossibile un tracciamento del percorso del veicolo dato che non c'è una corrispondenza biunivoca tra la nuova chiave e la vecchia. Anche se resta traccia della vecchia chiave nei nodi Be C è del tutto impossibile risalire ad A.

6.8.2 Esempio di individuazione di nodi maligni nel modello

In base al modello descritto per questa soluzione è possibile fare un esempio di rete in cui i nodi possano individuare i propri vicini attraverso i propri sensori. In quest'esempio Il database K è costituito dalla seguente tupla

K={〈 N1,x1〉O1,〈 N2,x2〉O2,〈 N3,x3〉O3,... ,}

dove l'asserzione Ai=〈 Ni, F〉oi può essere interpretata come “il nodo oi afferma di avere osservato il nodo Ni alla posizione xi . Un nodo oi se non è in grado di osservare un nodo oj al di là di un certo raggio r allora lo valuta come “non

osservato”. I nodi possono fare asserzioni riflessive su loro stessi.

Il modello delle VANET M(K) per questo esempio restituisce il valore valido se valgono le due seguenti condizioni geometriche:

● il database globale K contiene tutte le asserzioni riflessive per ogni nodo ● L'asserzione non riflessiva 〈 Ni, xi〉Oi in K deve essere concorde con

In questo esempio una spiegazione al nodo N indicata con expN K è nell'attribuzione di una etichetta ad ogni asserzione con i valori “veritiero t”, “maligno m”, “spoofing s”.

Una spiegazione expN K deve soddisfare le seguenti condizioni:

● se oi = N allora la spiegazione è veritiera ossia è una spiegazione plausibile

per il modello

● se oi ad una asserzione attribuisce una spiegazione spoofing ad una

asserzione, allora il nodo oi non valuta altre asserzioni relative allo stesso evento.

Le asserzioni valide e le spiegazioni veritiere devono essere consistenti nel modello delle VANET. Formalmente: MexpNH

K =valido .

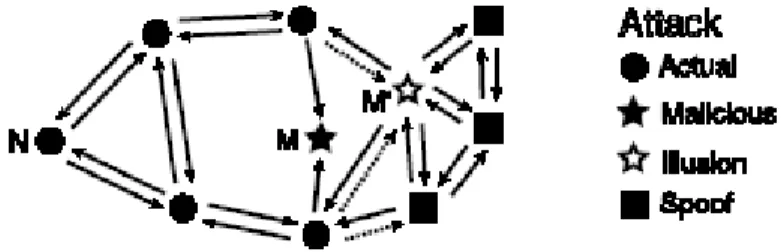

In Figura 6.8 viene rappresentato un ipotetico attacco da parte di un nodo maligno nell'esempio appena riportato.

In questo scenario, un nodo maligno indicato con M, tenta di generare un'illusione di rete, cerca cioè di diffondere in un'area geografica un suo finto vicinato, illudendo i suoi vicini reali con un falso scenario di vicinato. Per accentuare le false informazioni, il nodo maligno crea dei nodi fittizi detti “spoof” (indicati in rettangolo) i quali, a loro volta segnalano la presenza di nodi falsi. In Figura 6.8 le

Figura 6.8: Un nodo maligno M crea messaggi atti a generare confusioni topologiche nella

rete. Le frecce continue indicano le osservazioni contenute nel database K, le frecce tratteggiate invece indicano le osservazioni mancanti