21

Capitolo 3.

Lo standard IEEE 802.15.4

In questo capitolo saranno analizzate le caratteristiche della specifica di basso livello individuata per la rete in progettazione. Sarà rivolta un’attenzione particolare agli aspetti individuati nel Capitolo 1 come requisiti del sistema.

3.1 Introduzione allo standard 802.15.4

Il Task Group 4 della IEEE 802.15 WPAN nasce con lo scopo di trovare una soluzione per consentire la comunicazione di tutti quei dispositivi che necessitano di un basso consumo, un basso costo di realizzazione, una bassa latenza e una larghezza di banda contenuta. La prima specifica, quella del 2003, ha subito delle revisioni nel corso degli anni. L’ultima versione completa disponibile, la IEEE 802.15.4-2011 con i successivi amendments, definisce alcune novità come l’introduzione di meccanismi per ridurre e rendere deterministico il tempo di latenza.

In questa trattazione si farà riferimento alla specifica IEEE 802.15.4-2011 approvata il 16 Giugno 2011 [2]. Nello standard si definiscono solamente il livello fisico (PHY) e di accesso al canale (MAC) dello standard OSI.

3.2 Caratteristiche

Le caratteristiche principali della specifica IEEE 802.15.4 sono le seguenti: Data rate compreso tra 20 Kb/s e 250 Kb/s;

Topologia della rete a stella o peer to peer;

Modalità di accesso al canale CSMA-CA (Carrier Sense Multiple Access with Collision Avoidance) o ALOHA;

Trasferimento affidabile dei dati tramite ACK (acknowledged protocol); Rilevamento dell’energia (ED, Energy Detection);

Indicazione della qualità del collegamento (LQI, Link Quality Indication); Allocazione di time slot garantiti (GTS, Guaranteed Time Slot).

22

Le frequenze centrali delle principali bande utilizzate sono: 868 MHz, 915 MHz, 2450 MHz, 780 MHz (Cina), 950 MHz (Giappone). L’attenzione sarà concentrata sulla banda 2400-2483.5 MHz, ovvero quella utilizzata dai dispositivi trattati in questo progetto di Tesi.

3.3 Elementi della rete

I dispositivi appartenenti a questa tecnologia si dividono in full fuction device

(FFD) e reduced fucntion device (RFD). I primi possono assumere tutti e tre i ruoli

dettati dalla specifica, ovvero: PAN Coordinator, Coordinator o Device6. Gli RFD sono dispositivi estremamente semplici e posso agire solamente come Device.

Per creare una rete è necessario disporre di almeno un dispositivo FFD che rivesta il ruolo di PAN Coordinator.

3.4 Topologia di rete

Nella topologia a stella (Figura 3.1) tutti i dispositivi comunicano direttamente con il PAN Coordinator. I device collegati sono l’inizio e il termine della comunicazione ed hanno generalmente proprie applicazioni in esecuzione. Tutti i dispositivi operanti sulla rete sono contraddistinti da un identificativo comune (PAN ID) e da un indirizzo univoco per ogni dispositivo che può essere rimpiazzato con un indirizzo breve a discrezione del PAN Coordinator. Generalmente, vista l’importanza del ruolo che riveste, il coordinatore della rete è alimentato elettricamente e non a batteria. Applicazioni tipiche per questa topologia di rete sono: home automation, periferiche PC e applicazioni rivolte all’intrattenimento. La struttura a stella si crea appena un FFD si attiva come PAN Coordinator. Ogni rete di questo tipo è indipendente dalle altre, grazie al PAN ID scelto da coordinatore della rete che deve essere diverso per ogni rete presente nel solito range di copertura. Una volta scelto il PAN ID, il PAN coordinator consente agli altri dispositivi di associarsi alla rete.

6

Mentre il PAN coordinator (generalmente uno per ogni rete) e i coordinator possono dialogare con chiunque, i device non possono scambiare messaggi tra loro.

23

Figura 3.1 LR-WPAN topologia a stella

La topologia peer-to-peer (Figura 3.2) prevede comunque la presenza del PAN Coordinator ma in questa rete i dispositivi possono comunicare tra di loro direttamente, permettendo quindi la creazione di architetture molto più complesse ed estese. Il grado di magliatura, superiore rispetto alla topologia a stella, fa si che queste reti risultino più affidabili. L’instradamento multi-hop tra i vari device esula comunque dalla specifica ed è lasciato ai livelli superiori (Network). Questi tipi di rete sono utilizzate per il controllo ed il monitoraggio industriale, per la sensoristica, per la sicurezza e per la gestione dei magazzini.

24

Un esempio della combinazione di reti peer to peer è rappresentato dalla rete cluster tree (Figura 3.3) in cui la maggior parte dei dispositivi è di tipo FFD, gli RFD si connettono alla rete come foglie. In questa struttura si evidenzia la figura di first PAN Coordinator inteso come PAN Coordinator della prima rete che viene attivata.

Figura 3.3 LR-WPAN Topologia Cluster Tree

3.5 Architettura

La specifica in questione tratta solamente i due livelli inferiori dello stack riportato in Figura 3.4, ovvero i livelli PHY e MAC.

25

3.6 Funzioni

Prima di analizzare nello specifico i livelli PHY e MAC si vedranno alcune funzioni generali delle LR-WPAN.

3.6.1 Carrier Sense Multiple Access with Collision Avoidance

(CSMA-CA)

CSMA-CA è un protocollo di accesso multiplo al canale che adotta degli accorgimenti per ridurre le collisioni. Nasce come alternativa per le reti senza fili al più efficiente CSMA-CD (Collision Detection). CSMA-CA è studiato per fare in modo che un dispositivo, prima di trasmettere, aspetti un tempo casuale e successivamente ascolti il canale, se questo è trovato libero la trasmissione ha inizio, altrimenti il dispositivo aspetta un altro periodo casuale prima di provare ad accedere nuovamente al canale. Questo meccanismo è utilizzato per la trasmissione dei data frame e dei MAC command frame ma non per gli ACK e per i beacon7.

Oltre al CSMA-CA ci sono altri meccanismi per assicurare robustezza alla trasmissione, questi sono l’invio opzionale dei frame di acknowledgment e la verifica dei dati tramite un CRC (Cyclic Redundancy Check) effettuato a livello MAC.

3.6.2 Accesso multiplo con meccanismo ALOHA

Il protocollo ALOHA, è un protocollo multicast atto a garantire l’accesso multiplo ad un mezzo di trasmissione condiviso tra più utenti.

Nella versione ALOHA puro non sono previsti vincoli nell’occupazione della banda ed ogni stazione agisce indipendentemente dalle altre trasmettendo in broadcast e ascoltando il canale per verificare se il frame trasmesso è stato ricevuto correttamente. Nel caso di collisioni i frame vengono distrutti ed è necessaria la ritrasmissione fino a quando non si stabilisce che il frame sia stato ricevuto correttamente. Il miglior modo per ridurre le collisioni si ha se le stazioni attendono un tempo casuale con alcuni vincoli prima di tentare la ritrasmissione.

Il meccanismo Slotted ALOHA serve ad evitare collisioni parziali introducendo una divisione del tempo in intervalli discreti detti slot; ogni stazione può iniziare a trasmettere solamente all’inizio dello slot. Con questa variante si raddoppia l’efficienza

7

Con il termine beacon si indica un pacchetto che contiene informazioni necessarie per la sincronizzazione dei dispositivi, per l’identificazione della rete e per altre funzioni di controllo.

26

massima della trasmissione, di contro però si dovrà prevedere un meccanismo di sincronizzazione tra le stazioni.

Il protocollo ALHOA, non previsto nella prima edizione della specifica, è stato introdotto nell’edizione del 2007 per la banda UWB (UltraWide Band). Per questo motivo di seguito faremo riferimento, senza ledere la generalità, solamente al meccanismo di accesso multiplo CSMA-CA

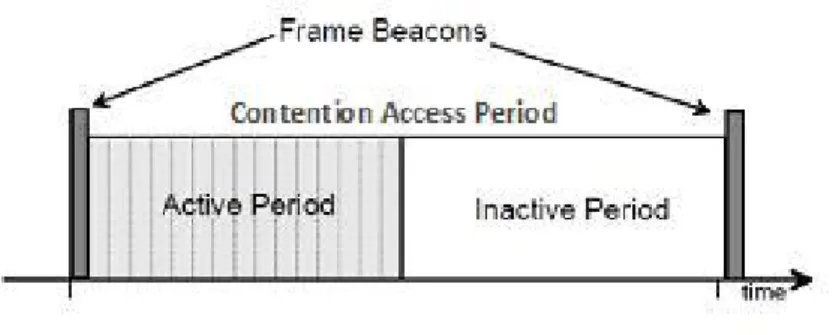

3.6.3 Struttura del super frame

L’accesso al canale può avvenire in regime di beacon abilitati o beacon disabilitati, nel primo caso si parla di superframe structure ovvero di una divisione del tempo in 16 slot uguali. Il beacon serve in pratica a sincronizzare i dispositivi connessi ed è necessario soprattutto in quei contesti in cui si abbia necessità di tempi di latenza molto bassi. Come si può vedere nella Figura 3.5, nell’intervallo intercorrente tra due beacon si ha la fase di CAP (Contention Access Period) nella quale i dispositivi si contendono il canale mediante il protocollo di accesso multiplo CSMA-CA. Questo meccanismo di accesso al canale in modalità beacon abilitati prende il nome di slotted CSMA-CA ha un funzionamento analogo al caso con beacon disabilitati se non per il fatto che il tempo casuale di attesa è sincronizzato con gli slot, ovvero prima di ritentare una trasmissione il dispositivo attende un numero casuale di slot.

Il CAP può contenere periodi attivi e periodi inattivi, nei secondi siamo in modalità di risparmio energetico.

Figura 3.5 Contention Access Period

Il coordinatore è inoltre in grado di riservare degli slot garantiti (GTS) a quelle applicazioni che necessitano di una specifica bandwith o di una latenza bassa. Questo meccanismo, che può avvenire fino ad un massimo di 7 slot per superframe, fa si che si crei in coda al CAP un periodo libero da contesa denominato Contention Free Period (CFP) .

27

3.6.4 Modello di trasferimento dati

Esistono tre diversi tipi di trasferimento dati e per ognuno di essi possono essere individuati due casi, ovvero condizione di beacon abilitati o disabilitati.

Trasferimento da un dispositivo al coordinatore – beacon abilitati: (Figura 3.6 a) il dispositivo prima di trasmettere attende il network beacon e, una volta ricevuto, trasmette con modalità di accesso al canale CSMA-CA. Ricevuto il data frame il coordinatore può, a seconda delle impostazioni, inviare conferma dell’avvenuta ricezione mediante ACK;

Trasferimento da un dispositivo al coordinatore – beacon disabilitati: (Figura 3.6 b) il dispositivo che vuole trasmettere lo fa senza ascoltare prima il canale, utilizzando sempre il meccanismo CSMA-CA;

Figura 3.6 Trasferimento dati verso il coordinatore con beacon abilitati (a) e disabilitati (b)

Trasferimento dal coordinatore verso un dispositivo – beacon abilitati: (Figura 3.7 a) il coordinatore nel momento che ha necessita di trasmettere, invia un beacon di notifica messaggi in sospeso. Il dispositivo interessato, che come gli altri ascolta periodicamente il canale, riconosce che esistono messaggi in sospeso e invia una richiesta usando CSMA-CA slotted per richiedere i dati. Il coordinatore, utilizzando a sua volta CSMA-CA, invia il pacchetto e rimuove dal beacon l’indicazione di messaggi in sospeso, terminando la transazione. L’invio di ACK è opzionale;

Trasferimento dal coordinatore verso un dispositivo – beacon disabilitati: (Figura 3.7 b) non essendoci in questo caso l’invio del beacon da parte del coordinatore con indicato i dati in sospeso, è il device che contatta il coordinatore tramite MAC Command per richiedere eventuali pacchetti in attesa. A questo punto il coordinatore invia il data frame. Nel caso non ci siano dati in attesa, il data frame viene ugualmente inviato ma con payload (carico utile del pacchetto) a lunghezza zero;

28

Figura 3.7 Trasferimento dati dal coordinatore con beacon abilitati (a) e disabilitati (b)

Trasferimento dati peer to peer: In questa topologia di rete ogni dispositivo può comunicare con ogni altro dispositivo che sia nel suo raggio di copertura accedendo al canale tramite unslotted CSMA-CA. I casi in cui sia necessaria la sincronizzazione tra dispositivi sono lasciati ai livelli superiori e non sono tratti da questa specifica.

3.6.5 Struttura del frame

La specifica distingue quattro tipologie di frame, studiati appositamente per garantire il giusto compromesso tra semplicità della struttura e robustezza della trasmissione: il Bacon Frame, il Data Frame, l’Acknowledgment Frame ed il MAC Command Frame.

Il Beacon Frame (Figura 3.8) è utilizzato dal coordinatore in modalità beacon enabled. Il livello MAC prevede tre parti:

1. L’intestazione - MAC Header (MHR) che contiene il numero di sequenza del beacon (BSN), i campi d’indirizzo e i campi di controllo del frame;

2. Il corpo centrale - MAC Service Data Unit (MSDU) è formato dalla specifica del superframe, dalla lista degli indirizzi sospesi, dai campi GTS e dai campi beacon payload;

3. La coda - MAC footer (MFR) che contiene la sequenza di controllo del frame (FCS).

29

Il MAC beacon frame viene passato al livello PHY il quale aggiunge un’intestazione composta da:

1. Synchronization header (SHR) divisa in sequenza di preambolo e delimitatore; 2. PHY header (PHR) contenente la lunghezza del PSDU (PHY service data unit).

La struttura di dettaglio del beacon frame è riportata nella figura seguente.

Figura 3.8 Beacon frame

Anche il Data Frame, mostrato in figura Figura 3.9, è suddiviso a livello MAC in tre parti, in questo caso nel MAC Payload si trovano solamente i dati da trasferire. L’intestazione inserita dal livello PHY è analoga al caso del beacon frame.

Figura 3.9 Data frame

Per l’Acknowledgment Frame non è previsto, a livello MAC, il corpo centrale. Il livello PHY inserisce anche in questo caso l’SHR e il PHR (Figura 3.10).

30

Figura 3.10 Acknowledgment Frame

Per il MAC Command Frame la struttura è simile a quella vista nel beacon frame e nel data frame ad eccezione del contenuto del MAC Payload (Figura 3.11).

Figura 3.11 MAC Command frame

3.6.6 Sicurezza

I meccanismi che garantiscono la sicurezza a livello MAC sono: il controllo della lista degli accessi (ACL) e la protezione dei frame trasmessi mediante utilizzo di chiavi simmetriche. La gestione delle chiavi di sicurezza e l’autenticazione sono lasciate a livello superiore. Il meccanismo di crittografia provvede ad assicurare i seguenti servizi di sicurezza:

Riservatezza dei dati: garanzia che le informazioni trasmesse vengano comunicate solamente a soggetti a cui sono destinate;

Autenticità dei dati: garanzia sulla fonte delle informazioni;

31

Un dispositivo può implementare o meno i meccanismi di sicurezza a livello MAC. L’attributo che determina se la sicurezza è abilitata è il macSecurityEnabled, questo campo booleano deve assumere il valore TRUE nel caso si vogliano attivare i meccanismi di sicurezza. In questo caso il livello MAC effettua le trasformazioni crittografiche utilizzando le informazioni contenute negli attributi del PIB (Pan Information Base).

3.7 Livello fisico (PHY)

Il Livello fisico fornisce i servizi PHY Data Service e PHY Management Service Interfacing che si interfacciano con l’unità di gestione del livello fisico denominata Physical Layer Management Entity (PLME). Il PHY Data Service provvede ad inviare e ricevere i pacchetti dati (PDDUs: PHY protocol data units) dal canale radio. Le principali funzioni del livello fisico sono:

Energy Detection (ED), ovvero la stima della potenza del segnale ricevuto;

Link Quality Indication (LQI), che permette di caratterizzare il segnale ricevuto in base alla sua potenza;

Clear Channel Assesment (CCA), valutazione dell’energia sul canale per implementare il meccanismo CSMA-CA;

Trasmissione e ricezione dei dati;

Attivazione e spegnimento del trasmettitore; Selezione della frequenza del canale.

Le bande principali definite dallo standard sono mostrate in Tabella 3.1 dove si evidenziano anche le frequenze utilizzate, il tipo di modulazione e il bit rate. I dispositivi che verranno trattati in questo progetto di Tesi utilizzano le bande a 2,4 GHz, quindi una modulazione O-QPSK (Offset - Quadrature Phase Shift Keying) ed un bit rate fino a 250 Kbps. Per permettere la coesistenza di più reti nella stessa aerea viene utilizzato un approccio FDM (multiplazione a divisione di frequenza) dividendo le bande disponibili in canali8.

8

32

Tabella 3.1 Principali bande di frequenza utilizzate nella specifica IEEE 802.15.4

Viene adottata una tecnica a spettro espanso di tipo DS-SS (Direct Sequence Spread Spectrum) che consiste nel moltiplicare i dati da trasmettere per una sequenza pseudocasuale composta di 1 e -1 (detti chip) con rate molto maggiore di quello del segnale originale, che prende il nome di sequenza di spreading. In questo modo si va a distribuire l’energia su di una banda più larga con lo scopo di migliorare il rapporto segnale rumore eliminando il maggior numero di interferenze e rendendo disponibile a più utenti la medesima gamma di frequenze. In ricezione viene utilizzato un procedimento analogo, chiamato despreading, che consiste nel moltiplicare la sequenza ricevuta per la stessa sequenza di spreading, ottenendo nuovamente la sequenza originale. Per il perfetto funzionamento di questa tecnica è necessaria una sincronizzazione tra trasmettitore e ricevitore che viene effettuata attraverso un processo di ricerca del timing. L’effetto causato dal despreading è un miglioramento del rapporto segnale rumore detto

process gain; questo guadagno non avviene se a ricevere il segnale è un dispositivo a cui

non è indirizzato e che adotta perciò una sequenza pseudo-random differente. Il DS-SS implementa quindi un accesso multiplo a divisione di codice (CDMA) che permette a diversi trasmettitori di utilizzare un canale condiviso nei limiti delle proprietà di correlazione tra le sequenze di spreading.

La tecnica di modulazione 16-ary quasi-orthogonal fa si che durante ogni periodo di simbolo siano utilizzati 4 bit d’informazione per selezionare una delle 16 sequenze pseudo-noise (PN). Le sequenze PN per i simboli successivi sono concatenate e la sequenza di chip aggregata viene trasmessa utilizzando la modulazione O-QPSK.

33

3.8 Livello di accesso al canale (MAC)

Il livello MAC fornisce i servizi MAC Data Service e MAC Management Service che si interfacciano all’unità di gestione del livello MAC denominata MAC subLayer Management Entity (MLME). Compito del MAC data service è l’abilitazione della trasmissione e ricezione dei MPDUs (MAC protocolo data units) attraverso il PHY data services. I principali compiti del livello MAC sono:

Generare i network beacon, se il dispositivo è coordinatore; Sincronizzarsi ai network beacon;

Associarsi e disassociarsi ad una rete; Supportare la sicurezza dei dispositivi;

Implementare il meccanismo CSM-CA per l’accesso al canale; Gestire il meccanismo dei GTS;

Fornire un canale affidabile tra due entità MAC.

Questo livello deve gestire inoltre il processo di rilevamento dei dispositivi vicini. Questa funzione detta discovery avviene in un tempo dell’ordine di 30 ms, tempo molto più breve rispetto alle tecnologie concorrenti come bluetooth, che possono impiegare fino a cinque secondi prima di associare i vari dispositivi.