Capitolo 1

Lo standard 802.11b ed il protocollo

SIP

1.1 Lo standard 802.11b

Introduzione

Negli ultimi anni l’interesse per le WLAN’s (wireless local area networks) è notevolmente cresciuto, questo soprattutto grazie alla flessibilità ed ai costi non eccessivi che comportano. Lo standard 802.11b è stato pubblicato nel 1997 dal “Institute of Electrical and Elettronics Engineers” (IEEE) e definisce le specifiche a livello fisico

ed il collegamento dati, questo standard si differenzia dal precedente 802.11 per l’aumento del bit rate disponibile. Lo standard precedente infatti poteva lavorare a 1 Mb/sec o a 2 Mb/sec, mentre l’802.11b può raggiungere anche i 5.5 e gli 11 Mb/sec. Inoltre consente la variazione della velocità di trasmissione per adattarsi al canale, la possibilità di scelta della banda di trasmissione meno occupata e dell’access point più “favorevole” in termini di potenza del segnale e traffico della rete. Un’altra importante caratteristica risiede nel fatto che una stazione mobile è in grado di comunicare con ogni altra stazione, mobile o fissa che sia, in modo trasparente, infatti a livello MAC essa appare come una qualsiasi LAN 802.x e offre servizi comparabili. Tutto questo implica anche che la mobilità viene gestita a livello MAC.

La frequenza su cui opera la WLAN è intorno ai 2.4 GHz, banda in cui operano altre tecnologie wireless, come Bluetooth, alcuni telefoni mobili o apparecchi a microonde che possono creare interferenze e una riduzione delle prestazioni. Le potenze di trasmissione, stabilite dalla FCC (Federal Communication Commission) vanno da un minimo di 10 mW fino a un massimo di 100 mW, sono disponibili due possibili interfacce a radiofrequenza la FHSS (Frequency Hopping Spread Spectrum) e la DSSS (Direct Sequence Spread Spectrum). Nella prima il segnale viene fatto “saltare” da un canale all’altro, all’interno di un specificato intervallo di frequenze per un massimo di 1600 volte al secondo. Con questa tecnica si riesce ad ottenere, quando il rapporto tra la larghezza di banda originale del segnale e quella del segnale di diffusione è molto grande, un’elevata immunità alle interferenze. Nella seconda ogni bit viene trasmesso come una sequenza ridondante di bit detta chip, che consente una ricezione più facile dei segnali più deboli,

ma implica una minore tutela dall’interferenza. Entrambe si basano sulla tecnica dell’espansione dello spettro, che, distribuendo il segnale sull’intero spettro di frequenze, garantisce una sicurezza più elevata, è ovviamente più difficile intercettare il segnale trasmesso se non si è a conoscenza o della sequenza di chip, o dell’ordine delle frequenze su cui viene fatto saltare il segnale. Forniscono inoltre la possibilità a più utenti di lavorare contemporaneamente, occupando la banda su valori separati, ma hanno anche lo svantaggio di richiedere un’elevata occupazione della banda di trasmissione.

1.1.2 Architettura di una rete WLAN 802.11b

L’architettura della rete IEEE 802.11b è di tipo gerarchico. Il suo elemento base è formato da un insieme di stazioni (STA) controllate da una singola Coordination Function (CF) e chiamato Basic Servic Set (BSS). Un’Indipendent BSS (IBSS) è il tipo più semplice di rete IEEE 802.11b, è una rete ad-hoc formata da un minimo di due stazioni che comunicano tra di loro direttamente (fig 1.2)

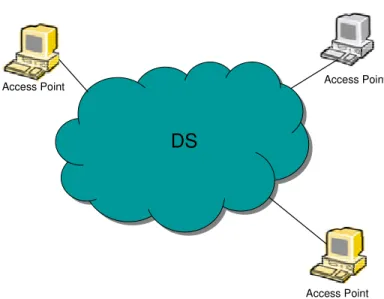

Una BSS può anche far parte di una rete più grande, la cosiddetta Extended Service Set (ESS) (fig 1.3). L’ESS è formata da BSS multiple interconnesse dal Distribution System (DS) e appare come una singola BSS al livello IEEE 802.2 LLC. Le stazioni connesse al DS sono chiamate Access Point (AP) e servono per permettere alle stazioni di comunicare tra loro, anche se si trovano oltre la portata del mezzo o anche se appartengono ad un’altra LAN.

DS

DS

Access Point Access Point

Access Point

1.1.3 Accesso al canale

1.1.3.1 Interframe Space

Il tempo che intercorre tra due trame è chiamato Interframe Space (IFS). Lo standard specifica 4 diversi tipi di IFSs, che rappresentano tre diversi livelli di priorità per l’accesso al canale, il più piccolo degli IFSs è quello che ha la priorità più alta, inoltre sono indipendenti dal data rate del canale.

1. SIFS (Short IFS): viene utilizzato per la conferma immediata

(ACK frame) di una trama dati, per la risposta (CTS frame) a una RTS frame, per il responso di una qualche elezione del PCF e per alcune trame dell' AP durante il CFP.

2. PIFS (Point Coordination Function IFS): è utilizzato dalle

stazioni che operano sotto il controllo del PC per guadagnare l'accesso al mezzo all'inizio del CFP.

3. DIFS (Distributed Coordination Function IFS) : è utilizzato

dalle stazioni che operano sotto il DCF per guadagnare l'accesso al mezzo, per trasmettere dati o trame di gestione. 4. EIFS (Extended IFS) : è utilizzato dal DCF se il PHY layer

rivela che la trasmissione di una trama non è risultata in una corretta FCS ( frame check sequence).

1.1.3.2 Distributed Coordination Function (DCF)

Il DCF è il meccanismo di default, viene utilizzato per un accesso asincrono contention based, provvede a fornire un servizio di

tipo best effort. e si basa sul protocollo CSMA\CA (carrier sense multiple access with collision avoidance). E’ importante sottolineare che non si può determinare con sicurezza quando un pacchetto verrà inoltrato, nè si hanno garanzie che esso venga trasmesso con successo. Quando una stazione ha un pacchetto da trasmettere monitorizza l’attività del canale per vedere se esso è libero. Nel caso si vogliano trasmettere dati o trame di gestione il canale deve essere libero per un tempo pari al DIFS. Se invece il canale risulta occupato (sia immediatamente che durante il DIFS) la stazione continua a monitorare finché non risulta libero per un DIFS. A questo punto aspetta un intervallo tempo discreto, detto di backoff, prima di trasmettere, questo per evitare collisioni con le altre stazioni della BSS (fig. 1.5)

Source Destination Others DIFS Frame Ack Defer Access SIFS DIFS Next Frame Backoff after defer 8 slots time Source Destination Others DIFS Frame Ack Defer Access SIFS DIFS Next Frame Backoff after defer 8 slots time Next Frame Backoff after defer 8 slots time

fig. 1.5: Meccanismo di accesso base.

Il tempo di backoff è scelto, per ogni pacchetto, casualmente tra 0 e w-1, dove w è un parametro chiamato contention window e dipende dal

numero delle trasmissioni fallite. W viene settato a CWmin che è il minimo valore possibile, al primo tentativo di trasmissione, dopo di che viene raddoppiato ad ogni trasmissione fallita, fino al massimo valore CWmax. Nel momento in cui un pacchetto viene ricevuto correttamente la stazione ricevente, dopo un SIFS invia un ACK a quella trasmittente. L’SIFS è più piccolo rispetto al DIFS, in questo modo nessuna stazione è in grado di trovare il canale libero prima dell’arrivo dell’ACK. Se l’ACK non arriva a buon fine entro un tempo determinato, a causa di una collisione o di errori sul canale, o la stazione rivela un’altra trasmissione sul canale, il pacchetto viene ritrasmesso, in accordo alle scadenze del tempo di backoff., nel caso venga rilevato che la trasmissione di una trama non è risultata in una corretta FCS (frame check sequence) Un pacchetto viene considerato perso dopo sette ritrasmissioni.

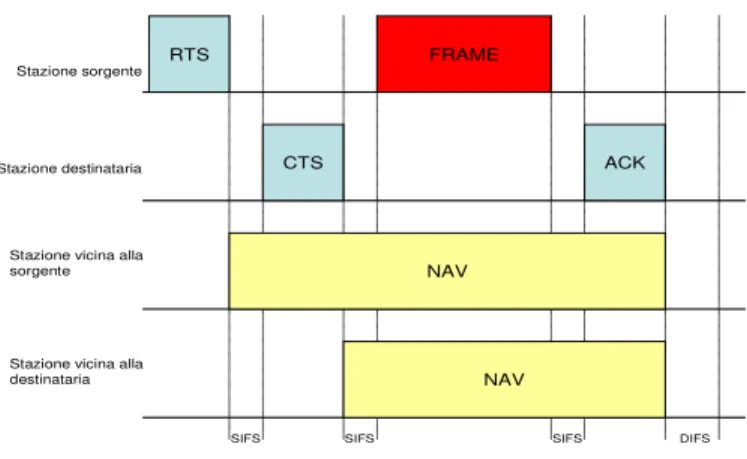

1.1.3.3 RTS/CTS

Un problema che si può verificare in una rete wireless è quello della stazione nascosta (hidden station), questi si ha quando una stazione può ricevere un pacchetto da due stazioni distinte, ma ciascuna delle sue non può ricevere i segnali trasmessi dall’altra, in questo modo il rischio di collisioni diventa molto elevato, visto che una delle due può trasmettere anche se lo sta già facendo anche l’altra. Per risolvere, o comunque ridurre il problema è stato aggiunto un meccanismo conosciuto con il nome RTS/CTS, una stazione che vuole trasmette un pacchetto, aspetta che il canale sia libero per un DIFS, come avviene nell’accesso base, a questo punto invia un frame di piccole dimensioni

chiamato RTS (request to send). Quando la stazione ricevente riceve il RTS, risponde, dopo un SIFS, con un CTS (clear to send), al momento della corretta ricezione la stazione trasmittente può trasmettere il pacchetto (fig. 1.6)

Stazione vicina alla destinataria Stazione destinataria

Stazione vicina alla sorgente Stazione sorgente CTS RTS FRAME ACK NAV NAV

SIFS SIFS SIFS DIFS

fig 1.6: Meccanismo RTS/CTS

Le trame RTS e CTS includono un campo “duration”, che specifica l’intervallo di tempo necessario per trasmettere completamente l’unità dati e la relativa conferma. Questa informazione è utilizzata da tutti i nodi della rete che possono percepire la stazione trasmittente o quella ricevente per aggiornare il loro Net Allocation Vector (NAV), un timer che diversamente da quello di backoff, è continuamente decrementato indipendentemente dallo stato del mezzo. La probabilità che avvenga una collisione è quindi notevolmente ridotta, visto che le stazioni si astengono dal trasmettere fino a che il loro NAV non si è esaurito.

1.1.3.4 Point Coordination Function (PCF)

Il PCF è un meccanismo che viene utilizzato per un acceso centralizzato e contention free, rivelandosi per queste sue caratteristiche adatto per il traffico real time. Proprio per questi motivi richiede la presenza di una stazione base che operi da Point Coordination (PC), il PCF coesiste con il DCF ed il tempo viene suddiviso in supertrame. Ogni supertrama consiste in un Contention Period (CP) dove viene utilizzato il DCF e di un Contention Free Period (CFP) dove invece viene utilizzato il PCF. Il CFP è periodicamente ripetuto secondo un Contention-Free Repetition Rate (CFPRate) e comincia con la trasmissione di un beacon, cioè con una trama che mantiene la sincronizzazione dei timer locali nelle stazioni e inoltra parametri relativi al protocollo, il tempo tra due beacon frames consecutivi è definito Target Beacon Transition Time (TBTT) ed è annunciato in ognuna di queste trame. Il beacon contiene la massima durata del CFP (CFPMaxDuration) e tutte le stazioni nella BSS, eccetto il PC, devono settare il proprio NAV al valore di CFPMaxDuration, questo garantisce il controllo del PCF per tutto questo intervallo di tempo (fig 1.). Per assicurare che nessuna stazione DCF possa interrompere il PCF la IFS tra le trame di dati PCF è più corta dell’usuale DIFS, questo intervallo è chiamato PIFS (PCF Interframe Space) (fig. 1.7).

PCF

NAV

Beacon

Contention Free Period

Contention Period DCF CFP Repetition Interval

fig.1.7: Relazione tra CFP e CP

Il Point Coordinator per l'intero CFP gestisce la trasmissione dati, eleggendo la stazione che di volta in volta ha la priorità nell'accesso al mezzo per inviare le proprie informazioni; vengono così eliminate le contese presenti durante il CP.

1.2 Il protocollo SIP

Introduzione

Il SIP (Session Initial Portocol) è un protocollo di segnalazione definito dalla IETF nella RFC 2543 del marzo 1999, poi sostituita dalla RFC 3261 del giugno 2002. Il suo scopo è stabilire chiamate e conferenze real-time su reti basate sull’Internet Protocol. La definizione e l’aggiornamento di questo protocollo sono in continua evoluzione, prova ne è la pubblicazione ininterrotta di nuovi draft ed RFC.

Il protocollo SIP proprio perché definito come parte dell’architettura IETF permette un’ottima integrazione con gli altri protocolli definiti per la reti IP, come SAP, RTP/RTCP, RTSP, RSVP, SDP, MEGACO, ma non risulta dipendente da essi e così può essere utilizzato senza problemi insieme ad altri protocolli di segnalazione. Il protocollo SIP consente inoltre la separazione dei dispositivi fisici, come il telefono, dagli utenti e la logica del server dal controllo centralizzato. La separazione del servizio dai dispositivi fisici permette l’implementazione di funzionalità quali la gestione di informazioni sulla presenza o meno di utenti ed il supporto della mobilità. Il protocollo usato nel trasporto dei messaggi di segnalazione è l’UDP, è stato scelto per poter ridurre i tempi di Call Set Up, in questo modo infatti riusciamo ad eliminare la componente del ritardo si set up relativa al tempo necessario per l’instaurazione della connessione TCP. Per poter però garantire alla trasmissione dei messaggi l’affidabilità a livello

applicazione viene utilizzato un meccanismo di un time out ed il meccanismo di richiesta-risposta, tipico del protocollo. In pratica se il chiamante non riceve una risposta alla sua richiesta entro un tempo prestabilito, il time out appunto, ne deduce che è andata persa e la ritrasmette. Il chiamato invece riceve un ACK dal chiamante quando a questi arriva la risposta. Se però, il chiamante registra per molte volte il fallimento della richiesta può decidere di aprire una connessione tramite il TCP.

Inoltre, a livello di sicurezza il SIP offre un meccanismo di autenticazione e di controllo che permette al software che gestisce le chiamate in arrivo di rifiutare eventuali tentativi di chiamate indesiderate.

1.2.1 Architettura SIP

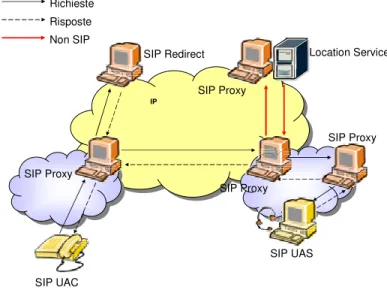

Il SIP è un protocollo di tipo client-server ed i suoi principali componenti sono l’User Agent, il Proxy Server, il Redirect server ed il Registrar.

• User Agent: o SIP endpoint, è un sofware, di PC o di

terminale telefonico, che interagisce direttamente con un utilizzatore umano; funziona come Client (UAC) quando inizia una richiesta, come Server (UAS) quando vi risponde. Due UA possono comunicare tra loro direttamente o tramite server intermedi ed hanno inoltre la possibilità di immagazzinare e gestire lo stato delle chiamate.

• Proxy Server: inoltra le richieste dall’UA al successivo SIP

server o ad un altro UA interno alla rete, stabilendo così una politica di instradamento a livello di servizio di chiamata.

• Redirect server: allieva la mole di lavoro del Proxy Server, ha

il compito di rispondere alle richieste del Client e di aggiornalo sul indirizzo del server richiesto successivo. In questo modo il

Client potrà inoltrare la richiesta successiva all’indirizzo

corretto.

• Registrar: è un server che accetta richieste di registrazione e

provvede a memorizzare le informazioni lì contenute in un Location Server tramite un protocollo non-SIP.

IP IP SIP UAC SIP UAS SIP Redirect SIP Proxy SIP Proxy SIP Proxy SIP Proxy Location Service Richieste Risposte Non SIP

1.2.3 Richieste e Risposte SIP

Il protocollo SIP, grazie al fatto che è basato sul modello client-server, risulta essere perfettamente integrato con Internet e la sua filosofia. La sintassi, sia delle richieste che delle risposte segue, infatti, le specifiche dei messaggi HTTP. I messaggi sono caratterizzati da una Start-Line, da uno o più campi d’intestazione, da una linea vuota, che serve per indicare la fine dei campi d’intestazione, ed infine da un corpo messaggi opzionale.

Le richieste, o metodi, implementate nel protocollo sono le seguenti:

• INVITE: Inizia una chiamata invitando un utente a partecipare

ad una sessione

• ACK: Conferma che l’UAC ha ricevuto una risposta finale ad

una richiesta

• BYE: Indica il termine di una chiamata • CANCEL: Cancella una richiesta pendente

• OPTIONS: Richiede le capacità disponibili ad un server • REGISTER: Registra l’User Agent

Le risposte invece sono caratterizzate da uno Status-Code, cioè da un intero di tre cifre che indica il risultato del tentativo di capire e soddisfare la richiesta. La prima cifra definisce la classe della risposta, le altre non hanno un ruolo preciso. Sotto vengono illustrate le possibili classi di risposta:

• 1XX: Provisional indica che una richiesta è stata ricevuta, ma

che il server contattato non ha ancora una risposta definitiva e sta continuando a processare la richiesta

• 3XX: Redirection indica che si hanno nuove locazioni

dell’utente e quindi sono necessarie altre azioni per poter completare la richiesta.

• 4XX: Request Failure indica che la richiesta contiene una

sintassi errata o non può essere completata da questo server, deve essere quindi modificata ed in seguito si può ritentare.

• 5XX: Server Failure indica che il server non riesce a

completare una richiesta apparentemente valida

• 6XX: Global Failure indica che la richiesta non può essere

completata da alcun server.

Nei singoli messaggi di richiesta o di risposta sono inseriti diversi campi intestazione, di seguito sono illustrati i più interessanti:

• Call-ID: è l’unico identificatore globale della chiamata o delle

registrazioni di un particolare Client.

• TO: contiene l’indirizzo logico del chiamato, può non essere

quello definitivo visto che il chiamato può spostarsi nella rete.

• FROM: indica chi ha iniziato la richiesta e deve essere presente

sia nelle richieste che nelle risposte.

• Contact: contiene una lista di indirizzi dove un utente può

essere trovato per le richieste future o per ulteriori comunicazioni.

• Cseq: è un campo presente nelle richieste, contiene un numero

singolo valore di Call-Id. Contiene anche il metodo della richiesta.

• VIA: Indica il percorso fatto dalla richiesta fino ad un certo

momento. In questo modo le risposte possono seguire lo stesso percorso delle richieste.

• Content-type: Indica il protocollo usato nel corpo del

messaggio. Di solito si tratta di SDP.

• Exipres: indica il tempo di validità di una registrazione.

1.2.4 Instaurazione di una sessione SIP

Per stabilire e terminare sessioni multimediali, per sessioni s’intendono scambi di voce, video tra più partecipanti, il protocollo SIP implementa cinque servizi:

• User Location: serve per determinare il terminale da utilizzare

per la comunicazione

• User capabilities: serve per determinare i media e i parametri

dei media da utilizzare.

• User availability: serve per determinare la disponibilità del

chiamato a iniziare una comunicazione.

• Session Setup: “ringing”, instaurazione dei parametri di

sessione entrambe le chiamante e chiamato.

• Session Menagement: include il trasferimento e la

terminazione di una sessione, la modifica dei parametri e la richiesta di determinati servizi.

volontà di aprire la sessione, il chiamato può accettare la richiesta con un messaggio di risposta positivo (2xx), la conferma della ricezione viene comunicata tramite un messaggio ACK. Lo scambio di questi messaggi può avvenire in due modalità:

Proxy server: in questo caso è lo stesso Proxy a provvedere ad inoltrare le richieste direttamente al chiamato o al proxy successivo (fig. 1.9)

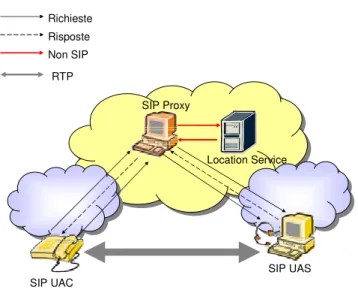

SIP UAC SIP UAS SIP Proxy Location Service Richieste Risposte Non SIP RTP

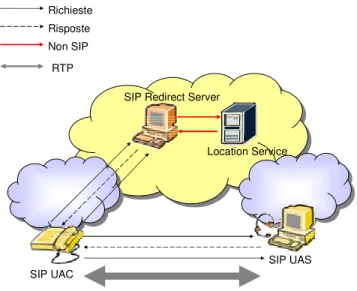

Redirect server: in questo caso il redirect fornisce al chiamante le informazioni necessarie perché sia lui stesso ad inviare le richieste al chiamato. (fig 1.10)

SIP UAC

SIP UAS SIP Redirect Server

Location Service Richieste

Risposte Non SIP

RTP